Stuxnet siber sabotaj operasyonu, dünyanın her yerindeki güvenlik araştırmacıları için hala gözde bir tartışma konusu olarak yerini koruyor. İlk siber silah olarak kabul edilen Stuxnet, kurnaz ve iyi dizayn edilmiş bir mekanizma kullanarak İran nükleer programını hedef almıştı. Gazeteci Kim Zetterin kaleme aldığı “Countdown to Zero Day” kitabı bu Kasım ayında raflardaki yerini aldı. Kitapta daha önce Stuxnet hakkında açıklanmamış yeni bilgiler bulunuyor. Açıklanan bilgilerin bir kısmı, Kim Zetter tarafından, Kaspersky Lab’ın Küresel Araştırma ve Analiz Ekibi üyeleriyle gerçekleştirilmiş mülakatlardan oluşuyor.

Fakat kitabın ortaya çıkardıklarının dışında Stuxnet saldırısıyla ilgili olarak bu zamana kadar kesin olarak cevaplanamamış bir soru daha bulunuyor. Virüs İran nükleer tesislerine nasıl sızdı? Aşağıdaki yazı ve sunduğu argümanlar güçlü bir cevap veriyor bu soruya: “Stuxnet nükleer tesislere mal ve hizmet sağlayan üçüncü şirketler aracılığıyla bulaştırıldı.” İki gün boyunca yayınlayacağımız yazılarda Stuxnet’in ayrıntılı bir analizini sunan Stuxnet: Zero victims yazısının Türkçe versiyonunu okuma fırsatı bulacaksınız.

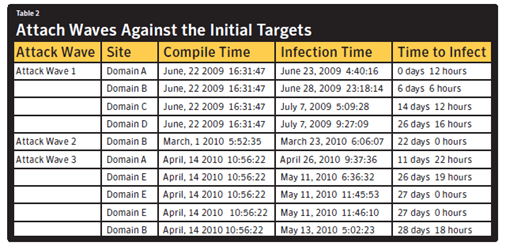

İşte Stuxnet saldırısının metodları, hedef aldığı şirketler ve 5 saldırı dalgasının ayrıntıları:

Dört yıl önce keşfedilen Stuxnet hakkında bir çok detaylı araştırma bulunmasına rağmen, bu saldırının asıl hedefinin tam olarak ne olduğu halen kesinliğe kavuşmadı. Büyük ihtimalle Stuxnet’in amacı, uranyum zenginleştirme santrifüjlerinin motorlarının çalışmasına olumsuz şekilde etkilemekti. Fakat bu santrifüjler tam olarak nerede, Natanz, Fordow veya başka bir yerde mi konuşlanmıştı?

Stuxnet’in bilinen ilk verisiyonu olan Stuxnet 0.5, bu yazının kapsamı dışında. Biz daha çok 2009 ve 2010’daki daha iyi bilinen versiyonlar üzerine odaklanacağız.

Şubat 2011’de, Symantec W32.Stuxnet raporunun yeni versiyonunu yayınladı. 3000’den fazla solucan dosyasını analiz eden Symantac,Stuxnet’in beş kurum üzerinden yayıldığını ve bunların bazılarının 2009 ve 2010’da iki kere saldırıya uğradığını açıkladı.

Symantec uzmanları, bu bilgiyi, solucanın ilginç bir özelliğini kullanarak çıkarmayı başardı. Yeni bir bilgisayara bulaşırken, Stuxnet, bulaştığı sistemin adını, Windows domain’ini ve IP adresini kaydediyordu. Bu bilgiler, solucanın dahili log’unda kaydediliyordu ve bir sonraki hedefe bulaştığında da katlanarak çoğalıyordu. Bunun bir sonucu olarak, Stuxnet’in içinde, hangi bilgisayarlardan yayıldığı bilgisi bulunabiliyordu.

Symantec raporunda bu kurumların adını vermezken, bu bilgiler, solucanın ilk nasıl yayıldığı konusunda yeterli malumat sunuyordu.

Stuxnet dosyalarını iki yıl boyunca topladık. bu dosyalardan 2000 tanesini inceledikten sonra, solucanın çeşitli versiyonlarının 2009 ve 2010 yılında ilk olarak hangi kurumları hedef aldığını ortaya koymayı başardık. Bu kurumların aktivitelerinin bir analizi, neden ilk kurban oldukları sorusunu da açıklıyordu.

Domain A

Stuxnet 2009 versiyonu (biz Stuxnet.a olarak adlandıracağız) ilk olarak 22 Temmuz 2009’da üretildi. Bu bilgi solucanının içinde bulunuyordu. Bundan birkaç saat sonra, solucan ilk bilgisayara bulaştı. Bu kadar hızlı bir bulaşma olması, USB ile bulaşma ihtimalini ortadan kaldırıyordu, çünkü böyle bir solucanın, saldırı gerçekleştirilen bir bilgisayara bu kadar kısa sürede bir USB sürücü ile bulaşmış olması mümkün değil.

Bulaşan ilk bilgisayarın adı KASPERSKY idi ve ISIE domain’inin bir parçasıydı.

Bu ismi ilk defa gördüğümüzde çok şaşırmıştık. Bu isim, ilk bulaşan bilgisayarın, içinde kurulu olan antivirüs programıyla aynı adı taşıdığı anlamına gelebilirdi. Fakat, yerel domain’in adı yani ISIE, kurumun gerçek adı konusunda bize daha fazla bilgi sunmaktaydı.

Kurbanın İran’da bulunduğunu varsayarak, ISIE’nin, İran Endüstri Mühendisleri Topluluğu olabileceğini veya bu kurumla bağlantılı olan İran Endüstri Mühendisliği Enstitiüsü (IIEE) olabileceğini düşündük. Fakat ISIE, İran’dan başka bir yerde bulunan bir ISIE de olabilir miydi? Virüsün bulaştığı bilgiayarda, antivirüs programının kullanıldığı bilgisi gözönünde bulundurulduğunda, ISIE’nin bir Rus şirketi bile olabileceğini düşündük.

Bu kurumun ne olabileceğini saptamak uzun zamanımızı aldı fakat sonunda yüksek bir kesinlik oranı ile, bu kurumun gerçekten neresi olduğu bilgisine ulaşabildik.

Bu kurum, Foolad Technic Engineering Co (FIECO) idi. Merkezi İsfahan’da bulunan İranlı bu şirket, 300’den fazla çalışanı ülkedeki endüstriyel tesisler için çoğunlukla çelik ve enerji üreten otomatik sistemler mal ediyor. Şirket, endüstriyel kontrol sistemleri üretimiyle doğrudan ilgileniyor.

Açıkça, şirketin ağlarında, İran’ın en büyük endüstriyel girişimlerinin çoğunun verileri, çizimleri ve planları bulunuyor. Akılda tutulması gereken nokta şu ki, santrifüj motorlarını etkilemeye ek olarak, Stuxnet espiyonaj faaliyetleri de içeriyordu ve bulaştığı sistemlerdeki STEP 7 projelerinin bilgilerini de topluyordu.

2010 yılında bu kurum tekrar saldırıya uğradı. Bu sefer Stuxnet’in 14 Nisan 2010’da üretilen üçüncü versiyonu kullanılarak saldırı düzenlenmişti. 26 Nisan’da, Kaspersky.Isie adlı aynı bilgisayar yeniden saldırıya uğradı.

Stuxnet’in aynı şirkete saldırı düzenlemekteki bu ısrarı gösteriyor ki, Stuxnet’i yazanlar, Foolad Technic Engineering Co. şirketini, hem solucanın nihai hedefine en kısa yol, hem de İran endüstrisi hakkında bilgi toplanabilecek ilginç bir hedef olarak görmekteydi.

Domain B

2009’da bir kez, 2010 yılında ise iki defa başka bir kurum daha defalarca saldırıya uğradı. Bu hedefe bulaşmak için Stuxnet’in üç versiyonu da kullanılmıştı. Bu olayda, siber saldırganlar, Foolad Technical Engineering Co. saldırısından daha da ısrarcı davranmışlardı.

Bu noktada dikkat edilmesi gereken önemli nokta, bu hedefin, 2010 global salgının ilk bulaşan kurbanı olması. Bu kurumun Mart 2010’daki ikinci saldırıya uğraması, Stuxnet’in ilk olarak İran’da, sonra da küresel çapta yayılmasına neden oldu. İlginç olan şu ki, aynı kurum Haziran 2009’da ve Mayıs 2010’da tekrar saldırıya uğradığında, solucan tekrar yayılmadı.

Yayılma alanı en geniş Stuxnet versiyonu olan Stuxnet 2010 (diğer adıyla Stuxnet.b) solucanının ilk bulaşması, üretiminden üç hafta sonra yani 23 Mart’ta gerçekleşmiş. Bilgisayarın adı ve domain adresine ek olarak, Stuxnet makinanın IP adresini de kaydetmişti. Adresin 29 Mart’ta değişmiş olması, dolaylı olarak da olsa, bunun, şirketin ağına ara sıra bağlanan bir laptop olduğunu gösteriyor olabilir.

Fakat bu hangi şirketti? Domain adı olan “behpajooh”, bize hemen bir cevap veriyordu: Behpajooh Co Elec & Comp. Engineering. Foolad Technic gibi bu da merkezi İsfahan’da bulunan ve endüstriyel otomasyon sistemleri geliştiren bir şirketti. Açıkça görünen oydu ki burada SCADA/PLC uzmanları bulunuyordu.

Behpajooh Co hakkında bilgi toplarken, ilginç bir bilgiye daha ulaştık. Khaleej Times adındaki Dubai (BAE) gazetesindeki 2006 tarihli bir makaleye göre, bir Dubai firması, İran’a bomba malzemeleri kaçakçılığı yapmakla suçlanıyordu. Bu malzemelerin İran’daki alıcısı ise İsfahan’daki Bejpajooh Inc adlı şirketti.

O zaman neden Stuxnet aktif olarak Mart 2010 Behpajooh’daki bulaşma ile yayılmıştı? Bu sorunun cevabının, Behpajooh’dan başlayan salgın silsilesinin ikinci halkasında olduğuna inanıyoruz.

Yukarıdaki ekran görüntüsünün gösterdiği üzere, 24 Nisan 2010’da, Stuxnet Behpajooh şirket ağlarından, MSCCO domain isimli başka bir ağa bulaştı. Bütün ihtimalleri değerlendirerek yaptığımız bir araştırma, en muhtemel saldırı kurbanının Mobarekeh Steel Company (MSC) olduğunu gösteriyor. MSC, İran’ın en büyük çelik üreticisi ve İran’da faaliyet gösteren en büyük endüstriyel tesislerden biri. MSC İsfahan’da yakın bir yerde bulunurken, saldırının ilk kurbanları olan Behpajooh ve Foolad Technic de, İsfahan’da bulunuyor.

Bu endüstriyel tesis, İran’da onlarca diğer sanayi koluyla bağlantılı bulunuyor ve üretim süreçlerinde devasa sayıda bilgisayar barındırıyor. Stuxnet’in bu endüstriyel tesise bulaşması, zincirleme bir reaksiyonu da beraberinde getirdi ve iki veya üç ay içinde binlerce bilgisayara yayılmasını sağladı. Örneğin, Haziran 2010’da saldırının bir kolu, Rusya ve Belarus şirketlerine kadar ulaşmıştı.