SurfingAttack nasıl çalışıyor?

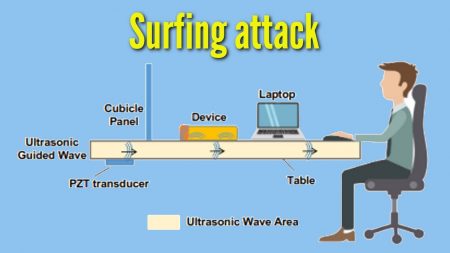

Ses asistanı kumandalı cihazların çoğunda standart olarak bulunan MEMS mikrofonları diyafram adı verilen küçük gömme parçalar içeriyor. Bu bölüm ses ya da ışık dalgaları ile temas ettiğinde bir elektrik sinyaline dönüşüyor ve daha sonra bu deşifre edilerek gerçek komutlara dönüştürülüyor. Yeni saldırı, insan kulağının duyamayacağı yüksek frekanslı ses dalgaları olan kötü amaçlı ultrasonik sinyalleri yaymak için MEMS mikrofon devrelerinin doğrusal olmayan yapısından faydalanıyor. Bunu yaparken de bir masa yüzeyine eklenmiş 5 dolarlık kristal güç çeviriciyi kullanıyor. Dahası, saldırılar yaklaşık 10 metre mesafeden gerçekleştirilebiliyor.

Twitter’ı çıldırtan Türk hacker, üst düzey yetkililere attığı mesajı yayınladı

Saldırıyı kurbandan gizlemek için araştırmacılar daha sonra cihazın ses düzeyini sesli yanıtları fark edilmez hale getirecek kadar düşük ayarlamak için yönlendirilmiş bir ultrasonik dalga yayınladılar, bu sırada asistandan gelen sesli yanıtları kaydedebilen masanın altında kurbanın cihazına yakın bir yere yerleştirilen bir dinleme cihazı kullanıldı.

Kurulum yapıldıktan sonra, saldırgan yalnızca sesli asistanları etkinleştirebilmekle (“OK Google” ya da “Hey Siri” gibi ifadeleri kullanarak) kalmaz ayrıca tamamı cihazları kontrol etmek için masa boyunca yayılabilen ultrasonik güdümlü dalga sinyalleri şeklinde iletilen sesli yanıt sistemlerini kullanarak saldırı komutları (Mesajlarımı oku, Sam’i ara gibi) oluşturabilir.

SurfingAttack sesli asistan kullanan Google Pixel, Apple iPhone, Samsung Galaxy S9, and Xiaomi Mi 8 gibi bir çok cihazda test edildi ve her birinin ultrasonik dalga saldırılarına açık olduğu belirlendi. Ayrıca yöntemin metal, cam, ahşap fark etmeksizin farklı masa yüzeylerinde de işe yaradığı anlaşıldı.

Siber Bülten abone listesine kaydolmak için formu doldurunuz