Merkezi Estonya’da bulunan NATO akreditasyonuna sahip Müşterek Siber Savunma Mükemmeliyet Merkezi (CCD COE) tarafından hazırlanan ve içerisinde Türkiye’nin de bulunduğu 12 NATO ülkesinin kritik altyapı güvenliği ile ilgili yapısal ve kanuni düzenlemelerini değerlendiren ‘Kritik Bilgi Altyapılarının Sınır Ötesi Bağımlılığının Düzenlenmesi’ raporunun Türkçeleştirilmiş halini dikkatinize sunuyoruz.

Siber kırılganlıkların yeni keşfedilmiş alanlarından biri, kritik bilgi altyapılarının(CII) sınır ötesi bağımlılığıyla alakalıdır. Bankacılık ve telekomünikasyon gibi temel servislerin tedarik edilmesi, başka bir ülkede ikamet eden veya o devletin yargı yetkisi dışında bilgi sistemlerine kritik bağımlılığa sahip olabilen CII’ya giderek artan bir oranda bağlıdır. Bu trendin de küreselleşme ile yan yana ve teknoloji ile yürütülen iş yöntemleriyle devam etmesi beklenmektedir.

İLGİLİ YAZI>> KRİTİK ALTYAPILARIN SİBER GÜVENLİĞİNDE 7 FARKLI YAKLAŞIM

Sınır ötesi bağımlılıklar, bilgi sistemlerinde mevcut açıklıkların dışında ek açıklıklar ortaya çıkarır ve bu riskler ülkelerin bağımlılıklarıyla eşdeğer oranda kademeli olarak artar.

Günümüzde, bu konunun önemine işaret eden çok az ulusal strateji belgesi ve akademik metin bulunmaktadır. Araştırma sayısı eksikliğini önlemek ve doğrudan ulus ötesi CII bağımlılığın retoriğini ölçmek için bu çalışmanın iki temel hedefi vardır:

- Sınır ötesinde bilgi altyapısına dayalı kritik altyapı bağımlılıkları hakkında bilgi sahibi olan devletleri saptamak ile

- Seçilmiş NATO üyeleri içinde bu konu hakkındaki farkındalığı saptamak ve CII’nın sınır ötesi bağımlılığından kaynaklanan açıklıkların artma riskine çare olabilecek stratejik, yasal ve düzenleyici mekanizmaları çalıştıran devletleri belirleyebilmek

NATO üyeleri ve ortak devletler arasından ulusal CII uzmanları ve kritik altyapı korumasını koordine eden otoriteler arasında kaynak taraması yapabilmek için bir araştırma geliştirdik. Partner devletler arasında, NATO CCD COE sponsorluğunda olan ülkelere odaklanılacaktır. Ancak bu devletlerin yanı sıra merkeze resmi katılma sürecinde olan Türkiye de araştırmaya dâhil edilmiştir.

Araştırmanın temelde üç sorusu bulunmaktadır:

Kritik (bilgi) altyapısı ve CI kavramı,

Altyapı operatörlerinin ve koordine eden kurulun sorumlulukları,

Ulusal sınır ötesi bağımlılıkların risk algılaması ve bu riskleri azaltmak için var olan ulusal çözümler.

Araştırma, katılımcı ülkelerden gelen uzmanlarla birlikte Ekim 2014 boyunca gerçekleşmiştir.

Çalışmanın gövdesi niteliğini taşıyan 1. Bölüm’de, devletlerin CII’ya sınır ötesi bağımlılıkları konusunda yasal ve stratejik yaklaşımları teker teker tarif edilecektir. Her bir ülke değerlendirmesinde ilk olarak kritik altyapı ve kritik bilgi altyapısı hakkında ulusal genel düşünce tanımlanacaktır. İkinci olarak, aktörlerin sorumlulukları ana hatlarıyla belirlenecektir. Sonrasında “ulus ötesi” konusu, bu çerçevedeki bağımlılıkların çözümü tanımlanarak ifade edilecektir.

Çalışmanın 2. Bölümünde ise ulusal bölge sınırlarının ötesindeki kritik bilgi altyapıları ile ilgili araştırmanın açıklamalı bibliyografyası sunulacaktır.

Çalışma Bulguları:

Kritik (Bilgi) Altyapılarına Ulusal Yaklaşımlar

Terimler ve Tanımlar

Bu bölümde ülkelerde kullanılan terminoloji ve tanımlardaki farklılıkları kısaca özetlenecektir. 1. Bölüm’de ülkelerin kendi tanımları yansıtılacaktır.

Araştırmaya katılan her ülkede “kritik altyapı” tanımı eşit oranda ifade edilirken; “kritik bilgi altyapısı” tanımı çok azdır. Araştırmada yer alan altı ülke, kritik bilgi altyapısını ulusal yasa çerçevesinde tanımlamaktadır. Bunlardan üçünde terim, kritik altyapı ile çakışmaktadır. Ayrıca kritik (bilgi) altyapısı korumasına yasalar haricinde değinmek, bağlayıcı olsa da olmasa da olasılık dışı değildir.

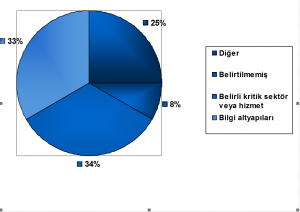

Ulusal Yasaların Kritik Bilgi Altyapılarına Yaklaşımları

Şekil 1. Ulusal yasaların kritik bilgi altyapılarına yaklaşımları

Sektör rakamları, uluslara göre beşten (Türkiye) on üçe (Avusturya) kadar değişiklik gösterecek şekilde kritik kabul edildi. Aynı zamanda bütün ülkeler sektörel yöntemlerle hareket etmedi (örn. Letonya ve Estonya), ve sektörler arası sınırlar ülkeden ülkeye değişiklik gösterdi. Ancak, sektörlerin ulusal değerlendirmelerinin kritik olmasına ilişkin ağırlıklı olarak çoğunluk (cevaplayanların yarısından fazlası); IT ve iletişim, nakliye, enerji, finans, gıda, su yönetimi, sağlık ve medikal servisler, kamu güvenliği ve kamu düzenine değindi.

KRİTİK ALTYAPILARIN SİBER GÜVENLİĞİ İLE İLGİLİ TÜM HABERLER İÇİN TIKLAYINIZ

Kritik Bilgi Altyapılarını Düzenleyen Ulusal Kurullar

Ulusal koordinasyon ve CIIP ile bağlantılı denetleyici görevlerden genellikle ulusal siber güvenlik merkezleri veya hükümet ya da ulusal CERT’ler sorumlu tutulur. “Ulusal Güvenlik Ajansı” (NSA) gibi diğer seçenekler, ulusal telekomünikasyon düzenleme kurumu ve hükümet başkanına tabi olan bakanlıklar arası birimleri de içerir.

Bu ulusal CIIP birimlerinin, kritik altyapıların korunmasından sorumlu tüm ulusal koordinatörlerle ilişkileri konusunda yaklaşımlar yine ülkeye göre çeşitlenmektedir. Araştırmaya katılan ülkelerin yaklaşık yarısında, günlük rutin operasyonlar boyunca CII korumasını yöneten birimler aynı zamanda kriz durumlarının düzenleyicileridir.

|

|

CIP nin Ulusal Düzenleyici Birimi | CIIP nin Düzenleyici Birimi | ||

| Günlük Rutin Operasyon Sırasında | Kriz Durumları Sırasında | |||

| Avusturya | Federal İçişleri Bakanlığı | Avusturya Yönetimi Bilgisayar Acil Durum Hazırlık Takımı (GovCERT) | Yapım Aşamasında | |

| Belçika | Ulusal Acil Durum Merkezi | Ulusal Siber Güvenlik Merkezi (yapım aşamasında) ve Ulusal Acil Durum Merkezi işbirliği | ||

| Çek

Cumhuriyeti |

İçişleri Bakanlığı | Ulusal Güvenlik Ajansı (NSA) | ||

| Estonya | İçişleri Bakanlığı | Estonya Bilgi Sistemleri Ajansı (Risk Kontrolü ve İstişare Departmanı) | ||

| Fransa | Savunma ve Ulusal Güvenlik Genel Sekreterliği | Fransa Ağ ve Bilgi Güvenliği Ajansı (ANSSI) | ||

| Almanya | Alman Federal İçişleri Bakanlığı (BMI) | Alman Federal Bilgi Güvenliği Ofisi (BSI) | Alman Federal İçişleri Bakanlığı (BMI) | |

| Macaristan | İçişleri Bakanlığı | Devlet CERT birimi ve CIP CERT | İçişleri Bakanlığı | |

| İtalya | Durum ve Plandan Sorumlu İç Bakanlıklar arası Birim (NISP) | Yönetim: NISP ve Siber Güvenlik İç Birimi (NSC)

Denetim: İçişleri Bakanlığına bağlı Ulusal Suç Önleyici Kritik Altyapı Koruması Bilgisayar Merkezi (C.N.A.I.P.I.C.) |

||

| Letonya | Devlet Güvenliği Aracı Kuruluşu Komisyonu | Bilgi Teknolojileri Güvenliği Olay Müdahale Kurumu (ulusal CERT) | ||

| Hollanda | Güvenlik ve Adalet Bakanlığı (Ulusal Güvenlik ve Terörle Mücadele Birimi’ne –NCTV- devredildi) | NCTV; doğrudan faaliyetleri Siber Güvenlik Dairesi ve Ulusal Siber Güvenlik Merkezi’ne devredildi. | ||

| İspanya | Ulusal Kritik Altyapıları Koruma Merkezi (CNPIC) | CERT-SI (Ulusal Siber Güvenlik Enstitüsü organı) vasıtasıyla CNPIC | ||

| Türkiye | Ulaştırma, Denizcilik ve Haberleşme Bakanlığı | Bilgi Teknolojileri ve İletişim Kurumu | ||

Tablo 1. Ulusal CIP ve CIIP koordinasyon birimleri

Kritik Bilgi Altyapıları İçin Yasal Sorumluluklar

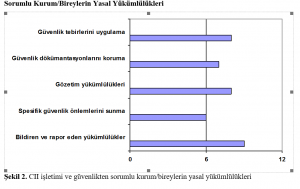

CII işleyişi ve güvenliğin doğrudan yasal sorumluluğu; güvenlik önlemleri almak ve planlama yapmak, kritik altyapılarda risk yönetimi yapmak zorunda olan, donanım çalıştırma, ağlar, sistemler ve ICT niteliğini sağlayan kritik altyapı operatörlerinin sorumluluğundadır.

Operatörler ve diğer alakalı oyuncuların sorumlulukları birkaç yasada belirtilmiştir. Bazı ülkelerin -Almanya gibi- geniş yükümlülüklerin bulunduğu bir listesi varken; Türkiye, İspanya ve Estonya gibi diğer ülkelerin oldukça dar yasal düzenlemeleri vardır. Avustuya ise bu konu üzerinde herhangi bir yasal düzenlemeye sahip değildir, bunun yerine konuyla ilgili adımlar “Siber Güvenlik Stratejileri” (ACSS) ve Avusturya Güvenlik Stratejileri Devlet Raporu’na (ASS) göre atılmaktadır.

Sorumlu Kurum/Bireylerin Yasal Yükümlülükleri

Şekil 2. CII işletimi ve güvenlikten sorumlu kurum/bireylerin yasal yükümlülükleri

Sınır Ötesi Bağımlılıklar

Sınır Ötesi Bağımlılıkları Tanımlamak

Kritik altyapı bağlamında bağımlılık; “sistem, ağ ya da varlığın tek yönlü güvencesi” anlamı taşımaktadır. Buna ek olarak sınır ötesi boyut, kendi sınırları dışında olmasından dolayı sadece sisteme karmaşık ileri unsur eklemez, aynı zamanda ihtiyaç duyulan aktörlerin çeşitliliğini de artırır.

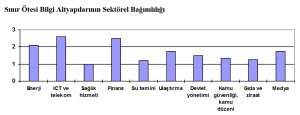

Bağımlılık, çeşitli formlarda ortaya konulabilir: fiziksel bağımlılık (bileşenler arasındaki mühendislik güvencesi), bilgi bağımlılığı (bileşenler arasında bilgilendirme amaçlı veya kontrol gereksinimi) ve idari/yöntemsel bağımlılık. CII sınır ötesi bağımlılıkları hakkında güncel görüşleri anlamak için çalışma, cevaplayanların sınır ötesi bilgi altyapısı bağımlılığını belirli bir şekilde gösteren hizmet ya da sektörleri nasıl algıladığını soruşturmaktadır. Verilen cevaplar, sınır ötesi bilgi bağımlılığı algılamalarının oldukça yüksek olduğu belirli sektörleri vurgulamaktadır. “Sıfır”dan “kritik”e kadar olan ölçekte; ICT, telekomünikasyon, finans ve enerjinin dayanıklı ve kritik arasında kalan derecedeki sınır ötesi bilgi altyapısındaki bağımlılığı gösterdikleri anlaşılmıştır. Sağlık sektörü istisnasıyla birlikte, kalan kritik sektörlerin tamamının sınır ötesi CII’ya en az sınırlı bir şekilde bağımlı olduğu düşünülmektedir.

İLGİLİ YAZI >>KANUN YAPICILARIN GERİLİMİ: GÜVENLİK Mİ PİYASA MI?

Sınır Ötesi Bilgi Altyapılarının Sektörel Bağımlılığı

Şekil 3. Sınır ötesi bilgi altyapılarının sektörel dağılımı

Bağımlılığı kritik olarak göz önüne alanlar çoğunlukla bilgi sistemleri ve ulaştırma sektöründeki yanıtlayanlarken; finans sektöründe, enerji sektörüne göre görüşler “kritik” ve “dayanıklı” arasında neredeyse eşit bir şekilde ayrılmıştır. Medya sektörü kadar ulaştırma da sınır ötesi CII bağımlılığını dayanıklı olarak nitelendirmiş, kalan diğer sektörlerdeyse sınır ötesi CII bağımlılığı minimal olarak gösterilmiştir. Sektörlerin hiçbirinde sınır ötesi bağımlılığım olmadığı yönünde baskın bir düşünce iletilmemiştir.

Sınır Ötesi Kritik Bilgi Altyapıları Bağımlılığının Riskleri

Yanıtlar şu şekilde ortaya koymuştur:

- Çalıştırma hataları, iletişim sistemi başarısızlıklarını (denizaltı kabloları, uydular) içeren; güncellenmemiş sistemler, geçersiz teknoloji kullanımı, aynı zamanda teknik uzmanlık eksikliği ve kaza riskine karşı ustalığı da içeren teknolojik riskler,

- Yasama ve uygulamadaki farkları içeren yasal ve yöntemsel riskler,

- Finansal durum, bilhassa güvenlik sistemlerine ayrılan yetersiz fon konusunda,

- Şaşırtıcı bir şekilde sıklıkla sosyal ve kültürel problemler; tehdit algılamalarındaki farklılıklar, önleyici ve başlatıcı çalışmalarda bilgi paylaşımı eksikliği örnek verilebilir.

- Son olarak toplumlardaki artan karmaşıklık, sınır ötesi CII bağımlılığına yönelik alınan önlem seçimine etki etmesi açısından iç faktör olarak görülebilir.

Sınır Ötesi Riskleri Azaltma

Genel olarak ulusal yasalarda sınır ötesi bağımlılıklara değinen çok az önlem göze çarpmıştır: Katılımcı ülkelerin yalnızca üçünde (İspanya, Estonya, Macaristan) konuyla ilgili belirli yasal yükümlülükler mevcuttur. İspanya’da CI operatörleri, geliştirdikleri temel güvenlik planlarında sınır ötesi bağımlılıkları belirlemek zorundayken; CII idarecileri, ICT ve CI operatörleri tarafından sağlanan ana servis arasındaki bağlantıyı tanımlamak durumundadırlar. Estonya’da, hayati öneme sahip servisleri temin edenler, bu servislerin devam eden işlemlerini yasa gereği -yerine göre yabancı ülke kaynaklı olan bilgi sistemlerine bağlı olmayacak şekilde- sağlama almak durumundadır. Macaristan’da ise hükümet ve yerel yönetim birimleri için yasal düzenlemeler tarafından belirlenmiş, veri depolama kısıtlamalarını ve AB bölgesi dışındaki idareyi içeren yükümlülükler bulunmaktadır.

Araştırmaya katılan diğer ülke uzmanlarıysa CI sınır ötesi bağımlılıklarıyla ilgili belirli bir yasal yükümlülüğü işaret etmemektedir. Yanıtlayanların neredeyse tamamı, CI hedef ve önlemlerini ulusal siber güvenlik stratejileri dâhilinde ve sınır ötesi bağımlılıklara uygulanacak şekilde hazırladıklarını belirtmiştir. Özellikle altı çizilen maddeler ise:

- Uluslararası işbirliği ve dayanışma,

– İki veya çok taraflı diyalog içinde bulunma,

– Uluslararası yönetim kuralları, standart ve normları uygulamak,

- Bilgi paylaşımını teşvik etmedir.

Ulusal siber güvenlik stratejilerinde sınır ötesi bağımlılıkları doğrudan işaret eden tek ülke Estonya’dır. Kısaca, incelenen tüm ülkeler CI bağımlılıklarına yönelik bir şekilde giriş niteliği taşıyan çözümlere sahiptir; çözümlerin derinliği değişmekle birlikte CII bağımlılıkları odaklı az bir vurgu vardır.

Literatür Taraması

Çalışmanın amacını dikkate alınca, araştırma sorusunun literatür taramasına konumlandığı ve dört temel unsura dayandığı görülüyor; kritik altyapı, kritik altyapı işleyişini sağlayan bilgi sistemleri, bağımlılıklar ve sınır ötesi kısmı. Var olan bilgi durumunu planlamanın önündeki temel engel ise bütün bu öğelerin nadiren bir grup içinde toplanmalarıdır. Kritik altyapılardaki sektörel bağımlılıklar ya da bilgi altyapılarındaki potansiyel sınır ötesi tehditler arttıkça bilgi altyapılarının sınır ötesi kritik altyapı bağımlılıkları tartışmasına az önem verilmektedir. Dahası, gösterilen ilgi sadece az değil, aynı zamanda sistematik olmak yerine arada sırada ve rastlantısaldır.

Sektörler arası bağımlılık, “neredeyse her kritik altyapı sektöründeki karşılıklı işlevsel bağlantı” iddiası her zaman ispat edilememesine rağmen, zafiyet kaynağı olarak kabul edilmektedir. Çözümler ise iki taneyle sınırlı kalacak görünen bir hayli soyut öneriler sunar: “farkındalığı artırmak” ve “uluslararası işbirliğini devam ettirmek”.

Aynı şekilde, sınır ötesi kritik (bilgi) altyapıları koruması hakkındaki güncel tartışmaların çoğu söz konusu ülkenin ulusal sınırları ötesindeki kritik altyapı kazalarının potansiyel etkileriyle sınırlıdır.

Araştırma faaliyetleri, sınır ötesi bağımlılıklarla ilgili ileride yapılacak araştırmalar için gerekli olan iki temel konuya işaret eder. İlki, birçok durumda, CI risk tablosundan yalıtılma söz konusuyken sınır ötesi bağımlılıklara değinilmez, bunun yerine risk değerlendirmesi ve yönetimi içerisine dâhil edilirler. Sınır ötesi CII bağımlılıkları ile ilgili çalışma ve faaliyetler ise sıklıkla sektör odaklı veya hizmet odaklıdır. Telekomünikasyon ve enerji, bu anlayışı destekler niteliktedir.

Sonuç olarak, sınır ötesi bağımlılıklarla ilgili faaliyetler konusunda farkındalığı geliştirmek için bu alandaki ulusal değerlendirmelerin yolunu açmak için bu çalışma yararlı olacaktır.

İLGİLİ YAZI >> ULUSLARARASI SİBER İTTİFAKLAR İÇİN BAŞLANGIÇ NOKTASI: SİBER OLGUNLUK

- BÖLÜM:

Ulusal Yaklaşımlar ve Mevcut Çözümler

AVUSTURYA

1.1 Kavram ve Adlandırma

Avusturya’nın CI düşüncesi Yönerge 2008/114/EC ile yakından ilgilidir. Yasal tanım “2008 Kritik Altyapı Koruması Ana Planı’nda (APCIP) bulunmaktadır:

‘Kritik altyapılar, hayati toplumsal fonksiyonların temel parçasıdır. Bozulmaları veya dağılmaları, Avusturya vatandaşlarının sağlık, emniyet ve güvenlik veya ekonomik ve sosyal refahına ve devletin etkili işleyişine azımsanamayacak bir etkide bulunur.’

CII terimi için herhangi bir yasal tanım bulunmamaktadır. Mart 2013’te bakanlar kurulu tarafından tanımlanma girişimi kabul edilen Avusturya Siber Savaş Stratejisi de aynı durumdadır. CII ise ayrı bir sektör veya hizmet olarak dikkate alınmaktadır.

1.2 Sorumluluklar

Kritik Altyapı Koruması Ana Planı’nın (APCIP) yanı sıra Avrupa’daki uygulama iki kuruluş tarafından denetlenmektedir: Federal Yüksek Mahkeme ve İçişleri Bakanlığı. İkincisi, özellikle “Devlet Savunması ve Terörle Mücadele”yi (BVT) tabi kılacak şekilde güvenlik işlerinden sorumludur. Ancak, CII alanında harekete geçirilmiş yasal sorumluluklar bulunmamaktadır.

Avusturya Yönetimi Bilgisayar Acil Durum Hazırlık Takımı (GovCERT), günlük IT sistemleri ve ağlar, işletme ve kritik bilgi altyapıları hizmetlerinin kesintisiz ve güvenli çalışmasını sağlama almakla sorumludur.

Avusturya Siber Güvenlik Stratejisi’ne (ACSS) göre Federal Yüksek Mahkeme’yi, Savunma Bakanlığını ve Dışişleri Bakanlığını gerektiren işlevsel yapı, yapım aşamasında ve oluşturulacak merkez koordinasyon birimini içerir.

1.3 Sınır Ötesi Kısım

Avusturyalı uzman değerlendirmesine göre sınır ötesi bilgi altyapılarındaki kritik bağımlılığı gösteren dört sektör vardır: bilgi sistemleri ve telekomünikasyon, finans, enerji ve sanayi üretimi sektörü.

Ulusal sınırlar dışındaki CII konumundan meydana gelen potansiyel riskleri listelemeye gelince ise, ACSS / Annex 1’in belirtilmesi gerekmektedir. Annex 1, işlem hatalarını ve devlet/devlet dışı aktörlerin yaptığı büyük saldırıları içeren Siber Risk Matriks’i (2011) sağlamaktadır.

Avusturya’da sınır ötesi bağımlılıklar için öngörülen belirli bir önlem planı bulunmamaktadır, ancak; uzmanlar ACSS’nin küresel ağ oluşturma ve uluslararası işbirliği hedeflerini, Avrupa içinde ve küresel çapta göz önünde tutmaktadırlar.

BELÇİKA

1.1 Kavram ve Adlandırma

Belçika Kritik Altyapı Koruma ve Güvenlik Yasası, CI için şu tanımı önermektedir (CII terimi belirtilmemiş ancak kriterleri, CI açıklamasına uymaktadır) :

‘CI terimi, ‘donanım ya da sistem veya sağlık, emniyet, güvenlik, vatandaşların ekonomik-sosyal refahı ve temel toplumsal işlevlerin devamı için öneme sahip bir parçadır. Faaliyetlerinin sekteye uğratılması veya bozulması azımsanmayacak bir etkiye yol açar.’

Yasa, ‘kritik ulusal altyapılar’ ile ‘Avrupa kritik altyapıları’ arasında, etkilerinin farkına dayanarak bir ayrım gözetir.

Yönerge 2008/114/EC aynı zamanda elektronik haberleşmeyi kapsayan sektörlere de uygulanabilir. Bunun dışında enerji, ulaşım, finans gibi diğer CI sektörlerinin IT bölümleri için de geçerlidir. Belçika’da CII, CI nın bir parçası olarak görülmesine rağmen ayrı bir sektör olarak yaklaşılır.

Sektör içi belirli CI hedeflerini tanımlama süreci yasaya göre düzenlenmiştir. 5,1. Maddeye göre, ‘sektörel otorite’, ulusal ve Avrupa kritik altyapı hedeflerine göre belirlenmiştir. 3,1. Maddeyi -a)-d) arası- daha yakından incelemek gerekirse bu sektörel yetki tanımlanmıştır:

‘ Ulaşım, enerji ya da finans sektörüne ilişkin sektörel otorite, ilişkili bakanlık ya da görevi devretme halinde bakanlığın idari kadro elemanlarından biri de olabilir.’

2.2 Sorumluluklar

Ulusal Düzenleyici Birimler ve Sorumlulukları

Sektörel otorite, Federal İç Kamu Hizmeti birimindeki Kriz Merkezi Genel Kurulu (DGCC)’nun söz konusu istişaresi ile birlikte sektörlerin ayırt edici özelliklerine göre kriter oluşturur.

Sektörler arası kriterler ise 3&6 da belirtilmiştir:

- Can kaybı; yani potansiyel ölü veya yaralı sayısı,

- Ekonomik vurgun; yani ekonomik zararın uzaması veya üretimde azalma,

- Nüfus etkisi; güven, fiziksel zararlar, temel hizmetler ve günlük rutinlerin aksaması,

Sınır ötesi kritik altyapıların tanımlanması durumunda, kritik Avrupa altyapı korumasındaki ulusal bağlantısı noktası, DGCC bünyesinde, işbirliği içindeki AB üye devletlerle iki veya çok taraflı tartışmalara katılmak durumundadır.

Operatörün Sorumlulukları

Kritik altyapı operatörlerinin, güvenlik önlemlerini uygulamak, yükümlülükleri denetlemek ve güvenlik belgelemelerini sürdürmek gibi bir takım sorumlulukları vardır.

Güvenlik temas noktası kurulması: Buradaki sorumluluklar, Kritik Altyapı Koruma ve Güvenlik Yasası 12. madde, 3. kısımda açıklanmıştır. Bu yasa, verinin sektörel otoriteye geçtiği altı aylık zaman dilimi içinde güvenlik temas noktasını belirler.

Operatörlerin güvenlik planı detaylandırması: Operatör; işlevsel kesinti ya da kritik altyapı bozulmaları riskini etkisizleştirme, azaltma ve önleme hedefleri olan güvenlik planını iç organizasyonel önlemler alarak detaylandırmayı kolaylaştıracaktır.

27 Mayıs 2014 tarihli Kraliyet Kararnamesi, elektronik haberleşme sektörünü sadece güvenlik önlemleri içeriğini değil aynı zamanda operatörün güvenlik planında olması gereken bilgiyi de kapsamaktadır. Kararnamenin 2. Madde’si, güvenlik planı içinde olması gereken asgari birimlerin kısa bir listesini bulundurmaktadır:

- Kritik altyapıların kapsamlı bir tanımı,

- Risk analizi,

- Dâhili ve kalıcı güvenlik önlemleri,

- İç kademeli güvenlik önlemleri,

- Uygulamaların tanımı,

- İç kademeli güvenlik önlemlerinin detaylandırılması

2.3 Sınır Ötesi Kısım

Araştırma, sınır ötesi kısmı ilgilendiren pek çok faaliyeti meydana çıkarmamıştır. Yasal yükümlülükler CI operatörleri, CII yöneticileri ya da siber kriz idaresi koordinasyon birimiyle CII yerleşimlerinin milli sınırlar dışında olmasından kaynaklanan bağımlılıkları incelemek veya azaltmak ile ilgili değildir.

ÇEK CUMHURİYETİ

3.1 Kavram ve Adlandırma

Kriz Yasası’nın 2. maddesi, Çek Cumhuriyeti için kritik kabul edilen dokuz sektörü listelemiştir. Bunlar; enerji, su denetimi, gıda endüstrisi ve ziraat, sağlık hizmetleri, ulaşım, haberleşme ve bilgi sistemleri, acil durum hizmetleri, kamu idaresidir.

Siber Güvenlik Yasası ve ilgili yasaların değişimi, kritik bilgi altyapısını açıklamaktadır:

‘Kritik Bilgi Altyapısı, siber güvenlik alanı içindeki haberleşme ve bilgi sistemlerinin kritik altyapı unsurlarının sistemleri veya birimleri anlamına gelir.’

3.2 Sorumluluklar

Ulusal Koordinasyon Birimi

Siber güvenlik idaresi ve kritik bilgi altyapılarına dayanan denetleyici görevler, milli CERT ve NSA arasında ikiye ayrılır. CERT, ulusal ve uluslararası seviyede bilgi paylaşımından sorumludur. ‘Önemli ağ’ların yetkilileri için iletişim bilgilerinin kayıtlarını tutar, siber güvenlik vakaları hakkındaki bildirimleri ve değerlendirmeleri, kırılganlık analizlerini yürütmeyi ele alırlar. CERTler ayrıca siber güvenlik vakaları süresince işbirliği sağlar.

Ulusal Güvenlik Ajansı ise yetkililerden bilgi sağlanmasını yönetir, olay ve kazaları değerlendirir. ‘Eksiklik’ olması halinde operatörlerin denetiminde düzeltici eylem gereksinimi için yetkilidirler. Ayrıca, siber güvenlik kazalarını çözmek için etkin önlemler almak ya da bilgi sistemleri veya ağ ve elektronik haberleşme hizmetlerini güvende tutmak için verilecek kararlarda yetkili kılınmıştır.

Operatörlerin Sorumlulukları

Siber Güvenlik Yasası’nın 3. Madde’sinde sorumlu kişiler belirtilmiştir:

- Devlet makamları ya da önemli ağları yöneten meşru kişiler,

- Bilgi sistemlerinin kritik bilgi altyapılarının yetkilileri ve

- Haberleşme sistemlerinin kritik bilgi altyapılarının yetkilileri

Kritik bilgi altyapılarının bilgi ve haberleşme sistemlerinin yetkilileri, güvenlik önlemlerini uygulamak ve güvenlik belgeleri içindeki güvenlik önlemleri kayıtlarını tutmak zorundadırlar. Bu güvenlik önlemleri, organizasyonel ve teknik önlemleri içermektedir.

3.3 Sınır Ötesi Kısım

Sınır ötesi bağımlılık kısmı, Siber Güvenlik Yasası’nda özel olarak belirtilmemiştir. Ulusal Güvenlik Ajansı yetkilileri; etkin, koruyucu ve düzeltici önlemleri genel anlamda uygulamaya koyar.

ESTONYA

4.1 Kavram ve Adlandırma

Estonya’nın kritik altyapı korumasına yaklaşımı, Acil Durum Yasası’nı içinde listelenen ‘temel hizmetler’ kavramına dayalıdır. Liste, adalet sisteminin soyut kategorilerindeki 43 temel hizmeti içermektedir; kamu güvenliği ve kamu düzeni, devlet ve kamu idaresi, ulaşım, haberleşme, çevresel hizmetler vs.

4.2 Sorumluluklar

Milli Koordine Birimi

Acil Durum Yasası, dokuz devlet bakanını ve devlet kuruluşlarını, temel hizmetlerin devam etmekte olan faaliyetleri için tam yetki vererek atama yapar. Acentelerin yükümlülükleri Madde 9’da özetlenmiştir; bunlara temel hizmet faaliyetlerinin koordinasyonu, temel hizmet sağlayıcılarına önerilerde bulunma, temel hizmet faaliyetlerinin denetimini yapma ve İçişleri Bakanlığı’na düzenli raporlama yapma da dâhil edilebilir. Elektronik güvenlik gereksinimindeki temel hizmetlerin uygunluk denetleyici birimi Estonya Bilgi Sistem Dairesi’dir. Bu birim, temel hizmet riskleri ve ilgili siber kazalara değinmek üzere acil durum risk değerlendirmesinden sorumludur.

Operatörün Sorumlulukları

Temel hizmet sağlayıcıları, Acil Durum Yasası’nın 37. Maddesi’nde tanımlanmıştır. Sağlayıcılar, devlet ya da yerel yönetim birimi veya tüzel kişi de olabilmektedir. Belli durumlarda, gerçek kişiler temel hizmet sağlayıcılarıyla ilişkilendirilebilmektedir. Servis sağlayıcılarının yükümlülükleri:

- Kesintisiz faaliyet risk değerlendirmesi yazmak,

- Belirli hizmetlerin kesintisiz faaliyet planlarını hazırlamak,

- Temel hizmetlerin kesintisiz işleyişlerini bozacak eylemleri bildirmek,

- Temel Hizmetlerin kesintisiz işleyişleri üzerinden yetkili birimlerim denetimine tabi olmak

4.3 Sınır Ötesi Kısım

Yabancı bir ülkede bulunan temel hizmet bilgi sistemlerine ilişkin, sağlayıcının, temel hizmetlerin kesintisiz işleyişlerini bilgi sistemlerinin sınır dışında olmasına bağlı olmayacak şekilde güvende tutması beklenmektedir.

Kesintisiz işleyiş risk denetimi ve kesintisiz faaliyet planları, bilgi sistemlerindeki sınır ötesi bağımlılığı denetlemesini içeren Acil Durum Yasası’nın 37 ve 40. maddeleri için gereklidir.

2014’te tatbik edilen revize edilmiş Estonya Siber Güvenlik Stratejisi, bilgi altyapılarındaki sınır ötesi bağımlılıkların temel hizmetler kısmını özel olarak belirtir. Strateji’nin 1.2.kısmı, Estonya sınırları dışından kritik hizmet sağlanmasındaki bağımlılıklarla ilgili bilgiyi koruyan hedefleri tanımlar.

FRANSA

5.1 Kavram ve Adlandırma

Fransa’da, kritik altyapı adlandırmaları geniş bir bağlam içinde ele alınmıştır. Fransız Savunma Yasası R. 1332 -2. Maddesi açıkça belirtmiştir:

‘Kritik önemdeki sanayiler…..ortak hedeflere katkı sağlayan bu faaliyetlerden oluşur;

- Üretimle veya zaruri mal ve hizmet ihtiyacının dağılımıyla ilgilidir:

- Temel ihtiyaçları karşılama,

- Devlet otoritesini uygulamak,

- Ekonomiyi idare etmek,

- Savunma gücünü devam ettirmek,

- Halkın güvenliğini sağlamak

Bu faaliyetlerin değiştirilmesi zor olduğunda,

- Halk için önemli bir tehlike ortaya çıkarabilir.

Kritik altyapı operatörlerine bağlı yükümlülükler, Çevre Yasası L.511-1 altındaki belirli kurumların yöneticilerine ya da Çevre Yasası L593-1 altındaki nükleer tesislerin yöneticilerine kadar uzatılabilir.

Fransa, ‘2014’ten 2019’a kadar geçerli Askeri Programlama ve Savunma ve Milli Güvenliğe İlişkin Çeşitli Koşullar Madde No.2013-1168’in ‘Siber Tehditlere Karşı Kritik Altyapı Koruması Temini’ bölümü dışında kritik bilgi altyapıları hakkında belirli bir tanımlama yapmamıştır.

5.2 Sorumluluklar

Başbakanlık yetkisi altında, Savunma ve Milli Güvenlik Sekreterliği (GSDNS), kritik altyapı korumasının (ve kritik bilgi altyapısı korumasının) ana koordinasyon merkezinden sorumludur. Temmuz 2009’dan bu yana Milli Güvenlik Teşkilatı Bilgi Sistemleri (ANSSI); bilgi sistemleri güvenliği, GSDNS’ye destek, bilgi sistemleri güvenliği için önlem alma/uygulamak için yetkili otorite olarak hizmet etmektedir. ANSSI’nın Fransa hükümetinin ana siber savunma mekanizması olarak temel hedefleri; kontrol, önleme, belirleme ve siber ataklara yanıt vermektir. Aynı zamanda CII’ya ilişkin, güvenli ürün ve hizmetlerin gelişmesini destekleyerek tehditleri önlemeyi amaçlamaktadır.

Bilgi sistemleri operatörleri, kritik altyapı operatörleri olarak belirlendiğinde Fransız Savunma Yasası’nın güncellenmiş koşulları tarafından ihtiyaç duyulur. Sonuç olarak kritik bilgi sistemleri operatörleri, bu sistemlerin korunması için hazırlanan güvenlik kurallarına riayet etmek zorundadır.

5.3 Sınır Ötesi Kısım

Fransa, Savunma ve Milli Güvenlik ve Siber Güvenlik Stratejisi 2013 raporunda, ağ ve bilgi sistemlerindeki sınır ötesi bağımlılıkları belirtilmiştir. Araştırma yapmış olan Fransız uzmanlar, ‘Bilgi Sistemleri ve Telekomünikasyonlar’ın sınır ötesi bağımlılıklarını ‘kritik’ olarak tanımlamışken; ‘enerji temini’, ‘finans’, ‘trafik ve ulaştırma’ gibi sektörleri ‘sağlam’ olarak nitelendirmiştir.

Başbakanlık, bilgi sistemleri koruması için uluslararası işbirliği ve sınır ötesi bağımlılıkları azaltmayı hedefleyen koşulları içeren politikalar üretir ve koordinasyon sağlar. ANSSI’nın Dış ilişkiler ve Koordinasyon Alt-kuruluşu, devletlerarası ve özel sektör ilişkilerini düzenlemeden ve Fransa hükümetini uluslararası alanda temsil etmekten sorumludurlar.

ALMANYA

6.1 Kavram Adlandırma

Almanya’nın siber güvenlik stratejisi şu tanımda belirtilmiştir:

‘Kritik altyapılar, hata veya hasar görmelerinden kaynaklanan aşılması zor güçlükler meydana getiren, kamu yararı için esas önem arz eden kurumlardır.’

CI veya CII terimleri için yasal bir tanımlama yapılmamıştır. Ancak 2014 yılında Almanya; CI gibi belirtilen sektörleri: enerji, ICT, ulaşım ve trafik, sağlık, su, finans ve sigorta sektörlerini içeren yeni bir IT Güvenlik Yasa taslağı yapmıştır.

Bilgi Güvenliği Federal Bürosu (BSI) da, CII için tanımlama yapmıştır:

‘Kritik Bilgi Altyapıları, bilgi ve haberleşme teknolojisi sektörlerinin (ICT) yanı sıra ICT temelli altyapılar ve diğer sektörleri de işaret etmektedir.

Almanya, CII’yı neredeyse tüm CI’nın temel bileşeni olarak tutup ayrı bir önem verir. Bundan dolayı Alman Siber Güvenlik Stratejisi, CII korumasının kendi siber güvenlik planları için öncelikli olduğunun altını çizer.

Almanya’nın sunduğu yeni IT Güvenlik Yasa taslağı, enerji, bilgi, telekomünikasyon, ulaşım, sağlık, su, gıda, finans ve sigorta sektörleriyle ilgili birimlerin kritik altyapılarını güvende tutmayı hedeflemektedir.

6.2 Sorumluluklar

İçişleri Bakanlığı, sunulan yeni IT Güvenlik Yasası taslağında CI operatörlerini, güvenlik kazaları sonucu BSI’da saptanmamış bağlantı noktasını bildirmek zorunda tutarlar. Operatörler ve şirketler, kritik altyapıların kullandığı ve saygınlık kaybı korkusuyla önemli kazaları meydana çıkarmaktan çekinen yazılımları temin etme ve kontrol etmeden sorumludurlar. Yasa’ya göre siber vakalar, BSI’ya rapor edilmek zorundadır. Yeni IT Güvenlik Yasası’nın yardımıyla siber vakalardaki derinlik ve numara bilgisi kullanıma uygun olacaktır. Şirketlerin bu yükümlülükleri alıp almayacağı, herhangi bir gözetim tutumunun netleşmemesiyle beraber belli olmamaktadır. Küçük ölçekteki vakalar gerçekleşse dahi, tam zamanında ve doğru kaza raporu olasılığını artıran faillerin kimliği belli olmayabilir. Bu, BSI’ya aktif veya gelen siber tehditlere maruz kalmış şirketleri uyarmak için saldırı planı üreten verileri değerlendirmek adına yeterlidir.

6.3 Sınır Ötesi Kısım

Araştırma cevaplarına ilişkin, sadece bir sektör (finans) sınır ötesi bilgi altyapılarına ‘kritik’ bağımlılığı çerçevesinde değerlendirilirken; kalan diğer beş sektör (enerji, ICT, trafik ve ulaşım, medya, devlet ve idare) de ‘dayanıklı’ ölçeğinde bağımlı kabul edilmiştir. Riskler; farklı yasal, sosyal ve teknik açılardan bakılıp dâhil edilmiş ve farklı yasaların problemli tarafları, haberleşme sistemlerindeki hatalar, toplumların artan karmaşıklığı, değişen güvenlik kültürleri ve ‘tüm-tehlikeler’ yaklaşımı kullanmama riskini de içermektedir.

Kritik Altyapı Koruması Milli Stratejisi (CIP Strategy), uluslararası işbirliği bölümündeki sınır ötesi kısmını işaret eden, belgelerden biridir. Aynı zamanda enerji ve ulaşımın yanı sıra bilgi ve haberleşme teknolojileri alanının önemini de vurgulamaktadır.

Alman Siber Güvenlik Stratejisi, kritik bilgi altyapılarındaki sınır ötesi bağımlılığın getirdiği problemleri, kısa ve kapsamlı bir başlık altında belirler: ‘çerçeve şartları’. Bu çevre şartlarını, müttefik ve ortaklarla yaygın minimum standartlara yaklaşmak üzere arttırmak, siber güvenliği geliştirmek için anahtar işlevi görmektedir.

CIIP’ye İlişkin Milli Strateji Hedefleri

İlk olarak 2005’te çıkarılan Bilgi Altyapılarının Korunması Milli Planı (NPSI), ICT ve ICT’ye bağlı birimleri korumak üzere devletin temel stratejisini temsil eder. Üç ana stratejik ve güvenlik görevi vardır:

- Almanya’daki bilgi altyapıları için yeterli önlemi alma,

- IT kazası olma ihtimaline karşı etkili bir yol izleme,

- Alman IT güvenliğini uluslararası standartlara ayarlayarak güçlendirme ve bunun sürdürülebilirliği

NPSI kurulduktan sonra iki uygulama planı geliştirilmiştir. Bunlardan önemli olanı ‘KRITIS’ 2007 tarihlidir. 2009’da Kritik Altyapı Koruması Milli Stratejisi (CIP Strategy), kritik bilgi altyapısı tehditleri ve risklerine işaret ederek bunu takip eder. Son olarak 2011’de Almanya Siber Güvenlik Strateji’si NPSI’nın devamı olarak çıkarılmasının yanı sıra siber güvenlik sektörünün çerçeve şartlarını da geliştirmekten sorumludur.

MACARİSTAN

7.1 Kavram ve Adlandırma

Macaristan, kritik altyapı kavramını AB direktiflerine göre ayarlamıştır: ‘kritik altyapılar; temel toplumsal işlevler, sağlık, emniyet, güvenlik, insanların ekonomik veya sosyal refahının sürdürülmesi için olmazsa olmaz bir kavram, parça ya da sistem olarak adlandırılabilir. Bu işlevlerin devamının kesintiye uğramasından doğacak sonuç ise önemli bir vurguna yol açar.’ Konuyla ilgili temel koşullar, 2012 Yasa CLXVI temel hizmetleri tanımlama, adlandırma ve koruma bölümünde tanımlanmıştır. Şu on sektör yaşamsal olarak görülmektedir: enerji, ulaşım, su, ICT, finans, ziraat, sanayi, halk sağlığı, devlet ve halk güvenliği ve savunma idaresi.

7.2 Sorumluluklar

Macaristan’daki kritik altyapı korumalarından sorumlu milli koordine ve teftiş organının görevleri, çok çeşitli haklara sahip olan Acil Durum Yönetimi Genel Dairesi ile yürütülür. Kritik bilgi altyapısı korumasına ilişkin sorumluluklar, Acil Durum Yönetimi Genel Dairesi ile Milli Güvenlik Özel Servisi bünyesindeki devlet CERT’i tarafından idare edilen CIP CERT tarafından alınır.

Yasa L (2013), devlet kurumlarının ‘elektronik bilgi sistem güvenlikleri’ ne dair görev ve sorumlulukları tanımlarken, aynı zamanda ‘temel bilgi altyapıları’ ya da ‘temel bilgi sistemleri’ ni de kapsamaktadır. Yasa, bilgi teknolojilerinden sorumlu bakanlığın öncülüğünde organizasyonel bir çerçeve içinde Siber Savunma Yönetim Birimi’ni yeni bir otorite olarak kurmuştur. Bu birime, belirli elektronik bilgi sistemlerinin korunması için önlemler alma gibi bağımsız sorumluluklar ve resmi yetkiler verilmiştir. Bunun gibi geniş yetkiler, ilgili kurumların yasal güvenlik talepleri ve prosedür kurallarına uygunluğunu denetleme hakkını da içerir.

Kriz durumlarında ise İçişleri Bakanlığı kritik bilgi altyapısı korumasını düzenler.

7.3 Sınır Ötesi Kısım

Kritik bilgi altyapılarındaki sınır ötesi bağımlılıkları azaltan ve değerlendiren yasal yükümlülükler, devlet yasal düzeni tarafından tanımlanmıştır; milli siber güvenlik stratejisi, sınır ötesi bağımlılıklarla ilgili sayılan önlemleri ileriden öngörür.

Hizmetlerin dış kaynak kullanımı ve bulut bilişimden dolayı artan riskleri azaltmak için Yasa, Macaristan sınırları dışından aktif veri yönetimini kısıtlamıştır. Bölüm 3(2)e göre, elektronik bilgi sistemleri, Avrupa’daki ana sistem birimleri veya milli ana sistem birimleri ancak AB üye devletlerin sınırları içinde yönetilebilir.

İTALYA

8.1 Kavram ve Adlandırma

İtalya’da CI kavramı, Directive 2008/114/EC’ye bağlıdır. 2011’deki Kanun hükmündeki kararname n.61, AB direktiflerinin uygulandığını göstermekteyken; kararnamenin 2.maddesi, biri CI olmak üzere çok sayıda tanım içermektedir:

‘Kritik altyapılar: AB üye devletlerinde bulunan ve temel toplumsal işlevlerin devamı için önem arz eden sağlık, halkın emniyet ve ekonomik ve sosyal refahı gibi hizmetlerin sağlandığı altyapılardır. Bu işlevlerin devamının kesintiye uğramasından doğacak sonuç ise önemli bir vurguna yol açar.’

Kanunname’nin 1.maddesine göre, bilgisayarlara geçirilmiş bilgi altyapıları milli menfaat olarak düşünülmelidir. Aynı zamanda bu sistemler ve bilgi hizmetlerinin desteklediği şu birimlerin kurumsal fonksiyonlarıdır:

- Uluslararası ilişkiler, güvenlik, adalet, savunma, finans gibi alanlardaki bakanlıklar,

- İtalyan Bankası ve bağımsız otoriteler,

- Haberleşme, ulaşım, enerji gibi alanlardaki devlet destekli şirketler,

- Hukuki yaptırım veya kamu güvenliği dolayısıyla faaliyetleri İçişleri Bakanlığı tarafından milli menfaate uygun olarak kabul gören kurum, yönetim, kişi vs.

8.2 Sorumluluklar

Kriz Yönetimi Milli Teşkilatı iki birim kurmuştur. İlki, Siyasi Stratejik Komite (CoPS), ikincisi ise Bakanlıklar arası Durum ve Planlama Merkezi’(NISP)dir.

CoPS’nin başlıca işlevi, Temsilciler Meclisi Başkanı’na danışma birimi ve yönetim alanı olarak hizmet etmektir.

NISP ise CoPS tarafından önerilen önlemlere aracılık eder, kriz önleme ve acil durum hazırlığı ile görevlendirilir, bakanlıklar arası koordinasyonu destekler, yaygın usulleri ve kabiliyetleri bağdaştırır (bilgi paylaşımı, istihbarat toplama, bakanlıklar arası planlama vs.), bunların yanı sıra yurtiçindeki ve uluslararası ortaklarla kriz çalışmalarını geliştirir.

İçişleri ve Savunma Bakanlıkları, PCM Sivil Koruma Departmanı, Ekonomik Kalkınma Bakanlığı (enerji) ve son olarak Altyapı ve Ulaşım Bakanlığı, yurtiçindeki tüm CI/CII güvenlik işlemlerinden sorumludur.

8.3 Sınır Ötesi Kısım

NATO CCD COE araştırmasından sonra sınır ötesi altyapı bağımlılıklarının değerlendirilmesi gözden geçirildiğinde, İtalyan uzmanların cevapları oldukça ilgi çekiciydi. Enerji temini, finans, bilgi sistemleri ve telekomünikasyonu içeren üç sektör, bilgi sistemleri sınır ötesi bağımlılıkları çerçevesinde ‘dayanıklı seviye’sinde sınıflandırıldılar. Oysa kalan diğer yedi sektör ‘en az bağımlılık’la değerlendirildi. Ek olarak herhangi bir sektör, sınır ötesi bağımlılığın dikkat çekici bir değeriyle ilişkilendirilmedi.

LETONYA

9.1 Kavram ve Adlandırma

Letonya’daki, ülke sınırları içinde bulunan sistemlerin parçaları veya sistemler olarak tanımlanan ve uygulanması toplum için hayati önemde olan kritik altyapılar, genel olarak Ulusal Güvenlik Yasası’na göre belirlenmektedir. Bu tanım, genel olarak kritik bilgi altyapılarını içerse de, siber güvenlik üzerindeki özel yasa – Bilgi Teknolojileri Güvenlik Yasası – IT kritik altyapılarını daha detaylı şekilde belirtir.

9.2 Sorumluluklar

Milli Koordine Birimi

Devlet Güvenliği için Aracı Kuruluş Komisyonu, Letonya’daki kritik altyapı korunması idaresinden sorumludurlar. Komisyon, İçişleri Bakanlığı tarafından yetkilendirilmiş danışma birimidir ve devlet bakanlığı temsilcilerinden oluşur. Komisyon, kritik altyapıların belirlenmesiyle ilgili tavsiyeleri değerlendirir ve sonuçları Kabine’ye onaylaması için sunar. Aynı zamanda Kabine’ye kritik altyapı güvenliğini geliştirmesi için yasa teklifi hazırlar.

Kritik bilgi altyapısına göre güvenlik önlemleri düzenlemenin rolü, devlet güvenlik hizmeti, Anayasa Koruma Bürosu ile milli CERT, ‘Letonya Bilgi Teknolojileri Güvenlik Kaza Müdahale Kuruluşu’ arasında paylaştırılır.

Anayasa Koruma Bürosu, CERT ve CI sahipleriyle işbirliği yapar ve kritik IT altyapılarının mevcut risklerinin idare ve değerlendirmesini yaparlar. Büro, kritik altyapı sahiplerini bilgilendirir ve CI güvenliğinden sorumlu kişilerin atamasını onaylar. Büro, aynı zamanda Leton CERT ile birlikte periyodik olarak Milli Bilgi Teknolojileri Güvenlik Konseyi’ni mevcut tehditler hakkında bilgilendirir.

Operatörün Sorumlulukları

Güvenlik ve kritik bilgi altyapısı işleyişi için alınan doğrudan yasal sorumluluklar, kritik altyapıların meşru sahibine aittir. CI sahibi, tanımlanmış risklere dayanan güvenlik önlemlerinin belirlenmesine gereksinim duyar. CI güvenliğini sağlama almak için yönetilen tanımlanmış riskler gibi belirli yasal yükümlülükleri vardır.

9.3 Sınır Ötesi Kısım

Sınır ötesi CII bağımlılıklarına işaret eden belirli yasal önlemlere rastlanmamaktadır.

Kritik bilgi altyapılarındaki sınır ötesi bağımlılıkları azaltma ya da değerlendirme gibi önlemler ulusal olarak ele alınır, başlıca iki taraflı anlaşma ve işbirliğini içerir.

HOLLANDA

10.1 Kavram ve Adlandırma

Hollanda Ulusal Yasası, kritik altyapıları özel olarak belirtmediği gibi kritik altyapı ya da kritik altyapı kriterleri için yasal bir tanımlama yapmamıştır. Hollanda’nın kritik altyapı korumasına politik yaklaşımı, sorumlu devlet bakanları ve diğer birimlerle özel sektör kritik altyapı operatörleri arasındaki kamu-özel işbirliğine dayanır.

Toplumun temel menfaatlerine tehdit oluşturan unsurlar karşısında devlet yaklaşımı, bütün milli güvenlik tehditlerini tek bir çerçevede bulunduran Milli Güvenlik ve Emniyet Stratejisi’nde belirtilmiştir. Strateji’nin uygulama metodu, Adalet ve Güvenlik Bakanlığı tarafından yayınlanan Milli Güvenlik Uygulama Metodu Kılavuzu’nda detaylandırılmıştır. Metodun özü; tehdit tanımlamasını, darbe ve olası değerlendirmeleri içeren Milli Risk Değerlendirmesi’dir. Bunlar; risk önleme, hazırlık ve karşı önlem açıklamaları için kullanılır.

Hollanda’daki kritik altyapılar, 12 kritik sektörden oluşur. Her bir kritik sektörün tanımı ise Kritik Altyapı Stratejik Danışma Birimi tarafından yapılır.

10.2 Sorumluluklar

Milli Koordine Birimi

Kritik altyapı koruması genel olarak Hollanda Güvenlik ve Adalet Bakanlığı yönetimiyle uyum sağlar. Kritik altyapı idaresinden doğrudan sorumlu olan kuruluş, ülke içindeki kritik altyapılardan sorumlu yedi bakanlıkla işbirliği içinde olan Güvenlik ve Terörle Mücadele Milli İdaresi’dir.

Kritik bilgi altyapısı koruması idaresi ise Güvenlik ve Adalet Bakanlığı, Siber Güvenlik Departmanı bünyesindeki Milli Siber Güvenlik Merkezi’nde sağlanır.

Güvenlik ve Terörle Mücadele Milli İdaresi ek olarak krizler, afet hazırlığı ve müdahalesi ve aynı zamanda siber güvenliği içerir.

Operatörün Sorumlulukları

Hollanda CIP sistemi kamu-özel sektör ortaklığına ve her kritik sektör içindeki sorumluluklara dayanır. Kritik bilgi altyapılarının güvenliği ve işleyişini sağlama almak için CI operatörleri ve CII yöneticilerinin sorumluluklarını belirten kapsayıcı bir yasa yoktur ancak, belirli sektörel yasalar mevcuttur. Telekomünikasyon ve ICT gibi kritik altyapılara ilişkin Telekomünikasyon Yasası, elektronik haberleşme ağları ve halkın kullanımına açık elektronik haberleşme hizmetlerinin sorumluluklarını açıklamaktadır.

Madde 11a.1’ya ilişkin, elektronik haberleşme ağları ve servis sağlayıcıları, ‘ağ ve servislerdeki güvenlik ve bütünlük risklerini kontrol amaçlı uygun teknik ve organizasyonel önlemleri’ almalıdır.

Ağ ve servis sağlayıcıları, Ekonomi Bakanlığı’nı, önemli güvenlik açıklıkları ve ağ ve sistemlerdeki bütünlük kaybı konularını bildirmek durumundadır. Ekonomi Bakanlığı aynı zamanda Güvenlik ve Adalet Bakanlığı veya İçişleri Bakanlığı ile istişaresi ile elektronik haberleşme ağları idaresi ve devamına ilişkin bağlayıcı yasaları yetkilendirir.

10.3 Sınır Ötesi Kısım

Kritik bilgi altyapılarının sınır ötesi bağımlılıklarını değerlendirme ve azaltmaya ilişkin yasal yükümlülükler mevcut değildir.

Mevcut Milli Güvenlik Stratejisi, sınır ötesi CII ile uyumlu eylem ana hatlarını değerlendirir. Strateji, ulusal ve uluslararası boyutlardaki ‘iç içe geçmişlik’ kavramını vurgular, özellikle ICT zincir yapısı ve Hollanda Hükümeti’nin ‘uluslararası ortakların yardımıyla yapılan kamu-özel ve sivil-askeri müdahaleleri etkin katılım’ amacı ifade edilir.

İSPANYA

11.1 Kavram ve Adlandırma

İspanya’da kritik altyapıların tasnif edilmesine değinen iki temel yasal kurum vardır: CIP Önlemleri Kurumu Yasası ve CIP Düzenleme Onayı için Kraliyet Kararnamesi’dir.

Yasa’nın 2 e) maddesine göre, kritik altyapılar:

‘Stratejik altyapılar, gerekli ve alternatif çözümlere yer bırakmayan, bozulmaları veya parçalanmaları halinde temel hizmetlere önemli bir darbe vuracak işlevlerdir.’

11.2 Sorumluluklar

İspanya koruma sistemi, Yasa’nın 2. başlığına göre birçok kuruluş, birimle kamu ve özel sektörlerdeki şirketleri kapsamaktadır. Yasa’nın 6.maddesine göre ise Devlet Güvenliği Sekreterliği, İçişleri Bakanlığının en yüksek birimidir. Sekreterlik, milli kritik altyapıların koruma sistemleri ve düzenleme işlevinden sorumludur. 7.madde ise Ulusal Kritik Altyapıları Koruma Merkezi (CNPIC), CIP ile bağlantılı her faaliyetin düzenleme ve denetiminden sorumlu olan bakanlık birimi olarak kuruldu. Merkezin görevleri:

- Devlet Güvenliği Sekreterliği’ne danışmanlık,

- Milli Koruma Planı’nı uygulama ve sürdürme,

- Stratejik altyapıların kritik olma durumunu belirleme,

- Risk analizi düzenleme ve acil durum planı belirlemektir.

Diğer bir yandan CNPIC de günlük rutin işlemler boyunca kritik bilgi altyapıları korumasını düzenlemeden sorumlu kuruluştur. Bu görevin uygulanması ise Güvenlik ve Sanayi CERT’in (CERT-SI) elindedir.

Operatörler; donanım, ağ ve sistem yatırımı yapma yükümlülükleri olmaları sebebiyle C(I)I işleyişinden sorumlu nihai temsilcilerdir. Operatörlerin görevleri, Yasa’nın 13.maddesinde belirtilmiştir:

- MOI’ ya teknik destek sağlamak,

- CIP çalışma koluyla işbirliği ve stratejik sektörel planları detaylandırmak,

- Her CI için belirli koruma planı içeren acil durum planı hazırlamak,

- Güvenlik personellerinin görevlerini tanımlamak,

- Yetkili otoritelerin denetim yapmasını kolaylaştırmaktır.

11.3 Sınır Ötesi Kısım

On sektörden dördü için sınır ötesi bilgi altyapılarına kritik bağımlılıkları olduğu yönünde tanımlama yapılmıştır (ICT, finans, devlet ve idare, medya). Kalan diğer beş sektör (enerji, sağlık, su temini, trafik ve ulaşım, kamu güvenliği ve kamu düzeni) içinse dayanıklı tabiri kullanılmıştır. Sadece gıda/ziraat sektörü için, bilgi altyapılarına en az sınır ötesi bağımlılığı olduğu yönünde bir değerlendirme yapılmıştır.

CI operatörlerinden, düzenli bir şekilde sınır ötesi riskleri saptaması ve değerlendirmesi beklenmektedir. CII yöneticileri ise ICT ve CI operatörleri tarafından sağlanan temel hizmetler arasındaki bağlantıyı tanımlamak durumundadır.

İLGİLİ YAZI >> TÜRKİYE’DE SİBER GÜVENLİK KRİTİK ALTYAPILARIN ÖNÜNE GEÇECEK

TÜRKİYE

12.1 Kavram ve Adlandırma

Türkiye’deki kritik altyapı kavramı, ‘2011/2237 K. Askeri Yasak Bölgeler ve Güvenlik Bölgeleri Yönetmeliği’nde yazan tanımlamaya göre kritik öneme sahip beş sektörü içerir: enerji, imalat, su idaresi, ulaşım ve telekomünikasyon. Türkiye Siber Güvenlik Kurulu’nun son kararına göre banka ve finans ve kritik kamu hizmetleri (sağlık hizmetleri dâhil) bu listeye eklenecektir. Bu karar, dikkate alınmaksızın bu güne kadar toplantı kaydı olmanın ötesine geçememiş, mevcut yasama işleminin bir parçası olamamıştır. Yasa’ya göre CI: ‘Kamu veya özel kuruluşlara ait, yurt savunmasına veya yurt ekonomisine önemli ölçüde katkıda bulunan ve kısmen tahripleri veya geçici bir zaman için faaliyetten alıkonmaları halinde milli güvenlik veya toplum hayatı bakımından olumsuz sonuçlar doğurabilecek birimlerdir.’

Milli Siber Güvenlik Stratejisi ve 2013/2014 Eylem Planı da benzer bir tanımlamayı farklı terimlerle yapmıştır:

‘Kritik altyapılar: gizliliği, bütünlüğü ve ulaşılabilirliği ihlal edildiğinde can kaybı, büyük ölçekli ekonomik buhranlar, güvenlik açıkları ve kamu düzeninin bozulmasına yol açabilen bilgi sistemlerine ev sahipliği yapan altyapılardır.’

Diğer çoğu ülkedeki gibi Türkiye’de de dikkate değer bir CII tanımı yapılmamıştır.

12.2 Sorumluluklar

CI korumasını düzenleme birimi Ulaştırma, Denizcilik ve Haberleşme Bakanlığı’dır. Gerekli olduğunda, sözü edilen konularda hedef ve stratejileri belirleme, uygulama ve güncellemekten sorumludur.

CII için uygulanabilir yasal yükümlülükler ise Elektronik Haberleşme Kanunu’nun 5 ve 6. maddelerinde geçer:

- Abone, tüketici ya da kullanıcıların haklarına uygun düzenlemeleri yapmak,

- Üretici ve operatörler arasındaki uyuşmazlıkları çözmek,

- Sektördeki gelişmeleri takip etmek, CI gelişmelerini teşvik etmek amacıyla araştırma yürütmek,

- Önemli düzenlemeler ve denetimler yapmak,

- Operatörler, kamu yetkilileri ve kuruluşlardan bilgi ve belge talep etmek,

- Yasalarla operatörlerin mutabakatının denetimi ve yaptırımları uygulamaktır.

Operatörlerin hak ve yükümlülükleri ise 12. maddede belirtilmiştir:

- İdari masraflara el koymak,

- Ağ arabağlantıları ve servislerinin müşterek çalışmalarını sağlamak,

- Bilgi ve belgeleri yetkiliye sunmak,

- Büyük afet durumlarında kesintisiz haberleşmeyi sürdürmek için önlemler almak,

- İzinsiz erişime karşı ağ güvenliğini sağlamaktır.

12.3 Sınır Ötesi Kısım

Hangi sektör veya hizmetin sınır ötesi bilgi altyapılarına belirli bir bağımlılık gösterdiği sorusuna ilişkin, trafik ve ulaşım sektörünün yanı sıra enerji de ‘sağlam’ bağımlılık teşkil etmektedir. Bilgi sistemleri ve telekomünikasyon sektörü ise ‘kritik’ bağımlılığa sahip olarak değerlendirilmektedir. Diğer yandan imalat, sınır ötesi bilgi altyapılarına en az bağımlılığa sahip sektör olarak belirtilmiştir.

RAPORUN ORİJİNALİNE BURADAN ULAŞABİLİRSİNİZ

Kritik bilgi altyapılarının sınır ötesi bağımlılıklarını değerlendirmek veya azaltmak için rol oynayan yetkilileri ayarlamak üzere herhangi bir yasal düzenleme yapılmamıştır. 2013-2014 Milli Siber Güvenlik Stratejisi Eylem Planı, daha fazla uluslararası işbirliği ve uluslararası anlaşma ve düzenlemeleri uygulamayı artırma çağrısı yapmıştır.

HAFTALIK SİBER BÜLTEN RAPORUNA ABONE OLMAK İÇİN:

[wysija_form id=”2″]