Operasyonlarını durdurmadan önce Kosta Rika hükûmetini hedef alan Conti fidye yazılımı çetesinin gerçekleştirdiği son saldırının arkasındaki sır perdesi aralandı.

Operasyonlarını durdurmadan önce Kosta Rika hükûmetini hedef alan Conti fidye yazılımı çetesinin gerçekleştirdiği son saldırının arkasındaki sır perdesi aralandı.

Siber istihbarat şirket AdvIntel, Kosta Rika’daki 27 devlet kurumu ve hükûmete bağlı birçok sistemin kontrolünü ele geçiren Conti’nin, ilk erişimden cihazları şifreledikleri son etaba kadar saldırının nasıl gerçekleştiğini ortaya koydu.

Kolay Erişim

ADVINTEL’İN RAPORU SALDIRIYI AYDINLATTI

Conti fidye yazılımı çetesi, 2020 yılında bayrağı Ryuk çetesinden devraldıktan sonra çeşitli sektörlerdeki şirketlere, hükûmet kurumlarına, okullara ve sağlık kurumlarına saldırarak dünyaca tanınan siber suç örgütü hâline gelmişti.

Çete, bu yılın mayıs ayında dağıldıklarını açıklamadan önce 11 Nisan’da Kosta Rika hükûmetine saldırı gerçekleştirmiş ve hükûmet acil durum çağrısı yapmak zorunda kalmıştı.

Advanced Intelligence’ın (AdvIntel) yayımladığı rapor ise söz konusu saldırının nasıl gerçekleştiği hakkında kritik bilgiler barındırıyor.

HÜKÛMET AĞLARINA NASIL SIZDILAR?

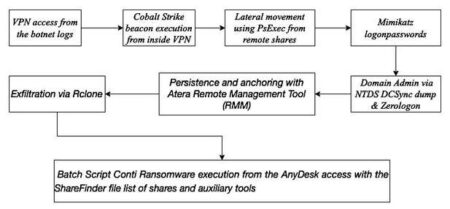

Rapor, Rus siber tehdit aktörlerinin ilk erişim noktasından 15 Nisan’da 672 GB veriyi sızdırmaya ve fidye yazılımını yürütmeye kadar olan adımları aydınlatıldı.

Tehdit aktörlerinin giriş noktasının, Kosta Rika Maliye Bakanlığı’na ait bir sistem olduğu, ‘MemberX’ olarak anılan bir üyenin, güvenliği ihlal edilmiş kimlik bilgilerini kullanarak bir VPN bağlantısı üzerinden burada erişim elde ettiği ortaya çıktı.

Advanced Intelligence CEO’su Vitali Kremez, güvenliği ihlal edilen kimlik bilgilerinin, kurban ağında güvenliği ihlal edilen ilk cihaza yüklenen zararlı yazılımlardan elde edildiğini söyledi.

Raporda, saldırının erken aşamalarında 10’dan fazla Cobalt Strike beacon’unun kurulmuş olduğu belirtildi.

SALDIRININ AYRINTILARI

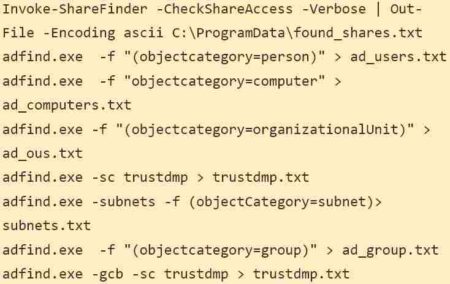

Yerel ağ etki alanı yöneticisi erişimi kazandıktan sonra çete, etki alanı güven ilişkilerini sıralamak için Nltest komut aracını kullandı. Ardından çete, ShareFinder ve AdFind yardımcı programlarını kullanarak ağı, dosya paylaşımı için taradı.

AdvIntel’in raporunda Conti çetesinin Kosta Rika hükûmeti ağındaki aktivitesinin her adımında spesifik komutlar kullandığını ortaya koydu.

1) Conti, hükûmet ağında tarama yapıyor

Araştırmacılar, MemberX’in daha sonra yerel bir makineye dosya paylaşım çıktısını indirmek için Cobalt Strike arka kapı kanalını kullandığını ortaya çıkardı.

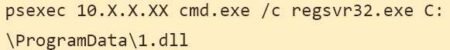

Daha sonra tehdit aktörü, bir Cobalt Strike DLL beacon yüklediği ve ardından uzaktan dosya yürütmek için PsExec aracını kullanarak çalıştırdığı yönetimsel paylaşımlara erişim elde etti.

2) Conti, hükûmet ağına Cobalt Strike yüklemek için PsExec aracı kullanıyor

Ardından tehdit aktörleri, kimlik bilgilerini sızdırmak için Mimikatz sömürü aracını kullanarak yerel kullanıcıların oturum açma parolalarını ve NTDS hashlerini topladı.

Araştırmacılar, Conti operatörlerinin Kosta Rika’nın birbirine bağlı ağlarındaki her ana bilgisayara erişim sağlayan bir DCSync ve Zerologon saldırısı yürütmek için Mimikatz’dan yararlandığını belirtti.

Conti, savunucuların Cobalt Strike beaconlarını algılayıp erişimlerini kaybetmemeleri adına Atera uzaktan erişim aracını, yönetici ayrıcalıklarına sahip oldukları daha az kullanıcı etkinliği olan ana bilgisayarlara yerleştirdi.

Conti’nin verileri çalması, birden çok bulut depolama hizmetindeki dosyaları yönetebilen Rclone komut satırı programı kullanılarak mümkün oldu. Conti bunu MEGA dosya barındırma hizmetine veri yüklemek için kullandı.

3) Saldırının diyagramı

Conti fidye yazılımı çetesinin, Kosta Rika hükûmetini bir süre oldukça zor durumda bıraktığı bu saldırının ardından 10 milyon dolar fidye talep ettiği söylenmiş, devlet başkanı Rodrigo Chavez fidyeyi ödemeyi reddedince fidye talebinin 20 milyon dolara yükseltildiği iddia edilmişti.

Söz konusu iddiayı da araştıran AdvIntel araştırmacıları, Conti üyeleri arasındaki iletişimleri inceleyip fidye talebinin 1 milyon ABD dolarının çok altında olduğunu da ortaya çıkardı.

AdvIntel, Conti’nin Kosta Rika hükûmetine yönelik saldırısının “göreceli olarak karmaşık olmadığını” belirterek yanlış yapılandırılmış yönetimsel paylaşımların bu olaya fırsat verdiğini raporunda sundu.

SALDIRININ ARDINDAN ACİL DURUM İLAN EDİLMİŞTİ

Conti’nin gerçekleştirdiği son saldırı olarak bilinen Kosta Rika saldırısının ardından hükûmet ulusal bir acil durum çağrısı yapmıştı. Bu saldırının ardından ABD, Conti üyelerinin kimliklerini açık edecek bilgiler paylaşanlara 10 milyon dolar ödül verileceğini duyurmuştu.

Conti ise bu saldırının ertesinde kısa bir süre sonra operasyonlarını durdurduklarını açıklamış, daha sonra da sızıntı sitelerini kapatmışlardı.

Ancak tüm bu gelişmelerin ardından Conti üyelerinin farklı fidye yazılımı gruplarında faaliyet gösterdiği ve Black Basta fidye yazılımı çetesinin arkasında da Conti operatörlerinin olduğu iddiaları gündemde kalmaya devam ediyor.