Geçtiğimiz hafta siber güvenlik camiası FireEye’ın ofansif güvenlik için kullanılan Red Team gereçlerinin çalındığı saldırının etkilerine odaklanmışken, bu saldırının nasıl gerçekleştiğini araştıran FireEye, çok daha büyük bir saldırıyı ortaya çıkardı.

Pazar günü (13 Aralık) FireEye, SolarWinds saldırısı olarak anılacak olan ve kendisinin de kurbanları arasında olduğu siber saldırının ilk detaylarını yayınladı.

Tüm hafta boyunca konuşulan ve her gün en az iki ya da üç yeni gelişmenin yaşandığı siber saldırının ayrıntılarını ve bugüne kadar ortaya çıkan bilgileri sizler için derledik:

Kolay Erişim

1- SolarWinds nedir?

SolarWinds, 1999’da Oklahoma’da iki kardeş tarafından kurulan ABD’de bulunan bir yazılım şirketi olan ,. Donald ve Davind Yonce kardeşler şirketi 2006’da bir sene sonra yüklü bir miktar yatırım alacakları Texas, Austin’e taşıdılar. 3 binden fazla çalışanı olan SolarWinds’in geçtiğimiz yıl açıkladığı geliri yaklaşık 1 milyar doları buluyor.

2. Şirket ile saldırının bağlantısı nedir?

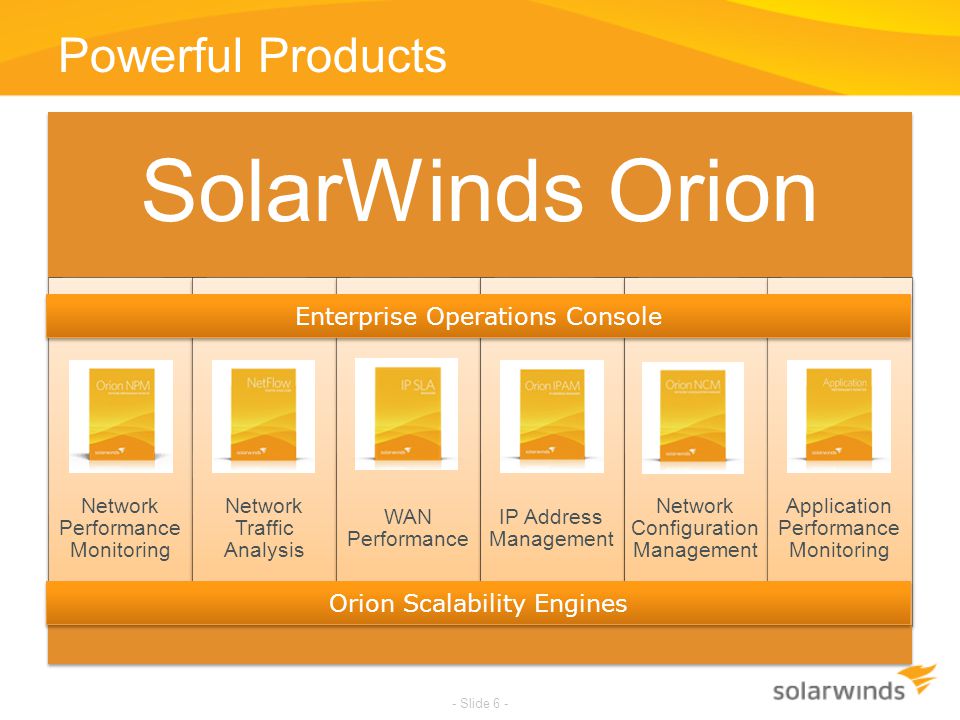

Saldırganlar, SolarWinds’in ürettiği ağ izleme ve yönetme platformu Orion’u hedef aldılar. Ürün için güncelleme yazılımı sağlayan servise zararlı yazılım yerleştiren saldırganlar böylece ürünün yeni güncellenmesini yükleyen Orion kullanıcılarının ağlarına sızma gerçekşetirebildi.

Saldırıda istismar edilen arka kapı açıklığına teknoloji şirketleri -nedense- farklı isimler vermeyi tercih etti. FireEye’ın SUNBURST olarak adlandırdığı açıklığa, Microsoft Solorigate ismini vermeyi seçti. Fakat medyada saldırı SolarWinds saldırısı olarak anılmaya devam etti.

3. Saldırıdan kimler etkilendi?

SolarWinds’in toplam 300 binden fazla müşterisinin 33 bine yakını Orion müşterisi. Şirket yaptığı açıklamada zararlı yazılım yüklenmiş güncellemeyi 18 bin kullanıcının yüklediğini, dolayısıyla saldırıdan bu müşterilerin öncelikli olarak etkilenmiş olabileceğini belirtti. Saldırının hedefli bir saldırı olduğunu gösteren önemli noktalardan biri, sakat Orion güncellemesi yüklenen hedeflerden sadece bazılarında malware’in aktive edilmesi oldu.

Perşembe günü CISA’nın yaptığı açıklamada saldırganların operasyon için kullandıkları başka yollar da bulunduğunu bunların ortaya çıkartılması için çalışmaların devam ettiği belirtildi. Yani her geçen gün saldırıdan etkilenen kurumların sayısı artabilir. Bu zamana kadar başta FireEye ve Microsoft gibi özel kurumların dışında, ABD Hazine Bakanlığı, Ticaret Bakanlığı, Dışişleri Bakanlığı ve Ulusal Nükleer Güvenlik Ajansı, Enerji Bakanlığı, Anayurt Bakanlığı gibi kritik kamu kurumları da hedefler arasında. Microsoft 40 müşterisinin de saldırıdan etkilendiğini belirtti.

4. Saldırının arkasında kim var?

Saldırının boyutları ortaya çıkar çıkmaz, ABD hükümet seviyesinde harekete geçti. Kısa bir süre sonra Ulusal Güvenlik Konseyi bir araya geldi. FBI tarafından hacklenen devlet kurumlarında araştırma başlatıldı ve basına ‘soruşturmaya yakın kaynakların verdiği bilgiye dayanarak’ saldırının arkasında Rusya’nın olduğuna dair haberler sızdırıldı. Teknik olarak hangi delillere dayandırıldığı açıklanmayan bu suçlamalar yapılırken, konuyla ilgili rapor hazırlayan teknoloji firmaları da faillerin ‘devlet destekli’ olduğu üzerinde durdular. Basına yansıyan bilgilerde Rusya’nın dış istihbaratından sorumlu SVR operasyonun arkasındaki kurum olarak işaret edildi. SVR, Sovyet döneminden sonra kapatılan KGB’nin yerini alan kurum olarak biliniyor. ABD Dışişleri Bakanı da saldırıdan dolayı Rusya’yı suçladı.

5. Saldırı ne kadar zamandan beri devam ediyor?

İlk açıklamalar zararlı Orion güncellemelerinin mart ayından bu yana müşterilere gönderildiğini gösteriyordu. Fakat bu haber yazılırken ortaya çıkan bir bilgi, operasyonun çok önceden tasarlandığını ve ‘deneme sürüşlerinin’ yapılmaya başlandığını gösteriyor. Tecrübeli gazeteci Kim Zetter’ın haberine göre, saldırganların SolarWinds sistemine sızmaları 2019 ekimine kadar gidiyor. Bu tarihte sisteme sızan tehdit unsurları, Orion müşterilerine zararlı dosyalar gönderiyor fakat bunların içerisinde arka kapı açıklığı bulunmuyor. Saldırganların zaman baskısı olmadan operasyonu geliştirdiğini gösteren bu gelişme aynı zamanda tehdit unsurlarının şansa yer bırakmadan asıl operasyon öncesinde bir deneme yaptığını da gözler önüne seriyor. İlk denemeden 5 ay sonra arka kapı açıklığı olan zararlı yazılım yüklü diğer dosya da Orion kullanıcılarına gönderiliyor.

6. Tedarik Zinciri Saldırısı ne demek?

ABD’de birçok kurumu etkileyen saldırı bir tedarik zinciri olarak nitelendiriliyor. Peki nedir tedarik zinciri saldırısı? Saldırganların farklı kurumların kullandığı aynı üreticiden çıkmış ürünlere sızarak, kurumları direkt olarak hedeflemeden 3. taraf üzerinden sistemlerine sızabildikleri saldırılara tedarik zinciri saldırısı deniyor.

Diğer bir deyişle sistemlerine entegre ettikleri yazılım ve/veya donanım ile kurumlar saldırılara açık hale geliyorlar. Bunun en önemli örneklerinden bir tanesi İran’ın Natanz’daki nükleer tesisine dışarıdan aldığı bir parçaya yerleştirilen arka kapı açıklığıyla düzenlenen Stuxnet saldırısı oldu.

7. Saldırının şirkete etkisi ne oldu?

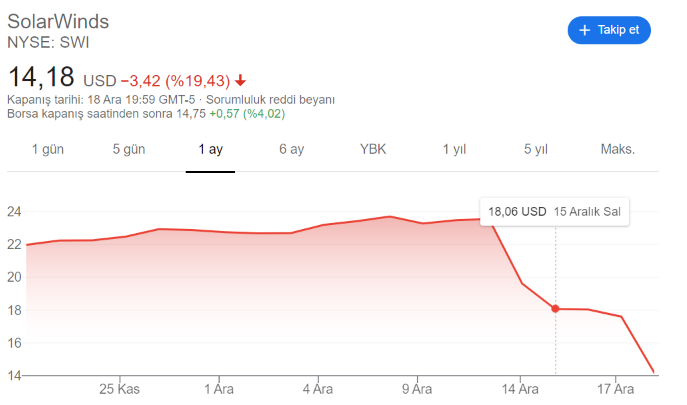

Konuyla ilgilenen medya kuruluşları, saldırının etkilerine odaklanırken aslında saldırının ilk mağduruna yeterli ilgiyi göstermedi. SolarWinds şirketinin sattığı ürünlerden birinin (bilindiği kadarıyla) hacklenmesiyle başlayan saldırıda en büyük mağdurlardan biri tabi ki SolarWinds şirketi oldu. Şirketin borsada işlem gören hisseleri yüzde 50’ye yakın bir kayıp yaşadı.

Gözden kaçırılmaması gereken bir noktada, şirketin bu fırtınaya kaptan değişimi sırasında yakalanması. 14 yıldır şirkette çalışan ve 11 yıldır da şirketin CEO’luğunu yapan Kevin Thompson 7 Aralık’ta, yani saldırının ortaya çıkmasında bir hafta önce, emekliliğe ayrıldı. Yerine geçecek olan Sudhakar Ramakrishna ise görevi 4 Ocak’ta teslim alacak. Saldırının tam bu tarihte ortaya çıkması ‘zamanlama manidar’ yorumlarına neden oldu.

8. Stratejik açıdan bu saldırı ne ifade ediyor?

ABD’nin bütün enerjisini ve odağını başkanlık seçimlerine verdiği bir dönemde operasyonun hazırlığının tamamlandığı anlaşılıyor. 2016 yılındaki seçimlerin öncesinde ve sırasında hack-leak operasyonları ve fake news ile gerçekleşen seçime müdahalenin tekrarlanmasını bekleyen ABD güvenlik eliti seçim güvenliği ile yatıp kalkarken, Rus istihbaratı adeta boş arazilerde rahatça at oynatmışa benziyor. Online dezenformasyon ve seçime hazırlanan adayların ekiplerinin siber güvenliği önceliklendirilirken bu kadar sıra dışı ve sofistike bir saldırıda ABD açıkta kalmış oldu. Tüm bunlara rağmen ABD’nin siber güvenliği sınıfta kaldı değerlendirmesi doğru bir sonuç ortaya koymayacaktır. Seçime yönelik siber operasyonlarla müdahale girişimleri olmuş olsa da, kamuoyu bunları ancak başarılı olduğu zaman öğrenebiliyor. Şayet böyle bir müdahale girişimi olduysa ve NSA ile Siber Komutanlık bunu başarıyla savuşturduysa bir kaç ay içerisinde bu operasyonun detaylarının bir şekilde basına sızması beklenebilir.

Benzer bir örnek için:

ABD’nin IŞİD’i hackediği operasyon: Teknolojiyle Psikolojik Harbin birleşimi: Glowing Symphony

Siber Bülten abone listesine kaydolmak için formu doldurunuz