Türkiye’nin de aralarında bulunduğu Dünya çapında bankaları hedef alan siber tehdit aktörleri Godfather truva atıyla yeniden sahneye çıktı. Türkiye ABD’den sonra ikinci sıradaki hedef oldu.

Türkiye’nin de aralarında bulunduğu Dünya çapında bankaları hedef alan siber tehdit aktörleri Godfather truva atıyla yeniden sahneye çıktı. Türkiye ABD’den sonra ikinci sıradaki hedef oldu.

Siber Bülten’le bankacılığa yönelik tehditlerin yer aldığı bulguları paylaşan siber güvenlik şirketi Group-IB, 16 ülkede 400’den fazla uygulamanın kullanıcılarını hedef alan bir bankacılık truva atına ilişkin bilgiler verdi.

Android platformunda çalışan bankacılık truva atı Godfather‘ın, kullanıcıları ikna edici sahte web siteleri ve sızılan cihazın ekranında uygulama üstünde görüntüleme gibi taktiklerle şu ana dek 400’den fazla uygulamanın müşterilerine saldırı düzenlendiği ortaya çıktı.

Godfather’ı kullanan kötü amaçlı kişiler bu yöntemle kurbanların giriş bilgilerini çalmaya, ayrıca iki faktörlü kimlik doğrulamasını atlatarak kurbanların hesaplarına erişmeye ve paralarını çekmeye çalışıyor. Group-IB’nin siber tehdit istihbaratı ekibi, bu yeni Android truva atına yönelik araştırmalarında Godfather’ın, işlevselliği Android güncellemeleriyle ve kötü amaçlı yazılım tespit ve engelleme çözümü sağlayıcılarının geçmişteki çabalarıyla sınırlanan; çok yaygın kullanılan bankacılık truva atı Anubis‘in yeni versiyonu olduğunu keşfetti. Söz konusu araştırma Godfather’ın kullanımının günden güne arttığını da gösterdi.

Araştırmaya göre Ekim ayından bu yana 215 banka, 94 kripto cüzdan sağlayıcısı ve 110 kripto borsa platformu Godfather’ın hedefi oldu. Ayrıca truva atı geniş bir coğrafyaya odaklanıyor, çünkü sayısı bir düzineyi aşan farklı ülkelerdeki birçok kullanıcı, giriş bilgilerini kötü amaçlı kişilere çaldırma tehlikesiyle karşı karşıya.

Araştırmaya göre Ekim ayından bu yana 215 banka, 94 kripto cüzdan sağlayıcısı ve 110 kripto borsa platformu Godfather’ın hedefi oldu. Ayrıca truva atı geniş bir coğrafyaya odaklanıyor, çünkü sayısı bir düzineyi aşan farklı ülkelerdeki birçok kullanıcı, giriş bilgilerini kötü amaçlı kişilere çaldırma tehlikesiyle karşı karşıya.

Group-IB’nin bulgularına göre söz konusu truva atı ile en fazla hedef alınan bankacılık uygulamaları ABD’de 49, Türkiye’de 31, İspanya’da 30, Kanada’da 22, Fransa’da 20, Almanya’da 19 ve Birleşik Krallık’ta 17 şirket bulunuyor.

Kolay Erişim

ARKASINDA RUSÇA KONUŞAN TEHDİT AKTÖRLERİ OLABİLİR

Firmanın araştırmasına göre Godfather’ın yazılımında truva atının Rusça ya da eski Sovyetler Birliği’nde kullanılan dillerden birini konuşan kullanıcılara saldırmasını engelleyen bir işlev bulundu. Bu durum Godfather’ın geliştiricilerinin Rusça konuştuğunu düşündürebilir. Truva atı, bunu, bulaştığı cihazın sistem dilini kontrol ettikten sonra dilin Rusça, Azerice, Ermenice, Belarusça, Kazakça, Kırgızca, Moldovoca, Özbekçe veya Tacikçe olması halinde kendini kapatarak gerçekleştiriyor.

Araştırmacılara göre Godfather, kaynak kodu 2019 yılında sızdırılan Anubis bankacılık truva atının geliştirilmiş bir sürümü. Anubis’in işlevleri Android güncellemeleriyle azaltılmıştı. Sonrasında kötü amaçlı yazılım geliştiricileri, bu truva atını güncellemek ve hiçbir şeyden habersiz kullanıcılara saldırmaya devam edebilmesini sağlamak için yeni yollar aradı.

Araştırmacılara göre Godfather, kaynak kodu 2019 yılında sızdırılan Anubis bankacılık truva atının geliştirilmiş bir sürümü. Anubis’in işlevleri Android güncellemeleriyle azaltılmıştı. Sonrasında kötü amaçlı yazılım geliştiricileri, bu truva atını güncellemek ve hiçbir şeyden habersiz kullanıcılara saldırmaya devam edebilmesini sağlamak için yeni yollar aradı.

Uzmanlar,Anubis ile Godfather’ın aynı kod tabanına sahip olduğunu fakat Godfather’ın komuta ve kontrol iletişim protokollerinin ve kabiliyetlerinin güncellendiğini tespit etti. Ayrıca Godfather’ın geliştiricileri Anubis’in trafik şifreleme algoritmasını değiştirmiş, Google Authenticator OTP’leri (tek kullanımlık şifreler) gibi bazı işlevleri güncellemiş ve sanal ağ bilgi işlem bağlantılarını yönetebilmek için ayrı bir modül eklemişti. Anubis’te bulunan dosya şifreleme, ses kaydetme ve GPS verisi çözümleme gibi truva atı işlevleri kaldırılmıştı.

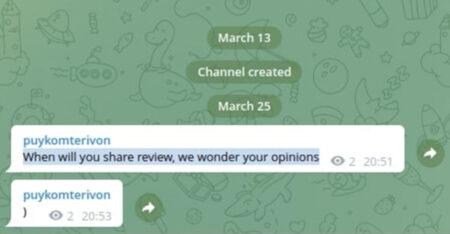

Analistler, Godfather’ı ilk olarak Haziran 2021’de tespit etti. Godfather’ın dolaşımı Haziran 2022’de durmuştu. Uzmanlar, bunun sebebinin bu kötü amaçlı yazılımın tekrar güncellenmesi olduğuna inanıyor. Sürecin devamında Godfather Eylül 2022’de tekrar ortaya çıktı. Bu sefer WebSocket işlevi kısmen değiştirilmişti. Bu truva atını diğerlerinden farklı kılan bir özelliği ise Hizmet olarak kötü amaçlı yazılım (MaaS) modeli kullanılarak dağıtılabilmesi idi. Araştırmacılar aynı zamanda Godfather’ın C&C (komuta ve kontrol) adreslerinin Anubis’te olduğu gibi Telegram kanal tanımları üzerinden paylaşıldığını tespit etti.

Analistler, Godfather’ı ilk olarak Haziran 2021’de tespit etti. Godfather’ın dolaşımı Haziran 2022’de durmuştu. Uzmanlar, bunun sebebinin bu kötü amaçlı yazılımın tekrar güncellenmesi olduğuna inanıyor. Sürecin devamında Godfather Eylül 2022’de tekrar ortaya çıktı. Bu sefer WebSocket işlevi kısmen değiştirilmişti. Bu truva atını diğerlerinden farklı kılan bir özelliği ise Hizmet olarak kötü amaçlı yazılım (MaaS) modeli kullanılarak dağıtılabilmesi idi. Araştırmacılar aynı zamanda Godfather’ın C&C (komuta ve kontrol) adreslerinin Anubis’te olduğu gibi Telegram kanal tanımları üzerinden paylaşıldığını tespit etti.

GOOGLE PLAYSTORE ÜZERİNDEN CİHAZLARA BULAŞMIŞ OLABİLİR

Zararlı yazılımın cihazlara nasıl bulaştığı henüz netleşmezken, Godfather truva atının, Google Play Store’da yer alan kötü amaçlı bir uygulamanın içinde yer aldığı düşünülüyor. Godfather bir cihaza indirildiğinde, Google Play Store’dan uygulama indirilmesi halinde bir kereye mahsus çalışan ve gerçek bir uygulama olan Google Protect’i taklit ederek cihazda kalıcı olmaya çalışıyor. Bu kötü amaçlı yazılım, gerçek Google uygulaması gibi davranabiliyor ve kullanıcıya “tarama yaptığını” belirten bir ekran gösteriyor. Fakat kötü amaçlı yazılımın yaptığı şeyin taramayla hiçbir ilgisi yok. Aksine, kalıcı bir “Google Protect” bildirimi oluşturuyor ve simgesini yüklenen uygulamalar listesinden gizliyor.

“Google Protect” adıyla görünen bu kötü amaçlı yazılım ayrıca, geliştiricilerin uygulamalarını engelli kullanıcılara uyarlamak için kullandığı bir Android özelliği olan AccessibilityService’e erişim istemek için bir hizmet başlatıyor. AccessibilityService’e erişim isteği; kullanıcı, sahte Google Protect uygulamasındaki “Scan” (Tara) butonuna bastığında da gönderiliyor. AccessibilityService’e erişim elde eden Godfather, kendisine gerekli izinleri vererek C&C sunucusuyla iletişim kurmaya başlıyor.

GODFATHER KULLANICILARI DEFALARCA TUZAĞA ÇEKİYOR

Cihazına kötü amaçlı yazılımın bulaştığından bihaber olan kullanıcı, günlük hayatına devam ediyor. Godfather da bu noktada harekete geçiyor. Birçok diğer bankacılık truva atında olduğu gibi Godfather’ın da karakteristik özelliği sahte web sayfalarını; bir diğer adıyla, kötü amaçlı kişiler tarafından oluşturulan ve gerçek uygulamaların üstünde gösterilen HTML sayfalarını kullanmak. Kullanıcı bu sahte web sayfalarıyla; Godfather tarafından hedef alınan gerçek bir uygulamayı açmak ya da cihazında yüklü, hedef alınan bir bankacılık veya kripto uygulamasının sahte bildirimine yanıt vermek suretiyle iki şekilde etkileşime geçebiliyor.

Android truva atı 10 milyon cihazı vurdu: Hedefte Türkiye de var!

Sahte web sayfaları gerçek uygulamaların oturum açma sayfalarını taklit ediyor ve bu sahte HTML sayfalarına girilen kullanıcı adı ve parola gibi tüm veriler, C&C sunucularına gizlice gönderiliyor. Godfather’ın anlık bildirimleri gizlice başka yerlere gönderip iki faktörlü kimlik doğrulama kodlarını toplama işleviyle kötü amaçlı kişiler, bu giriş bilgilerini topluyor, gerçek uygulamalara giriş yapmak için kullanıyor ve ardından kullanıcının hesaplarını boşaltıyor.

Godfather’ın işlevleri ayrıca şunları da içeriyor:

- Kurbanın cihazının ekranını kaydetme

- VNC bağlantıları kurma

- Tuş kaydedici çalıştırma

- Anlık bildirimleri gizlice başka yerlere gönderme (iki faktörlü kimlik doğrulamasını atlatmak için); truva atının önceki sürümleri ayrıca SMS mesajlarını da gizlice başka yerlere gönderiyordu

- Çağrı yönlendirme (iki faktörlü kimlik doğrulamasını atlatmak için)

- USSD istekleri gönderme

- Bulaştığı cihazlardan SMS mesajı gönderme

- Vekil sunucu açma

- Websocket bağlantıları kurma (Godfather’ın Eylül 2022’deki yeni sürümüne eklendi)