Foreign Policy’de çıkan kitap incelemesi şöyle başlıyor: “11 Eylül 2001’i hatırlayın! Tüyler ürpertici bu tehdit, Kuzey Kore lideri Kim Jong Un’un hayali bir versiyonunun ölümüyle sona eren bir filmin yayınlanmasını önlemek amacıyla Sony Pictures Entertainment’a yönelik düzenlenen siber saldırıdan sonra internette yayımlandı.”

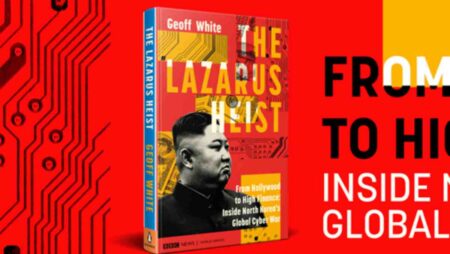

Araştırmacı gazeteci Geoff White, Lazarus Soygunu adlı yeni kitabında Pyongyang’ın siber faaliyetlerinin terörizmden, yaptırımları delmeye ve diğer suç faaliyetlerine kadar büyüleyici evrimini araştırıyor. Kitap tipik bir Hollywood suç draması izlenimi verse de sonunda iyi adamlar kazanamıyor.

White’ın ilgi çekici eseri, Kuzey Kore yönetiminin siber saldırılarını ve diğer yasadışı faaliyetlerini belgelemek için okuru dünyanın dört bir yanına (İrlanda, Makao, Güney Kore, Bangladeş, Çin, Filipinler, Slovenya, Malta, Birleşik Krallık, Kanada ve Amerika Birleşik Devletleri) götürüyor. White özellikle, ABD hükümeti araştırmacıları tarafından Lazarus Group kod adlı Kuzey Koreli hacker ekibinin siciline kapsamlı bir şekilde ışık tutuyor.

White’ın kitabının çoğu, halihazırda kamuya açık olan bilgilere dayanıyor ve Kuzey Kore’nin geride bıraktığı suç ortaklarının ve mağdurların izini sürüyor. ABD kolluk kuvvetleri, FBI’ın “En Çok Aranan Siber Suçlular” listesinde yer alan üç Kuzey Koreli de dahil olmak üzere Kuzey Koreli hackerları kovuşturma çabalarını sürdürüyor. Ancak White’ın da belirttiği gibi “Suç ortakları (ya da en azından bir kısmı) ağa yakalanırken, Kuzey Kore’nin iddia edilen hackerları, paçayı sıyırıyor.”

Kuzey Kore ve İran ittifakının Sony saldırısında rolü var mı?

White, kitabın başlarında Pyongyang’ın superdollars veya Supernotes olarak da bilinen 100 dolarlık banknotların sahteciliğine bir bölüm ayırmış. Kuzey Kore’nin siber faaliyetleri ile sahte 100 dolarlık banknotlar arasındaki bağlantı net olmayabilir. Ancak White, döviz sahteciliğinin uzun zamandır Pyongyang’ın yasadışı faaliyetlerinin odak noktası olduğunu açıklayarak iki olayı birbirine bağlıyor.

Ülkede gerçekleşen finansal devrim fiziksel para biriminden çevrimiçi bankacılığa geçişi hızlandırırken bir dizi Kuzey Kore siber faaliyetini de tetiklemiş oldu. ABD Gizli Servisi 2006 yılında Senato’nun bir alt komitesine verdiği demeçte Supernote’ların ilk kez 1989 yılında tespit edildiğini ve dünya çapında yaklaşık 50 milyon dolarlık banknot ele geçirildiğini belirtmişti. George W. Bush yönetiminin Kim rejiminin yasadışı faaliyetlerini (sahte sigara, uyuşturucu ve ABD para birimi) durdurma çabaları Kuzey Kore için maliyetleri artırdı. Bu da siber faaliyetlere geçişi açıklayan sebeplerden biri.

AMAÇ KUZEY KORE REJİMİNE PARA KAZANDIRMAK

Kitabın başlarında White, Pyongyang’ın nükleer silahları ve balistik füze programları nedeniyle uluslararası yaptırımlar göz önüne alındığında Kuzey Kore’nin hackerlarının asıl amacının sabit para kazanmak için oldukça az meşru fırsata sahip olan rejim için para kazanmak olduğunu da vurguluyor.

Yasadışı fonlar, Kim Jong-Un’un yaşam tarzından Pyongyang’ın nükleer silah ve füze programlarına kadar her şeyi finanse etmek için kullanılıyor. Ancak kitabın sonunda White, Güney Kore’ye iltica eden ve şu anda orada yasa koyucu olan İngiltere’deki eski Kuzey Kore büyükelçi yardımcısı Thae Yong-ho’dan bir uyarıya da yer veriyor kitabında “Barış zamanlarında, hackleme yeteneklerini gelir yaratmak için kullanabilirler.” Bununla birlikte Thae, savaş zamanında Güney Kore’ye zarar vermek için “kolayca” bir siber saldırı yapabileceklerini de iddia ediyor.

White, kitabında ayrıca bilgisayar korsanlığının Kuzey Kore’nin cephaneliğinde kilit bir silah haline geldiğini ve şimdilerde küresel güvenlik ve istikrar için önemli bir tehdit oluşturduğunu dile getirdi.

KIM JONG’UN KİŞİSEL MESELESİ DE SİBER SALDIRILARA GEREKÇE OLDU

White, Pyongyang’ın daha basit nedenlerle hedefleri terörize etmek için de siber saldırıları kullandığını anlatıyor ve ekliyor: “Rejimin en eski büyük hack operasyonlarından biri olan Sony saldırısı durumunda, Kim kişisel meselenin intikamını almaya çalıştı.”

Sony’nin “The Interview” adlı programı Randall Park’ın oynadığı sahte Kim Jong Un ile röportaj yapan Seth Rogen ve James Franco’nun sırasıyla yapımcı ve gazeteci olarak oynadığı orta halli bir komedi. CIA Rogen ve Franco’nun karakterlerini Kuzey Kore liderini zehirleyerek öldürmeleri için işe alıyor. Kim bu durumdan hiç memnun kalmıyor. Sebebi hayali ölümü mü yoksa soytarı muamelesi görmesi mi belli değil.

Eylül 2014’te, filmin planlanan Aralık gösteriminden üç ay önce, bir Sony çalışanı video dosyalarına gömülü bir virüs içeren bir e-posta açtı. White, bunun saldırganların Sony’nin bilgisayar sistemine erişmesine izin verdiğini ve tespit edilmekten, veri çalmaktan ve daha fazla virüs yerleştirmekten kaçınmak için bilgisayardan bilgisayara dikkatlice taşındıklarını” açıklıyor.

Şükran Günü’nde, Kuzey Koreli siber saldırılar virüsleri şirketin bilgisayar sistemlerini tahrip etmeye tetikledi. Sony yöneticileri fidye ödemesi talep eden e-postalar aldı. Şirket belirtilen süreye uymadığında, hackerlar yöneticilerin maaşları ve aktörler ve aktrisler için sözleşmeler de dahil olmak üzere özel bilgileri muhabirlere gönderdiler. Ardından Sony Eşbaşkanı Amy Pascal’ın hesabından 5.000 e-posta sızdırdılar. White, bazılarının utanç verici detaylar içerdiğini de sözlerine ekliyor.

Filmin galasından sonra, hackerlar 11 Eylül’ü hatırlatan bir terör tehdidi yayımladılar ve Amerikalıları filmi gösteren sinemalardan uzak durmaya çağırdılar. White’e göre Sony bir ikilemle karşı karşıya kalmıştı: Filmin yayınlanmasına devam edebilir veya filmi geri çekebilirdi. Sonunda büyük sinema zincirleri filmin gösterimini reddetmek durumunda kaldı.

Dönemin ABD Başkanı Barack Obama, Sony ve sinemaların “hata yaptığını” söyledi.” Ayrıca, Pyongyang’ın planına öfkesini dile getirerek, “Bir diktatörün burada ABD’de sansür uygulamaya başlayabileceği bir topluma sahip olamayız.” dedi.

Obama, Ocak 2015’te ABD Hazine Bakanlığı’nın üç kuruluşa ve Pyongyang adına tüzel kişi, temsilci veya yetkili olarak görev yapan 10 kişiye yaptırım uygulamak için kullandığı Kuzey Kore hükümetine karşı ek yaptırımlara izin veren bir kararname yayınlamıştı. Bununla birlikte, bu yaptırımların hack operasyonları üzerindeki etkisi önemsiz kaldı zira Lazarus Grubunu denetleyen kuruluş da dahil olmak üzere üç taraf zaten yaptırımlar altındaydı. Hazine Bakanlığı’nın Lazarus Grubu’na yaptırım uygulaması ancak Eylül 2019’da gerçekleşebildi.