Fransızların V. Charles’ı öldürmek için kurduğu rivayet edilen komployu ortaya çıkaran beş asırlık şifre ortaya çıkarıldı.

Kriptolog ve tarihçilerin ortaklaşa çalışarak altı aylık bir süre içinde çözdüğü V. Charles imzasını taşıyan şifreli mektubun Arapçadan ilham almış olabileceği belirtildi.

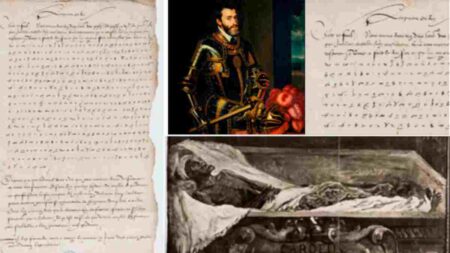

Batı Avrupa ve Amerika’nın büyük bir bölümünü içine alan geniş bir imparatorluğa hükmeden Kutsal Roma İmparatoru ve İspanya Kralı Charles’ın 40 yıldan uzun süren hükümdarlığı, kendisini 16. yüzyılın en güçlü devlet insanlarından biri yapmıştı.

Döneminde Fransa’yla aralarında savaş olan iki ülke 1544 yılında barış anlaşması yapmıştı. Fakat çok geçmeden iki ülke arasındaki gerilimler tekrar başlamıştı.

Yaşanan gerilimler sonucunda imparatorun, 1547 yılında Fransa Büyükelçisi Jean de Saint-Mauris’e yazdığı şifreli mektup Stanislas kütüphanesinin koleksiyonlarında yüzyıllardır unutulmuş bir hâlde duruyordu.

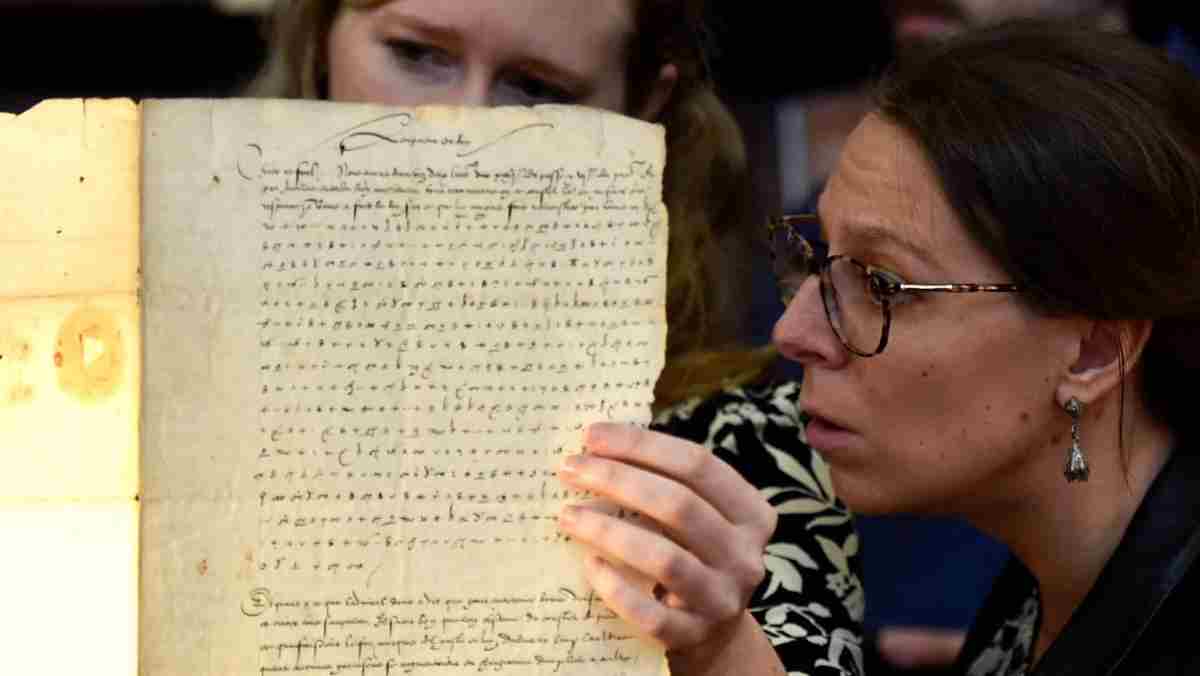

Nancy’deki Loria Laboratuvarı’nda kriptolog olarak çalışan ve mektubun varlığından ilk kez 2019’da haberdar Cécile Pierrot, uzun araştırmalardan sonra 2021’de mektuba ulaşmayı başarmıştı.

ARAPÇADAN İLHAM ALINMIŞ OLABİLİR

Pierrot, bilgisayarlarla desteklenen özenli bir çalışmayla V. Charles tarafından kullanılan yaklaşık 120 sembolün kullanıldığı ailelerini buldu.

Bütün kelimeler tek bir sembolle şifrelenmiş olduğunu söyleyen ve imparatorun sessiz harflerden sonra gelen sesli harfleri işaretlerle değiştirdiğini belirten Pierrot, bunun muhtemelen Arapça’dan gelen bir ilham olduğunu söyledi.

Google, yapay zekada insan seviyesine yaklaştığını iddia etti

Gazetecilere verdiği demeçte, V. Charles’ın imzasını taşıyan bu mektubun hem gizemli hem de son derece anlaşılmaz olduğunu söyledi.

Ayrıca Charles’ın mesajı deşifre etmeye çalışan herhangi bir düşmanı yanıltmak için anlamsız semboller kullandığını da belirten Pierrot, tarihçi Camille Desenclos’un da yardımıyla şifreyi çözdü.

CHARLES, KOMPLODAN ŞÜPHELENMİŞ

İspanya Kralı’na, Fransa büyükelçisinden gelen bir başka mektubun kenar boşluğuna bir transkripsiyon kodu karalamasının da mektubun şifresinin bilgisayarda yapay zekâ ile çözülmesinde önemli rol oynadığı bildirildi.

Desenclos, “Bir tarihçi olarak beş yüzyıl boyunca kimsenin okumayı başaramadığı bir mektubu okumayı başarmanın nadir olan bir şey olduğunu.” söyledi.

Desenclos, mektubun 1544 yılında barış anlaşması imzalamış olan I. Francis ile V. Charles arasındaki ilişkilerin 1547’deki “biraz bozulmuş durumunu doğruladığını” ifade etti.

V.Charles’a suikast planlandığına dair söylentiler olmasına rağmen bu konuda çok az bilgiye sahip olduklarını belirten Desenclos, bu şifreli mektubun Charles’ın kendisine yönelik bir komplo düzenlenmesinden korktuğunu teyit ettiğini bildirdi.

Araştırmacılar şimdi imparator ile büyükelçisi arasındaki diğer mektupları da tespit ederek V. Charles’ın Avrupa’daki stratejisinin fotoğrafını çekmeyi umuyor.