Grup üyeleri Londra SOAS Üniversitesi olarak bilinen University of London’s School of Oriental and African Studies’in akademisyenleri gibi davranarak kurbanlarını hedef aldı.

DEVRİM MUHAFIZLARINA İSTİHBARAT SAĞLADIKLARINDAN ŞÜPHELENİLİYOR

Kurumsal güvenlik firması Proofpoint, “Operation SpoofedScholars” adı verilen saldırının APT35 (FireEye), Charming Kitten (ClearSky) ve Phosphorous (Microsoft) takma adlarıyla da bilinen “TA453” adlı gelişmiş kalıcı tehditle bağlantılı olduğunu bildirdi. Devlete bağlı siber savaş grubunun İslam Devrim Muhafızları Birliği (IRGC) adına istihbarat çabaları yürüttüğünden şüpheleniliyor.

Araştırmacıların Hacker News ile paylaştıkları bilgiye göre tespit edilen hedefler arasında düşünce kuruluşları, Ortadoğu uzmanları, ünlü akademik kuruluşlar, kıdemli profesörler ve Ortadoğu konusunda uzmanlaşmış gazeteciler bulunuyor.

KURBANLARI SAHTE WEBINAR’A KAYDOLMAYA YÖNLENDİRDİLER

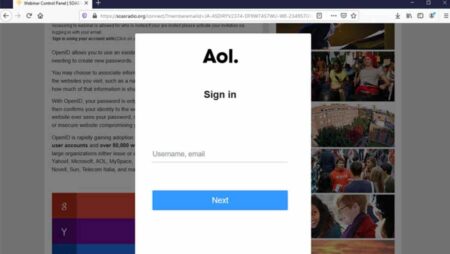

İngiliz akademisyenler gibi davranan saldırganlar son derece seçici bir şekilde belirlenen kurbanlarının Google, Microsoft, Facebook ve Yahoo’dan çeşitli kimlik bilgilerini elde etmek için tasarlanmış bir linke tıklamalarını sağlamayı amaçlıyordu. Söz konusu link, kurbanları sözde çevrimiçi bir konferansa kaydolmaya yönlendiriyordu.

Linke meşru ve gerçek bir hava katmak için Londra SOAS Üniversitesi Radyosu’na ait gerçek fakat gizliliği ihlal edilmiş bir web sitesi üzerinde “kimlik bilgilerini avlama altyapısı” oluşturuldu.

Rusya’nın sinyal krallığı ile İsrail’in siber casusluk şirketleri arasında Türk İHA’ları

Araştırmacılar, TA453’ün kötü amaçlı bağlantıları sağlamaya yönelik olarak SOAS’a bağlı meşru kuruluşları gibi davranan girişimlerden faydalanmak suretiyle kimlik bilgisi toplama girişiminin güvenilirliğini artırdığını söylüyor. Ayrıca TA453’ün hedefteki kişilerin webinara, grup çevrimiçi iken kayıt olmaları yönünde ısrarcı olması, saldırganların elde edilen kimlik bilgilerinin doğrulanmasını manuel olarak yaptıkları ihtimalini güçlendiriyor. Saldırıların, grubun daha sonraki e-posta kimlik avı taktiklerini değiştirmeden önce, Ocak 2021 tarihinde başladığına inanılıyor.

Bu, tehdit aktörlerinin gerçekleştirdiği ilk kimlik avı saldırısı değil. Bu mart ayının başlarında Proofpoint, İsrail ve ABD’de genetik, nöroloji ve onkoloji araştırmalarında uzmanlaşmış üst düzey tıp uzmanlarını hedef alan bir “BadBlood” kampanyasını açığa çıkardı.

ÜNİVERSİTEYE BAĞLI RADYONUN WEB SİTESİNİ KULLANDILAR

Londra SOAS Üniversitesi Sözcüsü, Hacker News’e yaptığı açıklamada şu değerlendirmelerde bulundu.

“Hackerlerın akademisyen gibi davranmak üzere Gmail hesapları oluşturduğunu ve hedefledikleri kişilerden veri toplamak için sahte bir site oluşturduğunu görüyoruz. Bu sahte sayfa, SOAS merkezli bağımsız bir çevrimiçi radyo istasyonu ve prodüksiyon şirketi olan SOAS Radio’nun web sitesine yerleştirildi. Web sitesi resmi SOAS web sitesinden ayrıdır ve akademik alanlarımızın hiçbirinin bir parçası değildir. Hedefin SOAS’IN kendisi değil, dışarıdan bireyler olduğunu anlıyoruz. SOAS’taki akademik personelin bu saldırı süreciyle bir ilgisi bulunmamaktadır ve de SOAS personeli tarafından yapılan herhangi bir eylem veya açıklama saldırganların bu şekilde davranmasına yol açmamıştır. Ayrıca herhangi bir SOAS personeli tarafından siber güvenliğin ihlal edildiğine dair bir bilgi bulunmamaktadır. Sahte sitenin oluşturulmasıyla ilgili olarak, SOAS’tan hiçbir kişisel bilgi alınmadı ve veri sistemlerimizin hiçbiri (personel ve öğrenci kayıtları, finansal bilgiler, e-postalar vb.) ne bu olaya dahil oldu ne de bu saldırıdan etkilendi. Ana sistemlerimizin siber güvenliği sağlam durumdadır ve amacına uygun şekilde devam etmektedir. Bu yılın başlarında sahte sitenin farkına varır varmaz güvenlik ihlalini hemen giderdik. Bunun nasıl gerçekleştiğini gözden geçirdik ve bu tür çevresel sistemlerin korunmasını daha da geliştirmek için adımlar attık.”