Yeni yayınlanan bir rapor, küçük ama aktif bir hacker grubunun akıllı telefonlara jailbreak uygulamak suretiyle dünyanın en yasakçı rejimine nasıl meydan okuyabildiğini ortaya koydu.

“Jailbreak”i en basit tabiriyle akıllı telefonların işletim sisteminde bulunan kısıtlamaların kaldırılması amacıyla yapılan erişim işlemi olarak tanımlamak mümkün. Dünyanın çoğu için de bir telefona “root atmak” veya “jailbreak uygulamak”, cihaz sahibinin Apple’ın veya Google’ın işletim sistemi kısıtlamalarını ihlal eden uygulamalar ve yazılım ayarları yüklemesine olanak tanıması anlamına geliyor.

Öte yandan, giderek artan sayıda Kuzey Koreli için, aynı hackleme şekli, yaşamlarının ve zihinlerinin her alanına yayılmayı amaçlayan çok daha geniş bir kontrol sisteminden çıkmalarına izin vermek demek.

JAILBREAK YOLUYLA DEVLET KONTROLÜNDEKİ AKILLI TELEFONLARA ERİŞİYORLAR

Kuzey Kore İnsan Hakları Örgütü Lumen ve Simon Center araştırma kuruluşunda görevli Martyn Williams geçtiğimiz hafta Kuzey Kore’deki akıllı telefonlar ve telekomünikasyon durumu hakkında bir rapor yayınladı. Raporda, Kuzey Kore’de akıllı telefon kullanıcılarının devlet tarafından resmi olarak onaylanmayan herhangi bir uygulamayı hatta herhangi bir dosyayı indirmelerini engelleyen dijital kısıtlamalarla ilgili ayrıntılar yer alıyor.

Rapor aynı zamanda bu akıllı telefonları gizlice kontrol altına almak ve yasaklanmış bir yabancı içerik dünyasının kilidini açmak için hackleyebilen Kuzey Koreli jailbreakerlardan da bahsediyor.

İnternetsiz Kuzey Kore siber saldırılar ile nasıl döviz elde ediyor?

Williams’ın konuya ilişkin “Kuzey Kore hükümeti ile vatandaşları arasında teknoloji kullanımı konusunda sürekli bir savaş yaşanıyor: Her yeni teknoloji tanıtıldığında, insanlar genellikle bunu yasadışı bir amaç için kullanmanın bir yolunu buldular. Ancak bu durum bugüne kadar bu tür bir hackleme yoluyla yapılmamıştı” dedi ve ekledi: “Kuzey Kore’deki özgür bilginin geleceği açısından, rapor insanların hala hükümetin kontrollerini kırmaya çalışmaya istekli olduklarını gösteriyor.”

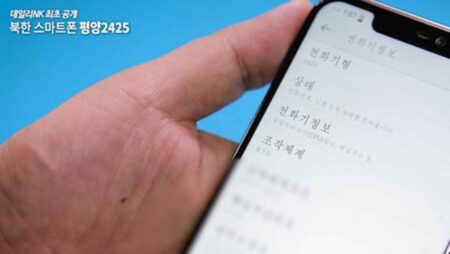

PYONGYANG 2423 VE 2413 TELEFONLARI HACKLİYORLAR

Lumen’in Kuzey Kore’deki jailbreaking ile ilgili bulguları, ülkeden kaçan iki jailbreaker ile yapılan görüşmelere dayanıyor. Lumen ve Williams ile görüşen jailbreakerlar devlet tarafından onaylanan, Çin yapımı, orta kademeli bir Android tabanlı Pyongyang 2423 ve 2413 telefonları hacklediklerini böylece yabancı medyayı takip edebildiklerini ve devlet tarafından onaylanmamış uygulamaları yüklediklerini söylediler.

Hackleme işlemi Çin’den kaçırılan ve USB aracılığıyla bir bilgisayara bağlandıktan sonra telefona aktarılacak bir uygulamanın kullanılmasını içeriyor. Raporda, “Telefon doğru şekilde hacklenirse, uygulama telefonun güvenlik yazılımı tarafından algılanmadan ve silinmeden aktarılabiliyor ve başlatılabiliyor. Uygulama başlatıldığında, kullanıcıya tüm telefon üzerinde tam kontrol ve herhangi bir dosya ekleme, değiştirme veya silme kabiliyeti kazandıran bir kök erişimi sağlıyor.

Hack işlemi, bu telefonlarda devlet tarafından oluşturulan bir Android sürümünü atlamak için tasarlandı. Bu sürüm, yıllardır cihaza indirilen herhangi bir dosyanın devlet yetkililerinden kriptografik imza ile “imzalanmasını” gerektiren bir sertifika sistemi içeriyor. Her iki jailbreaker da bu sertifika kimlik doğrulama şemasını telefonlardan kaldırabildiklerini ve oyunlar gibi yasak uygulamaları ve Güney Kore filmlerini ve dizilerini ve Kuzey Korelilerin yıllardır erişmeye çalıştığı e-kitaplar gibi yabancı medyayı yüklemelerine izin verdiklerini söylüyor.

Pyongyang telefonlarının, devlet tarafından oluşturulan işletim sistemi, cihazın ekran görüntülerini rastgele aralıklarla alıyor. İki jailbreaker, bunun kullanıcının her zaman izlendiğine dair bir his uyandırmak için tasarlanmış bir gözetim özelliği olduğunu belirtiyor. Bu ekran görüntüleri daha sonra telefonun depolama alanının erişilemeyen ve silinemeyecek bir bölümünde saklanıyor. Telefonların jailbreak edilmesi ile iki kaçak Kuzey Korelinin bu ekran görüntülerine erişmesine ve silmesine de izin vermiş oldu.

İki bilgisayar korsanı Lumen’e, arkadaşlarının telefonlarındaki kısıtlamaları kaldırmak için de jailbreak becerilerini kullandıklarını söyledi.