Araştırmacılar, şirketin “Heliconia” adı verilen görünür istismar çerçevesi yazılımının “bir hedef cihaza bir payload dağıtmak için gerekli tüm araçları” temin ettiğini iddia etti. Ekip aktif bir exploit vakası tespit etmemiş olsa da araştırmacılar “bunların sıfırıncı gün saldırısı olarak kullanılmış olması muhtemel görünüyor.” diye ekledi.

ŞÜPHELER VARISTON ŞİRKETİNE İŞARET EDİYOR

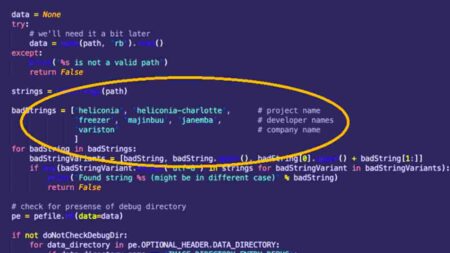

Google’ın incelediği kod içindeki bir komut dosyası, diğer hizmetlerin yanı sıra “[kolluk kuvvetleri] tarafından dijital bilgilerin tespit edilmesini” destekleyen “Özel Güvenlik” çözümleri ve araçları sunan Barselona merkezli bir şirket olan Variston IT’ye atıfta bulunuyor.

Araştırmacılar, Google, Microsoft ve Mozilla’nın ilgili güvenlik açıklarını 2021’de ve 2022’nin başlarında düzelttiğini söyledi.

CyberScoop’tan Tonya Riley’in haberine göre, Google Tehdit Analizi Grubu araştırmacılarının ortaya çıkardığı söz konusu exploit şüphesi Beyaz Saray’ın ABD hükümetinin ticari casus yazılım kullanma kabiliyetini sınırlayacak bir talimat da dahil olmak üzere politika girişimlerini uygulamaya koymaya hazırlandığı bir sırada ortaya çıktı.

Yunanistan’ın Watergate’inde yeni gelişme: Tüm casus yazılım satışları yasaklandı

Habere göre söz konusu yasa teklifi ABD hükümetinin casus yazılım kullanması için esnek bir alan bırakabilir, ancak “bu önlem, Biden yönetiminin, dünyanın dört bir yanındaki kolluk kuvvetleri ve istihbarat teşkilatları tarafından kullanılan son derece müdahaleci yazılımların yarattığı gizlilik risklerini ele almak için gösterdiği en son çabayı içerecektir.”

CHROME’A ÜÇ GÜVENLİK AÇIĞI GÖNDERİLMESİYLE ORTAYA ÇIKTI

Heliconia, kimliği bilinmeyen bir üçüncü tarafın Chrome hata raporlama programına, her biri talimatlar ve kaynak kodu içeren bir arşivle birlikte üç güvenlik açığı göndermesiyle keşfedildi. Zafiyet raporları üç benzersiz isim içeriyordu: “Heliconia Noise”, “Heliconia Soft” ve “Files”.

Haziran ayında Google’daki aynı ekip, İtalya ve Kazakistan’daki hedeflerin telefonlarına kötü amaçlı uygulamalar yüklemek için adı açıklanmayan internet servis sağlayıcılarıyla birlikte çalışan RCS Labs adlı bir İtalyan casus yazılım firmasının faaliyetlerini ortaya çıkarmıştı.

Security Week’in 28 Kasım’daki haberi göre, bu yıl sekiz Chrome sıfır gün sorunu çözüldü ve en sonuncusu Şükran Günü’nde duyuruldu. Bu yazın başlarında Google Project Zero’dan Maddie Stone, 15 Haziran itibariyle 2022’de 18 sıfır açığın tespit edildiğini ve vahşi ortamda istismar edildiğini bildirdi. 2021 yılında, Project Zero’nun 2014 yılının ortalarında izleme çalışmalarına başlamasından bu yana kaydedilen en yüksek rakam olan 58 açık tespit edildi ve açıklandı.