Dünyada siber güvenlikle ilgili farkındalık artarken Türkiye’de de siber güvenlik yarışmaları hızlandı. Devlet kurumları birbiri ardına siber güvenlik yarışmaları düzenlemeye başladı.

1. Siber Güvenlik Fikir Yarışması – Son başvuru 8 Mart (Sona Erdi)

1. Siber Güvenlik Fikir Yarışması – Son başvuru 8 Mart (Sona Erdi)

Türkiye Siber Güvenlik Kümelenmesi, Savunma Sanayii Başkanlığı ve Teknopark İstanbul işbirliği ile Siber Güvenlik Fikir Yarışması düzenliyor. Yarışma 23-24 Mart tarihlerinde düzenlenecek. Birinciye 30 bin lira ödül verilecek. Ayrıntılar için: TeknoPark

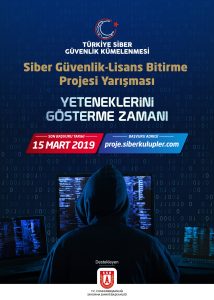

2. Siber Güvenlik Proje Yarışması (Süre Uzatıldı) – 15 Mart

Bu programın ardından Türkiye Siber Güvenlik Kümelenmesi Siber Güvenlik Proje Yarışması da ilan edildi. Bu yarışmaya tüm yüksek lisans, lisans, önlisans ve yeni mezun kişilerden projesi olan herkes başvurabiliyor. Ayrıntılı bilgi için: Siber Güvenlik Proje Yarışması

3. Hacker Kampı (Süre Doldu)

BTK Akademi, lise öğrencilerine yönelik “BTK Geleceğin Hackerleri Kampı” düzenliyor. Program, 9 Mart ile 7 Nisan 2019 tarihleri arasında düzenleniyor. Program, BTK Merkez Bina yerleşkesinde yapılacak. Son başvuru 4 Mart. BTK’nın açıklamasına göre, eğitim ücretsiz ve program sonunda katılım sertifikası verilecek.

Başvuru sırasına göre 09-10 Mart 2019 günleri eğitimlere 100 öğrenci kabul edilecektir. Bu eğitimler sonucu 10 Mart 2019 günü eğitim sonunda kur sınavı yapılacaktır. Sınavda dereceye giren ilk 50 öğrenci diğer hafta eğitimlerine devam edecektir.

4. Siber Yıldız 2019 (Süre Doldu)

Ulusal Siber Olaylara Müdahale Merkezi (USOM) Siber Yıldız 2019 yarışmasını açıklamasının ardından Türkiye Siber Güvenlik Kümelenmesi de Siber Güvenlik Lisans Bitirme Projesi Yarışması’nı ilan etti.

USOM’un düzenlediği Siber Yıldız 2019’de amaç, siber güvenliğe ilgisi ve yeteneği olan kişilere ulaşmak, kendilerini geliştirme olanağı sağlamak ve ülkemizde bu alanda farkındalığı arttırmak olarak ilan edildi. Siber Yıldız 2019’ta dereceye girenlere cumhuriyet altını verilecek. Daha fazla bilgi için: Siber Yıldız 2019

Siber Bülten abone listesine kaydolmak için formu doldurunuz

1. Siber Güvenlik Fikir Yarışması – Son başvuru 8 Mart (Sona Erdi)

1. Siber Güvenlik Fikir Yarışması – Son başvuru 8 Mart (Sona Erdi)

Merhaba bu şekilde bir site ne olduğu belli olmayan fake olduğunu düşündüğüm bir web site http://siberguvenlikfikiryarismasi.org/ fikri mülkiyet hakkinin onlarda olduğunu söylemekte ve sitede her hangi bir SSL bulunmamakta.