Bir hacker neden saldırır? Sırf para kazanmak için mi? Kendi hırslarını tatmin edip kabiliyetlerini test etmek için mi? Yoksa sahip olduğu kimliğini ve aidiyetini dış dünyaya yansıtabilmek için mi?

Siber saldırıları anlamlandırıp gruplandırmak için tercih edilen yöntemlerden birisi, saldırıların hedefini esas almaktır. Örneğin; ekonomik kazanç elde etme çabası ile siyasi bir amaç güderek yapılan siber saldırıları birbirinden farklı değerlendirmek gerekir. Çünkü bunlara karşı alınacak önlemlerin ve kullanılacak yöntemlerin doğası farklı olacaktır.

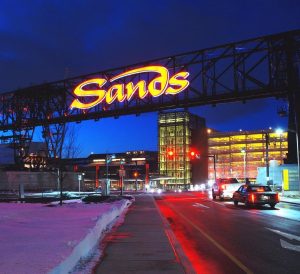

Ancak bazı durumlarda saldırıların ekonomik motivasyonlarla mı yoksa siyasi dürtülerle mi gerçekleştirildiğini ayırt etmek zor oluyor. Las Vegas’ın en büyük kumarhane işletmelerinden biri olan Las Vegas Sands Corp’a yönelik 2014 yılında gerçekleştirilen saldırılar bunun örneklerinden.

Sands kumarhaneleri başta Las Vegas, Singapur ve Pekin şubeleriyle devasa bir para imparatorluğu. Küçük risklerle büyük paralar kazanmak isteyen herkes için cazibe merkezi. Dolayısıyla ilk bakışta hackerların hedefi olması çok doğal. Diğer taraftan Sands’in sistemlerinin çoğunun dijital olması da şirket altyapılarını siber saldırılara elverişli hâle getiriyor.

Ancak eski bir yöneticinin paylaştığı bilgilere göre iki sene öncesine kadar bünyesinde 25.000 bilgisayarın işlem gördüğü şirket, siber güvenliğini sadece beş kişilik bir ekiple sağlamaya çalışıyordu.

Hackerlar, Las Vegas Sands’i hedef almadan önce İsrail Bethlehem’de bulunan daha küçük bir şubenin sistemlerinde Ocak 2014 tarihinden itibaren deneme ve istihbarat saldırıları yapmaya başladılar. Buradaki saldırılar görevli personel tarafından fark edilse de olağan karşılandı. Ancak hackerlar bu saldırılardan şirketle ilgili çok önemli bilgilere ulaşmayı başardı.

Şirketin üst düzey mühendislerinden birisi, Bethlehem’e geldiği sırada şirket hesabına giriş yapmıştı. Hackerların sisteme bulaştırdığı zararlı yazılım sayesinde burada kullanılan sistem şifresi ele geçirildi. Hackerlar daha sonra buradan aldıkları bilgiyi Las Vegas Sands serverlarına erişebilmek için kullanacaktı.

Las Vegas Sands sistemine giriş yapan hackerlar, asıl bombayı buraya yerleştirdiler. Yazdıkları 150 satırlık bir kodla bilgisayarlarda ve veritabanlarında bulunan bilgileri yok etmeye başladılar. Verilen hasar o kadar büyük bir boyuta ulaştı ki, bilgileri kurtarmaya çalışmaktansa yeniden bir sistem inşa etmek daha kolay olacaktı.

Peki, neden Sands şirketi hedef seçilmişti? Saldırganların asıl hefedi şirketin en büyük hissedarı ve yönetim kurulu başkanı Sheldon Adelson’dı. 27,4 milyar dolarlık servetiyle Adelson, dünyanın en zengin 22. insanı. Amerika’da, İsrail devletinin en sıkı savunucularından olarak biliniyor.

Adelson, Ekim 2013’te Yeshiva Üniversitesi’nde yaptığı bir konuşmada İran’ın nükleer programını sert sözlerle eleştirmişti. Hatta gerekirse İranlıların görebileceği boş bir çöle nükleer başlıklı füzelerle saldırı yapılması gerektiğini savunmuştu. Bu sayede İran’ın caydırılabileceğini düşünüyordu.

İran’ın dinî lideri Ali Hameney’in tepkisi gecikmedi. Fars Haber Ajansı üzerinden yaptığı açıklamayla Amerika’nın bu tür insanların çenesini kapatması gerektiğini söyleyerek Adelson’ı hedef gösterdi.

Bu boyutta organize ve hesaplanmış bir siber saldırıyı İran’da devletin haberi olmadan yapabilmek pek mümkün değil. Özellikle devletin internet üzerinde sıkı kontrolü ve denetimi olduğu İran’da saldırıyı yapan hackerların siyasi güdülerle harekete geçtiği ve bir oranda devletten destek aldıkları söylenebilir.

Bugün gelinen noktada siber saldırıların hangi motivasyonlarla yapıldığını tespit edebilmek pek kolay olmuyor. Her olayı kendi şartları ve bağlamı içerisinde ayrı ayrı değerlendirmek bizi daha sağlıklı sonuçlara götürecek.

Las Vegas Sands ekonomik gücüyle hackerların doğal hedefiydi. Sistemlerindeki zafiyetler de bu noktada tetikleyici olmuştu. Ancak daha detaylı bir vaka analizi yaptığımızda İranlı hackerlar tarafından düzenlenen siber saldırıların ekonomik değil siyasi hedeflerle gerçekleştirildiğini görüyoruz. Bu tip bir değerlendirme, alınacak siber savunma önlemleri açısından bizi daha sağlıklı sonuçlara götürecektir.