Financial Times’ın haberine göre Ukraynalı hackerlar Facebook ve Rus sosyal medya sitelerinde kadınlara ait sahte profillerle Rus askerleri oyuna getirdi.

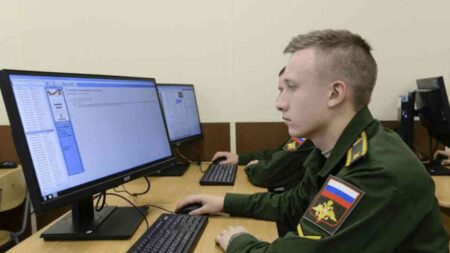

Gazete, Hackyourmom olarak da bilinen siber güvenlik şirketi HackControl’ün 24 Şubat’ta Ukrayna’nın işgalinin başlamasından bu yana Rusya’ya karşı siber savaş başlatan ve ekibine üst düzey ve alt düzey Ukraynalı hackerları dahil eden Ukraynalı hacker Nikita Knysh ile bir röportaj yayınladı.

Knysh, ekibinin Ukrayna yanlısı mesajları yaymak için Rus televizyon kanallarını hackleyebildiğini ve Rus ordusunun davranış biçimleri hakkında bilgi edinmek için Belarus ve Ukrayna’nın işgal altındaki bölgelerindeki binlerce güvenlik ve trafik kamerasını hackleyebildiğini söyledi.

Financial Times iddiaları doğrulayamasa da, gazetenin hükümet yetkilileri ve hackerlardan edindiği bilgiler ve materyaller Knysh’in bir takım iddialarını destekler nitelikte.

Knysh’in sorumluluğunu üstlendiği hackleme girişimleri arasında, Facebook ve Rus sosyal medya web sitelerinde kadınlara ait sahte profilleri kullanarak Rus birliklerine tuzak kurmak da bulunuyor. Knysh’e göre, hackerlar sahte profilleri kullanarak Rus askerlerini kandırıp fotoğraf göndermelerini sağladılar ve daha sonra bu fotoğrafların coğrafi konumlarını tespit ederek Ukrayna ordusuyla paylaştılar.

“Knysh FT’ye yaptığı açıklamada, “Ruslar her zaman sevişmek isterler. Savaşçı olduklarını kanıtlamak için ‘kızlara’ bir sürü saçmalık gönderiyorlar.” dedi.

Çekici kadınlara ait fotoğrafları paravan olarak kullanan sahte profillerin Kremlin tarafından da savaşa ilişkin Rus yanlısı propagandayı yaymak için kullanıldığı tespit edildi. Temmuz ayında yayınlanan bir raporda, dezenformasyon, nefret ve aşırıcılık konularına odaklanan bağımsız bir düşünce kuruluşu olan Stratejik Diyalog Enstitüsü (ISD), Orta Doğu ve Kuzey Afrika’daki kitleleri cezbetmek için güzellik ve moda fenomenlerinin fotoğraflarını kullanan 10 Twitter hesabı tespit etti.

ERKEK TAKİPÇİLER SAHTE İÇERİĞİ HAVADA KAPIYORLAR

Kremlin’in diplomatik ya da medya birimlerinde çalışan ve Arapça yazan kadınlar tarafından yönetiliyormuş gibi görünen hesapların toplam takipçi sayısı 360 bine yaklaşıyordu. Rapor hakkında bir yazı kaleme alan ISD Afrika, Orta Doğu ve Asya İcra Direktörü Moustafa Ayad, “Arapça konuşulan Twitter’daki Kremlin yanlısı kadınlar sadece devlet için şov yapmıyor, aynı zamanda propaganda da yapıyorlar” dedi.

Ancak Rusların kullandığı sahte profiller ateşli bir milliyetçiliği ve Batı karşıtı duruşu teşvik ederek Kremlin’in propagandasını Rusya sınırlarının çok ötesine yayarken, Ukraynalı hackerlar tarafından kullanılan sahte profiller devam etmekte olan savaş üzerinde doğrudan bir etkiye sahipti.

SAHTE PROFİL SAYESİNDE TESPİT EDİLEN ÜS HAVAYA UÇURULDU

Knysh, ekibinin Ukrayna’nın güneyinde işgal altındaki Melitopol kenti yakınlarında bir Rus askeri üssünün tespit edilmesine yardımcı olduğunu ve daha sonra bu üssün Ukrayna topçusu tarafından havaya uçurulduğunu söyledi.

Knysh’in ekibinin bir üyesi olan Maxim Financial Times’a “İlk düşüncem etkili olduğum ve ülkeme yardım edebileceğim oldu. Sonra fark ettim ki, bundan daha fazlasını istiyorum – tekrar tekrar daha fazla üs bulmak istiyorum.” dedi. Ukrayna silahlı kuvvetleri Rus üssüne yapılan saldırıda hackerların rolüne ilişkin bilgi vermeyi reddetti.