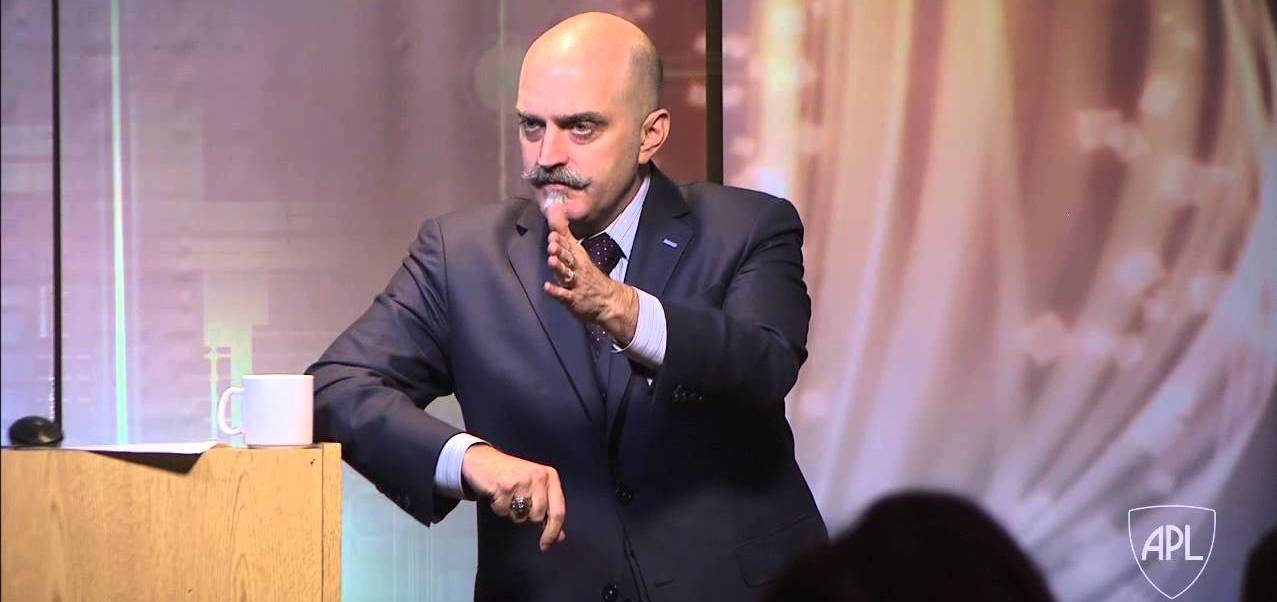

İlk bakışta (bıyığı, sakalı ve bazen taktığı gözlükleriyle) bir karikatürü andıran ve ilginç bir karaktere sahip olduğu her halinden anlaşılan bir siber lider Jason Healey. Kendisi Atlantik Konseyi’nin Siber Devlet Yönetimi İnisiyatifi’nin başındaki kişi, bu adı gerek özgün bir girişim olmasından, gerekse çok yeni bir kavramı içinde barındırmasından ötürü ilk defa duyanlar için biraz açıklamak gerekebilir. İnisiyatif, politika belirleyicilere siberalanın beraberinde gelen kaçınılmaz regülasyon karmaşası içinde yol göstermeyi amaçlayan bir araç olarak geliştirilmiş esasında. Çok yeni bir kavram olan Siber Devlet Yönetimi’ni, geleneksel ulusal güvenlik ve uluslararası ilişkiler alanlarıyla bir araya getirmeye çalışan İnisiyatif, bu anlamda hem bir ilk olma özelliği taşıyor, hem de başta ABD olmak üzere Konsey üyesi ülkelere de ciddi bir yol haritası çizmeye çalışıyor. İnisiyatif, temelde siberalanda bir süredir devam eden uluslararası işbirliği, rekabet ve çatışma kavramlarına odaklanıyor.

Forbes’un yayınladığı Twitter’da takip edilmesi gereken 20 önemli siber politika uzmanı listesinde[1] öne çıkan Healey, tipi, fikirleri ve geçmişiyle oldukça dikkat çeken bir isim. 1990’lı yıllardan bu yana siber dünyanın içinde yer alan Healey, kariyerine Amerikan Hava Kuvvetleri’nde İstihbarat görevlisi olarak başlamış, bu dönem dahilinde Pentagon ve Hava Kuvvetleri Komutanlığı’nda kurulan, dünyadaki ilk müşterek siber savaş kuvveti[2] olma özelliği taşıyan Bilgisayar Ağ Savunması biriminde yürüttüğü üst düzey siber operasyonlar nedeniyle iki kere üstün hizmet madalyası almaya layık görülmüş. Kariyerine Bush döneminde 2003-2005 yılları arası Beyaz Saray’ın Siber ve Kritik Altyapı Güvenliği direktörü olarak devam etmiş. Healey’nin kariyerini özel yapan en önemli faktör, siber alana hem kamu, hem de özel sektör gözünden bakabilmesini sağlayan görevlerde bulunmuş olması. Goldman Sachs için iki ayrı dönem çalışan, ilk döneminde şirketin ilk siber saldırılarla mukabele birimini kurup yöneten Healey, ikinci hizmet döneminde ise bankanın Asya’daki operasyonel güvenliğini ve devamlılığını sağlamakla yükümlü olan Hong Kong biriminin başındaymış.

Hava Kuvvetleri Akademisi’nde siyaset bilimi, Johns Hopkins Üniversitesi’nde sosyal bilimler ve James Madison Üniversitesi’nde bilgi güvenliği üzerine çalışmalar yürüten Healey, disiplinler arası çalşımanın önemini erken dönemde kavramış. Akademinin sıkı bir takipçisi olan Healey, siber çatışma ve devlet yönetimi alanlarında öne çıkan sayısız makale ve raporun sahibi olmakla beraber Georgetown Üniversitesi’nde siber politika alanında aktif olarak da ders vermekte. Kendisi siberalanda gerçekleşmiş çatışmaları kronolojik ve akademik anlamda ilk defa, 1986-2012 yılları arasında olmak üzere inceleyen A Fierce Domain: Conflict in Cyberspace, 1986-2012 kitabının editörü. Hatta daha da derine inmek gerekirse, siber güvenlik yakın takipçileri ve ulusal siber güvenlik politikaları üzerine çalışanlar için öncü olan NATO CCDCOE’nin yayınladığı National Cybersecurity Framework Manual’ın da eş yazarı. Ayak basılmadık alan bırakmayan Healey, siber lider olmanın hakkını belki de en çok veren isimlerden biri.

Siber Devlet Yönetimi İnisiyatifi’nin yakın dönemde öne çıkan en önemli misyonu “Saving Cyberspace” yani siber alanı kurtarmak adını taşıyor. Healey konuşmalarında siber alanı kurtarmak dediğinde herkesin aklına ilk gelen sorunun ‘kimden?’ olduğunu ve ofansif aktivitelerin, defansiflere kıyasla çok daha gelişmiş ve ileride olduğu bir dönemde böyle bir yaklaşımın hiç de süpriz olmadığını belirtiyor. Tam da bu nedenle ‘kimden?’ algısını, ‘kimin için?’ yönünde değiştirmediğimiz, interneti suçun, savaşın ve espiyonaj faaliyetlerinin vuku bulduğu bir yer olarak niteleyip, siber alanı silahlandırmaya çalışmaktan vazgeçmediğimiz sürece dijital geleceğimizin çok büyük darbe alacağını ısrarla vurguluyor. Mevcut ‘güvenlik vs. mahremiyet’ tartışmalarını internetin yönetişimine dair olumlu adımların atılmasındaki en büyük engel olarak gören Healey, siber güvenliği ulusal güvenlikle aynı sepete koymanın da sakıncaları olduğunu düşünüyor. Bu konuda yaptığı en çarpıcı benzetme, internetin belli bir süre sonra Somali gibi gözükebileceği üzerine; bir diğer deyişle başarısız, güvenliği sağlanamayan, günlük hayatın her alanının mütemadiyen tehdit altında olduğu bir yer. ‘Internet of things’ kavramıyla herkes için yeni bir kapının aralanacağını savunan Healey, bir bakıma internet yönetişimi ve siber güvenlik algısının yeniden şekillendirilmediği takdirde ateşle oynamaya devam edeceğimizi ve sonunda hepimizin yanabileceğini söylüyor.

Amerika gibi siber alanı silahlandıranların başında gelen bir devletin yetiştirdiği bir siber liderin bu denli protest fikirlere sahip olması hem ilgi çekici, hem düşündürücü. Yazılarını ve konuşmalarını değerlendirirken, bu yazıda da değinmeye çalıştığım söylemlerinin (mevcut siber liderlerden duymamız imkansız olsa da) dikkate alınması ve çok daha yakından incelenmesi gerektiği kanısına vardım. Çoktan güvenlikleştirdiğimiz siber alanı farklı bir platforma taşımak zorluğu yadsınamaz bir iş ve herşeyden önemlisi konunun akıbeti nihayetinde yine teknolojide öncü ve güçlü devletlerdeki karar alıcıların inisiyatifinde. Siber güvenlik meselesinin kısa zamanda savunma sanayi şirketlerine ciddi paralar kazandırdığı unutulmaması gereken bir gerçek, yani aslında mevcut senaryo hem politika yapıcılara, hem de özel sektöre yarıyor. Bu trend gelecekte değişir mi, internet gerçekten de kurtarılabilir mi bilmiyorum, ancak benim karamsarlığımın aksine Healey gibi idealistler için sanırım hala bir umut var.

[1] http://www.forbes.com/sites/richardstiennon/2014/04/07/20-cyber-policy-experts-to-follow-on-twitter/

[2] Joint cyber warfighting unit