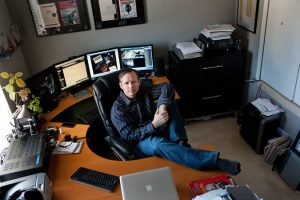

En meşhur güvenlik bloglarından biri olan ve aylık ziyaretçi sayısı 3.5 milyonu bulan krebsonsecurity.com’un sahibi 43 yaşındaki Brian Krebs, tam anlamıyla bir siber lider olmasa da, haberleriyle siber güvenlik dünyasına yön veren bir isim.

Sitesinin ‘özgeçmiş’ kısmında 1995’ten bu yana The Washington Post, The New York Times gibi oldukça tanınmış mecralarda 1.500’ü aşkın habere, 8 baş sayfa içeriğine imza attığını söyleyen Krebs, bu bilgilerin hemen ardından kendine has üslubuyla ‘ama gerçekten özgeçmişimi öğrenmek istemiyordunuz, değil mi?’ diye soruyor. Ardından bilgisayar güvenliği ile tanışma hikâyesini anlatmaya başlıyor.

George Mason Üniversitesi, Uluslararası İlişkiler bölümünden 1994 yılında mezun olan Krebs, okuduğu dönemlerde biraz programlama ile ilgilenmiş olsa da, teknik bir altyapıya kesinlikle sahip değil. Güvenlik alanıyla tamamen tesadüfen tanıştığını söyleyen Krebs’in bu merakı, 2001 yılında kendi ev ağı Çinli bir hacking grubunun saldırısına uğradığında başlamış. Bu olayın akabinde kendi eski HP sisteminde Red Hat Linux (6.2) ile denemeler yapmaya yeltenen Krebs’in çalıştığı bilgisayar, bu sefer de Lion Worm isimli bir zararlı yazılım tarafından alt ediliyor. Üst üste yaşanan iki ‘talihsizliğin’ ardından bilgisayar ve İnternet güvenliğine merak salan Krebs, bu alandaki bilgilerinin büyük kısmını dünya üzerindeki en zeki ‘geek’lerle iletişime geçerek edindiğini söylüyor.

Siber Liderler dizisindeki tüm yazılara ulaşmak için tıklayınız

Brian Krebs şu an medyatik bir blogger olsa da, aslında başarı ve ününün ardındaki sır hislerine güvenen bir araştırmacı gazeteci olması. Yazıların konusu, organize siber suç örgütleri, siber casusluk, İnternet üzerinden dolandırıcılık ve daha pek çok konuda çeşitlilik gösteriyor. 2008-2011 yıllarında üzerinde çalıştığı en önemli yazı dizilerinden birinde kuzey Kaliforniya çıkışlı yer sağlayıcı (hosting server) Atrivo’nun kapanmasına neden olan Krebs, Atrivo’nun en büyük müşterilerinden biri olan alan adı yazmanı (domain registrar) EstDomains’in başkanı Vladimir Tšaštšin’in yakın zamanda kredi kart dolandırıcılığı, belgede sahtecilik ve para aklama suçlarından hüküm giydiğini de ortaya çıkarmış. Bu haberi takiben Tšaštšin hakkında önce ICANN harekete geçerek EstDomains’i kapatırken, Estonya Hükümeti de Tšaštšin’in de arasında bulunduğu beş kişiyi DNS Değiştiren bir Trojan yardımıyla gerçekleştirilen oldukça büyük çaplı bir tıklama dolandırıcılığından (click fraud) yakalamış. 2010 yılında henüz adının Stuxnet olduğu bilinmeyen bir zararlı yazılım ile ilgili ilk haber yapan kişi olma sıfatını taşıyan Brian Krebs, yayınladığı her uzun soluklu yazı serisinde birilerini derinden rahatsız ediyor. Bu ‘birileri’ bazen azılı siber suç örgütleri bazen de ucu ulus devletlere kadar uzanabilen amansız hacker grupları olabiliyor.

Stuxnet’in perde arkası: Hedef alınan İranlı şirketler

Bu kadar göz önünde bir güvenlik araştırmacısı olmanın bedelini tam da bu nedenle fazlasıyla ödemiş biri Brian Krebs. Uğraştığı kişiler tarafından pek çok kere kimliği çalınan, kapısına postayla eroin gönderilip, SWAT ekiplerine haber verilen Krebs, duruma hayli alıştığını söylese de, yaşadığı en travmatik olay geçtiğimiz yıl gerçekleşti. Bahsettiğim olay 2016’da, Krebs tarafından ortaya çıkarılan İsrail menşeli Çevrimiçi Saldırma Servisi ‘vDOS’un kurucuları olduğuna inanılan iki kişinin tutuklanmasının ardından yaşandı. İnternet tarihinin en büyük DDOS saldırılarından biri olan, zararlı trafik hızı 665 Gbps’a kadar ulaşan ve sonradan Mirai botnetinin kullanıldığını öğrendiğimiz saldırı, o ana dek siteye karşılıksız hizmet sunan Akamai’nin çekilmesiyle başarıya ulaşarak sitenin 3 gün boyunca kapalı kalmasına yol açtı.

AIoT saldırıları: Dün Krebs, bugün DYN, yarın?

Olayı gazetecilik hakkının elinden alınması ve susturulmak olarak nitelendiren Krebs, bu yeni trendi, ‘sansürün demokratikleşmesi’ olarak adlandırıyor. Giderek gücü daha da artan bu araçlar ve hatta ‘silahlar’ sayesinde devlet sansürünün ‘mavi kalemi ve makasına’ ihtiyaç duyulmadan karşıt fikirlere sahip birini susturmak herhangi biri tarafından mümkün hale geliyor. Krebs’in yaşadığından ders çıkararak, sayısı milyarlara, trilyonlara ulaşan savunmasız İnternet’e bağlı cihazların varlığı düşünüldüğünde, bu cihazların güvenlik açıklıklarıyla beslenen büyük bot ağlarının ileride asimetrik bir savaş unsuru olarak kullanabileceğini bir an önce görmemiz gerekiyor.