Siber güvenlik şirketi Mandiant, son iki yılda operasyonlarını artıran ve ABD’li 49 kritik altyapının güvenliğini ihlal eden “Küba” fidye yazılım operasyonuyla ilgili araştırma raporunu yayımladı.

Siber güvenlik şirketi Mandiant, son iki yılda operasyonlarını artıran ve ABD’li 49 kritik altyapının güvenliğini ihlal eden “Küba” fidye yazılım operasyonuyla ilgili araştırma raporunu yayımladı.

Küba fidye yazılımı operasyonu, kurumsal ağları ilk erişim elde etmek ve cihazları şifrelemek için Microsoft Exchange zafiyetlerini istismar ediyor.

Fidye yazılım çetesi kendilerini COLDDRAW olarak tanımlarken siber güvenlik firması Mandiant, çeteyi UNC2596 olarak isimlendirdi. Buna rağmen çete daha çok “Küba” olarak biliniyor.

Küba fidye yazılımı, 2019’un sonlarında yavaş yavaş ortaya çıkarken 2020 ve 2021 yıllarında pik yaptı. Küba fidye yazılım çetesinin artan faaliyetleri FBI’ın dikkatini çekmiş ve 2021 yılının aralık ayı sonunda Küba fidye yazılım çetesinin ABD’deki 49 kritik altyapıyı ihlal ettikleri hakkında uyarı yazısı yayımlamıştı.

Küba fidye yazılımı üzerine araştırma yapan Mandiant, fidye yazılımının işleyişine ve çetenin geçmişine dair önemli ayrıntılar sunduğu raporu paylaştı. Söz konusu raporda Mandian, Küba operasyonunun öncelik olarak ABD’yi sonrasında da Kanada’yı hedef aldığını ortaya çıkardı.

Kolay Erişim

FİDYE YAZILIM ÇETESİ NASIL ÇALIŞIYOR?

Küba fidye yazılım çetesi, Ağustos 2021’den beri hedef ağda yer edinip web shell’ler, RAT’lar ve arka kapılar dağıtmak için Microsoft Exchange zafiyetlerini istismar ediyor.

Mandiant araştırmacıları ayrıca çetenin, kritik Microsoft Exchange zafiyetlerinden olan ProxyShell ve ProxyLogon zafiyetlerini de kullandığını belirtti.

Çetenin yerleştirdiği arka kapılar Cobalt Strike ve NetSupport Manager adlı uzaktan erişim araçlarını içerse de grup ayrıca kendi “Bughatch, Wedgecut, eck.exe ve Brntcigar” araçlarını kullanıyor.

Wedgecut, Active Directory’yi PowerShell aracılığıyla sıralayan bir keşif aracı olan “check.exe” adlı yürütülebilir bir dosya şeklinde çalışıyor.

Bughatch’se C&C sunucusundan PowerShell dizi ve dosyalarını getiren bir indirici olarak işlev görüyor. Bughatch, algılamadan kaçmak içinse uzak bir URL’den belleğe yükleniyor.

Burntcigar’sa, genelde APT gruplarının ticari amaçlı zararlı yazılımlarında kullandığı, sürücülerdeki zafiyetleri istismar edip çekirdek veya kernel seviyesinde işlemleri sonlandıran “Bring Your Own Vulnerable Driver” saldırısı için kullanılan bir araç olarak biliniyor.

Çete, birbirlerinden farklı işlevlerde olan bu araçların yanında Mimikatz ve Wicker araçları aracılığıyla da çalınmış hesap bilgilerini kullanarak ayrıcalık yükseltiyor.

Ardından Wedgecut ile ağ keşfi gerçekleştiren çete, RDP, SMB, PsExec ve Cobalt Strike ile de yanal hareket ediyor.

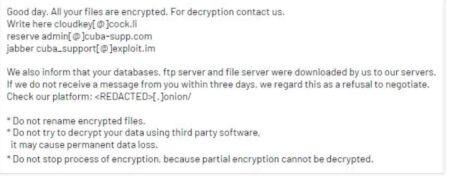

Küba fidye yazılım çetesi ayrıca kurbanlarına aşağıdaki fidye notunu bırakıyor.

KÜBA ÇETESİ KABİLİYETLERİNİ GELİŞTİRİYOR

Mayıs 2021’de Küba fidye yazılımı, DocuSign kimlik avı e-postaları aracılığıyla kurumsal ağlara erişim sağlamak için Hancitor zararlı yazılımının operatörleriyle iş birliği içine girmişti.

O zamandan beri Küba, operasyonlarını Microsoft Exchange ProxyShell ve ProxyLogon zafiyetlerini hedef alacak şekilde geliştirdi.

Çetenin yaptığı bu değişiklik, saldırılarını daha güçlü hâle getirmesinin yanında istismar edilen zafiyetlerin güvenlik güncellemelerinin olması da çetenin engellenmesini kolaylaştırıyor.

Microsoft Exchange sunucuları için güvenlik güncellemelerini yapmayan kullanıcı kalmadığında Küba fidye yazılım operasyonunun dikkatini diğer güvenlik zafiyetlerine çevirmesi olası duruyor.

Söz konusu durum, ortaya çıkan zafiyetlerin ve yapılan güvenlik güncellemelerinin ne kadar kritik olduğunu gösteriyor.