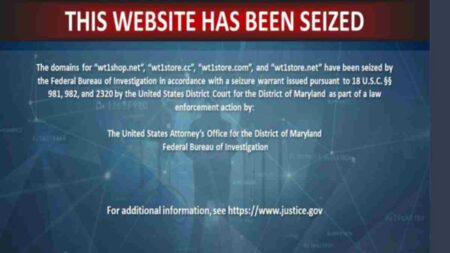

Adalet Bakanlığı geçtiğimiz hafta çalınan oturum açma kimlik bilgileri ve kimlik tanımlayıcı bilgilerin (PII) 5,85 milyondan satışını gerçekleştiren bir çevrimiçi pazara el konulduğunu açıkladı. Web sitesi Portekizli yetkililer tarafından ele geçirilirken, ABD kolluk kuvvetleri de söz konusu sitede tarafından kullanılan dört domaini ele geçirdi.

Aynı gün, ilk olarak 21 Nisan 2022’de yapılan ve Moldova Cumhuriyeti’nden Nicolai Colesnicov’a yönelik komplo ve yetkisiz erişim cihazları kaçakçılığı gibi suçlamaları ortaya koyan bir suç duyurusu paylaşıldı. Sözkonusu suç duyurusunda Colesnicov’un, satışa sunduğu çalıntı kimlik bilgileri ve kimlik tanımlayıcı bilgiler (PII) arasında 25 bin taranmış ehliyet ve pasaport, çeşitli çevrimiçi mağazalar için 1,7 milyon giriş bilgisi, 108 bin banka hesabı ve 21 bin 800 kredi kartı bulunan çevrimiçi yasadışı bir pazar olan WT1SHOP’u yönettiği iddia ediliyor.

ABD’de tarihi kripto para operasyonu: 3,6 milyar dolarlık bitcoine el konuldu

İnternet sitesine el konulması ve suç duyurusu hakkında bilgi Maryland Bölgesi Birleşik Devletler Savcısı Erek L. Barron ve Federal Soruşturma Bürosu, Washington Saha Ofisi, Ceza Bölümü’nden Sorumlu Özel Ajan Wayne Jacobs tarafından duyuruldu.

2,4 MİLYON KİMLİK BİLGİSİNİN 4 MİLYON DOLARA SATILDI

Suç duyurusunu desteklemek üzere sunulan bir bildiride, WT1SHOP’un Bitcoin kullanarak çalıntı kimlik bilgilerinin satışını kolaylaştıran bir pazar ve forum fonksiyonu gördüğü iddia edildi. Haziran 2020’de Hollanda kolluk kuvvetleri tarafından elde edilen WT1SHOP veri tabanına ait bir görüntü, sitede 91 satıcı ve 2 yönetici dahil olmak üzere 60 binden fazla kayıtlı kullanıcı olduğunu ve toplamda yaklaşık 2,4 milyon kimlik bilgisinin 4 milyon dolara yakın bir fiyata satıldığını ortaya koyuyor. Aralık 2021 itibariyle kolluk kuvvetleri, kayıtlı kullanıcı sayısının 106 binin üzerine çıktığını, 94 satıcının ve yaklaşık 5,85 milyon kimlik bilgisinin yasadışı satışa çıkarıldığını bldirdi.

Popüler e-posta hizmetlerine ait hesapların hesap başına ortalama 3 dolar olduğu, pasaport verilerinin ise kişi başına yaklaşık 25 dolar getirdiği belirtiliyor. Finansal kimlik bilgilerine erişim içeren hesaplar, bazıları 100 doların üzerinde olmak üzere çok daha yüksek fiyatlara satıldı.

10 YILA KADAR HAPSİ İSTENİYOR

Satılan kimlik bilgileri ve kimlik tanımlayıcı bilgiler (PII), perakendeciler ve finans kuruluşları, e-posta hesapları ve PayPal hesapları dahil olmak üzere çeşitli erişim portallarına giriş için gereken kimlik bilgileri, kimlik kartları ve bilgisayarlara, sunuculara ve ağ cihazlarına uzaktan yetkisiz erişim elde etmek ve bunları çalıştırmak için gerekli olan kimlik bilgilerini içeriyordu.

WT1SHOP’ta yapılan Bitcoin satışları, WT1SHOP’un web sunucusuna yapılan ödemeler, WT1SHOP ile ilgili e-posta adresleri ve ilgili oturum açma kimlik bilgileri kolluk kuvvetleri tarafından takip edildi. Ve bu takibin sonunda Colesnicov’a ulaşıldı. Colesnicov’un WT1SHOP web sitesindeki yönetici giriş bilgileri nedeniyle WT1SHOP’un operatörü olduğunu tespit edebildiler.

Suçlu bulunması halinde Colesnicov, komplo kurmak ve izinsiz cihaz ticareti yapmak suçlarından 10 yıla kadar hapis cezasıyla karşı karşıya kalacak.