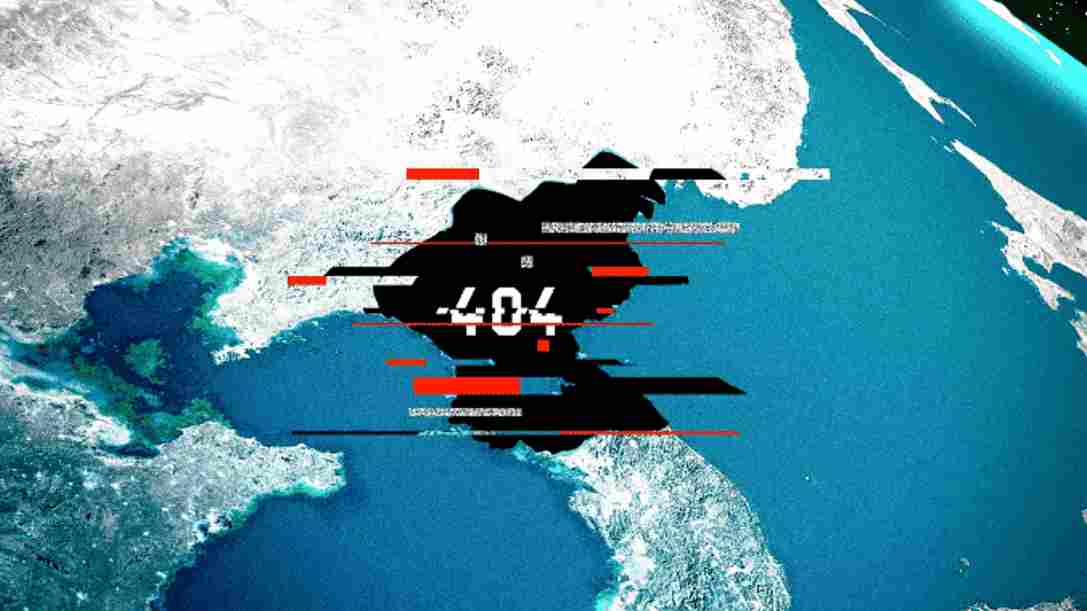

Geçtiğimiz haftalarda Kuzey Kore’deki gözlemciler, ülkenin bazı ciddi bağlantı sorunlarıyla boğuştuğunu fark etti. Zira, farklı farklı günlerde, web sitelerinde topluca bağlantı kopukluğu yaşandığı gözleniyordu. Air Koryo (uçak rezervasyon sitesi) ve Naenara, (diktatör Kim Jong—un hükümeti için resmi portal olarak hizmet veren sayfa) bağlantı problemi yaşayan sitelerden yalnızca ikisiydi.

Yapılan incelemelerde ülkenin ağlarına erişime izin veren merkezi yönlendiricilerden en az birinin bir noktada felç olduğu ve bu durumun “Hermit Krallığı’nın dış dünyayla olan dijital bağlantılarını sakat bıraktığı ortaya çıktı.

Bazı Kuzey Kore gözlemcileri, ülkenin bir dizi füze testi gerçekleştirdiğine dikkat çekerek, yabancı bir hükümete bağlı çalışan hackerların devlete karşı kılıç sallamayı bırakmasını söylemek için siber saldırı başlatmış olabileceğini ima etti.

“DİŞİMİZİ GÖSTERMEZSEK SALDIRILAR DEVAM EDER”

Ancak kısa bir süre sonra Kuzey Kore’nin devam eden internet kesintilerinin sorumluluğunun ABD Siber Komutanlığı veya başka bir devlet destekli hackerlara ait olmadığı ortaya çıktı. Olayın oturma odasında pijama ve terliğiyle oturmuş uzaylı filmleri izleyip baharatlı mısır cipsi yiyen Amerikalı bir adamın işi olduğu anlaşıldı.

Bir yıl kadar önce, P4x takma adını kullanan bağımsız bir hacker, Kuzey Kore casusları tarafından hacklendi. P4x, hackerlık araçlarını ve yazılım açıklarına ilişkin bilgileri çalmak amacıyla batılı güvenlik araştırmacılarını hedef alan bir siber saldırı kurbanlarından sadece biriydi. P4x, saldırganların kendisinden değerli bir şey çalmasını bir şekilde engellemeyi başarabildiğini belirtiyor. Ancak yine de, kendisini kişisel olarak hedef alan devlet destekli hackerlar yüzünden ve ABD hükümetinden görünür bir yanıt gelmemesi nedeniyle tedirgin olduğunu ifade ediyor.

Kuzey Koreli hackerlar, 2021’de 400 milyon dolarlık kripto para çalmış

P4x’in bir yılın ardından sorunu kendi yöntemleriyle çözmeye karar vermesi de bu sebebe dayanıyor. Konuyla ilgili Wired’a konuşan P4x, kovuşturma veya misilleme korkusuyla gerçek adını kullanmayı reddederek şu açıklamalarda bulunuyor: “Dişimizi göstermezsek bu saldırılar gelmeye devam edecek. Bize saldırmaya devam ederlerse altyapılarının çökmeye başlayacağını anlamalarını istiyorum.”

GÜVENLİK AÇIKLARINI AÇIKLAMAYI REDDETTİ

P4x, Kuzey Kore sistemlerinde, ülkenin ağının bağlı olduğu sunuculara ve yönlendiricilere tek başına DoS saldırıları başlatmasına izin veren çok sayıda bilinen ancak eşleştirilmemiş güvenlik açığı bulduğunu söylüyor. ABD’li güvenlik araştırmacısı, Kuzey Kore hükümetinin savunmasına yardımcı olacağı gerekçesiyle bu güvenlik açıklarını açıklamayı ise reddetti.

Web sunucusu yazılımı NginX’te, belirli HTTP başlıklarını yanlış kullanan ve yazılımı çalıştıran sunucuların aşırı yüklenmesine ve çevrimdışı duruma getirilmesine izin veren bir zafiyeti dile getirmekle yetindi. Ayrıca, Kuzey Kore’nin eski ve muhtemelen savunmasız bir Linux sürümü olarak tanımladığı Red Star OS olarak bilinen kendi ulusal homebrew işletim sistemini incelemeye başladığını söyledi.

P4x, Kuzey Kore sistemlerine yönelik saldırılarını büyük ölçüde otomatikleştirdiğini, periyodik olarak hangi sistemlerin çevrimiçi kaldığını numaralandıran komut dosyalarını çalıştırdığını ve ardından bunları kaldırmak için istismar araçları piyasaya süreceğini söylüyor. P4x, “Bence bu, küçük ve orta ölçekli bir pentest’e benziyor.” diyor ve geçmişte bir müşterisinin ağındaki güvenlik açıklarını ortaya çıkarmak için gerçekleştirdiğine benzer şekilde beyaz şapkalı hackerlık yaptığını açıklıyor.

İnternetsiz Kuzey Kore siber saldırılar ile nasıl döviz elde ediyor?

Web sitelerinin çalışma süresini ve performansını izleme faaliyetlerinde bulunan Pingdom’un kayıtları, P4x’in hacklenmesi sırasında neredeyse her Kuzey Koreli web sitesinin birkaç kez devre dışı kaldığını gösteriyor. (Kapanmayan sitelerden Uriminzokkiri.com’un sunucusu ülke dışında bulunuyor.) Kuzey Kore internetini izleyen bir siber güvenlik araştırmacısı Junade Ali, iki hafta önce başlayan gizemli internet kesintilerini kimin gerçekleştirdiğine dair uzunca bir süre hiçbir fikre sahip olmadan yakından takip ettiğini söylüyor.

Ali, ülke için kilit yönlendiricilerin zaman zaman devre dışı kaldığını gördüğünü ve yalnızca ülkenin web sitelerine değil, e-postalarına ve diğer internet tabanlı hizmetlere de erişimin durduğunu söyledi.

ABD HÜKÜMETİNE MESAJ NİTELİĞİNDE

Tek bir hackerın bu ölçekte bir internet kesintisine neden olması ne kadar nadir bir durum olursa olsun, saldırıların Kuzey Kore hükümeti üzerinde etkisi olduğu bir gerçek. Fakat bu etkinin ne boyutta olduğu net değil. Stimson Center adlı düşünce kuruluşunun Kuzey Kore odaklı projesi 38 Kuzey’in araştırmacısı Martyn Williams, Kuzey Korelilerin yalnızca küçük bir kısmının internet bağlantılı sistemlere erişebildiğini söylüyor. Vatandaşların büyük çoğunluğu ülkenin bağlantısız intranetiyle sınırlı. Williams, P4x’in defalarca devre dışı bıraktığı onlarca sitenin büyük ölçüde propaganda ve uluslararası bir kitleye yönelik diğer işlevler için kullanıldığını söylüyor.

Williams, bu siteleri devre dışı bırakmanın bazı rejim yetkilileri için hiç şüphesiz bir sıkıntı teşkil etmesine rağmen, geçen yıl P4x’i hedef alan hackerların – neredeyse tüm ülkenin bilgisayar korsanları gibi – Çin gibi diğer ülkelerde bulunduğuna dikkat çekiyor. Williams, “Bu insanların peşinden gidiyorsa, muhtemelen dikkatini yanlış yere yönlendirdiğini söyleyebilirim. Ama amacı eğer sadece Kuzey Kore’yi rahatsız etmekse, muhtemelen sinir bozucu oluyor.”

P4x ise rejimi rahatsız etmeyi bir başarı olarak sayacağını ve internet erişimi olmayan ülke nüfusunun büyük çoğunluğunun asla hedefi olmadığını söylüyor ve ekliyor: “Kesinlikle insanları mümkün olduğunca az ve hükümeti mümkün olduğunca çok etkilemek istedim.”

BAŞKA HACKERLARI DA TEPKİ VERMEYE ÇAĞIRIYOR

Ancak aynı zamanda hackerlığının şu ana kadar güvenlik açıklarını bulmak için test etmeye ve araştırmaya odaklandığını söylüyor. Şimdilerde ise bilgi çalmak ve uzmanlarla paylaşmak için Kuzey Kore sistemlerini gerçekten hacklemeyi denemeyi planlıyor. Aynı zamanda, planlarına başka hackerları da dahil etmek üzere FUNK Projesi (FU Kuzey Kore) adıyla karanlık bir web sitesi açan P4x, davasına daha fazla hacktivist dahil etmeyi umuyor.

FUNK sitesinde “Bu, Kuzey Kore’yi dürüst tutmak adına hayata geçirilmiş bir proje. Bir kişi olarak bir fark yaratabilirsiniz. Amaç, Kuzey Kore’nin batı dünyasını hacklemesini önlemek için orantılı saldırılar gerçekleştirmektir.” ifadesi yer alıyor.

P4x, hacktivist çabalarının yalnızca Kuzey Kore hükümetine değil, kendi hükümetine de bir mesaj olması gerektiğini söylüyor. Kuzey Kore ağlarına yönelik siber saldırıları, kısmen Kuzey Kore’nin ABD vatandaşlarını hedef almasına hükümetin yeteri kadar tepki göstermemesine dikkat çekme girişimi olduğunu söylüyor ve ekliyor: “Kimse bana yardım etmeyecekse, ben de kendime yardım edeceğim.” diyor.