Birleşmiş Milletler bilgi ve iletişim teknolojileri ajansı International Telecommunication Union (ITU) ya da Türkçe adıyla Uluslararası Telekomünikasyon Birliği geçtiğimiz günlerde ikinci Siber Güvenlik Endeksi’ni yayınladı. İlki 2014 yılında yayınlanan rapor, devletlerin siber saldırılara karşı ne kadar hazır olduklarının ve savunma kapasitelerinin detaylı bir incelemesini sunuyor. Türkiye’nin 43. sırada yer aldığı raporu Siber Bülten’e değerlendiren Lostar CEO’su Murat Lostar, endeksin uluslararası işbirliği ve devletlerin farkındalığı açısından önemli ve objektif bir belge niteliğinde olduğunu söyledi.

Küresel toplumun, Bilgi İletişim Teknolojilerini sosyal ve ekonomik kalkınma için kilit unsur olarak gördüğünü belirten rapora göre, hükümetler, bu dijital dönüşüm çerçevesinde siber güvenliği teknolojik ilerlemenin ayrılmaz ve bölünmez bir parçası olarak kabul etmek zorunda.

“Siber güvenlik konusunda hazırlanan çok önemli bir rapor” diyen Lostar’a göre raporu önemli kılan ise devletlerin siber saldırılara karşı hazırlık seviyesini mukayese ediyor olması ve bunu herhangi bir ticari amaç doğrultusunda yapmıyor olması.

“Ürün ya da hizmet satmak üzerinden değil bağımsız araştırma yetkinliği olan bir kurum tarafından hazırlanmış bir belge.”

ITU’nun dünyanın değişik yerlerinde temsilciliklere sahip olduğunu aktaran Lostar’a göre, rapor hazırlık esnasında sağlanan bilgiler ilgili ülkelerin kendi içinde yapılan araştırma sonuçlarıyla elde ediliyor.

“İnternetten bakıp, iki arama yaparak bulunan veriyi değerlendirip, ‘bu ülke hazır ya da değil’ demiyor. Bu nedenle sonuçların gerçeği büyük oranda yansıttığını düşünüyoruz,” diyor CEO Lostar.

Türkiye 43. sırada

193 ülkenin değerlendirildiği raporda Singapur, siber saldırılara karşı en hazırlıklı ülke olarak listenin başında yer aldı. Singapur’u Amerika Birleşik Devletleri ve Malezya izliyor.

Bu üç ülke dışında ilk 10’a giren diğer devletler; Umman, Estonya, Mauritius, Avustralya, Gürcistan, Fransa ve Kanada.

Türkiye ise 43’üncü sırada yer alıyor.

2014 yılında ilki yayınlanan raporda siber güvenlik önlemleri en yüksek seviyede olan ülkeler listesinde birinci sırada ABD’ye yer verilirken, ikincilik Kanada’da kalmıştı. Listedeki üçüncü sırayı Avustralya, Malezya ve Umman Sultanlığı paylaşmış, Türkiye küresel listede 7. sırayı alırken bölgesel sıralamada 4. olmuştu.

2014 ITU sonuçlarıyla haber için tıklayınız

Ülkelerin, bilgi güvenliği alanında uluslararası katılım, ulusal siber güvenlik stratejileri ve bu alandaki eğitimler gibi ölçütler üzerinden derecelendirildiği raporda Singapur ve Malezya’nın bir çok ülkeyi geride bırakmasının örnek teşkil ettiğini aktaran Lostar, sözlerini şöyle sürdürdü:

“ABD dünyanın bu konuya en fazla yatırım yapan en hazırlıklı ülkelerinden bir tanesi olduğunu kabul ediyoruz.

Singapur’un avantajı ise küçük bir ülke olması. Merkezi alınan kararların hem devlet kurumları hem de ticari işletmeler tarafından takip edilmesi çok daha kolay oluyor.”

Raporun, Singapur ve Malezya gibi ülkelerin siber güvenliğe çok önceden özen göstermeye başladıklarının kanıtı niteliğinde olduğuna değinen Lostar:

“Tabi unutulmaması gereken bir konu daha var o da aynı kitap okur yazarlığı gibi bir de siber güvenlik ya da bilgi güvenliği okur yazarlığı.”

Siber güvenlik okur yazarlığının uzun vadede ülkelerin eğitim politikalarından beslenen bir konu olduğunu söyleyen tecrübeli CEO, Türkiye’nin listeye 43. sıradan girmesini ülke açısından iki şekilde değerlendirilmesi gerektiğini dile getirdi.

Global listede 43. sırada yer alan ülke, olgunlaşan devletler kategorisinde yer alıyor.

“Bunun anlamı, birincisi Türkiye’nin bugüne kadar yaptığı çalışmaların olumlu yönde olduğu ve Türkiye’nin bu yönde gelişen bir ülke olduğunu gözlemliyoruz. Bu iyi bir haber,” diyor Lostar ve uyarıyor:

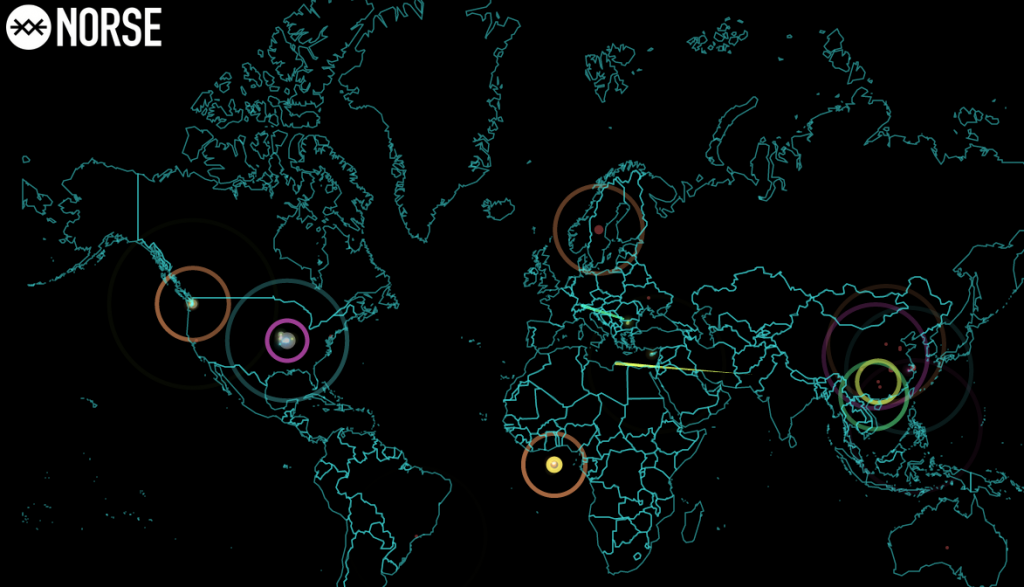

“Fakat diğer bir açıdan da bakmak gerek. Siber saldırlar ve siber savaş bugünün ve geleceğin en öncelikli konusu olarak karşımıza çıkıyor ve ne yazık ki bu alana daha çok önem vermeliyiz gerçekten eksiksiz olmamız lazım.”

Türkiye’nin iyi bir ilerleme kaydettiğini fakat hala yapacak çok işin olduğunun bir mesajı bu rapor, diyor ve ekliyor Lostar:

“Türkiye’nin bulunduğu jeopolitik konum, ekonomik güç ve sosyo-politik durumunda dolayı saldırılara çok açık bir ülke. Bunu geçmişte de gördük. Bundan sonrada görmeye devam edeceğiz. Bu nedenle yapılan çalışmalar iyi ama yeterli değil.”

Siber Bülten abone listesine kaydolmak için formu doldurunuz