7 Mayıs sabahı 5.30 civarında gerçekleştiği belirtilen saldırı sonrası, ülkede 13 eyalette ve Washington DC’de 260 teslimat noktasıyla hizmet veren şirketin boru hattı devre dışı bırakıldı.

Tekrar faaliyete geçen Colonial Pipeline yönelik fidye yazılımı saldırısı ve sonrasında yaşanan gelişmelere gelin yakından bakalım.

NELER OLMUŞTU?

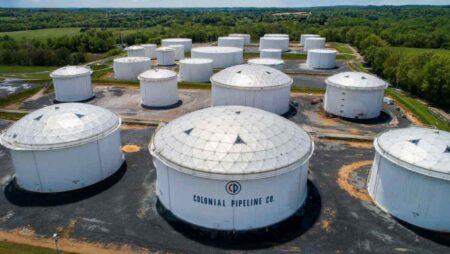

Günde 2,5 milyona yakın akaryakıt taşıyan Colonial Pipeline isimli boru hattı şirketi ABD’nin doğu yakasının dizel, benzin ve jet yakıtı ihtiyacının %45’ini karşılıyor. Georgia merkezli şirket, 5,500 millik güzergahı dahilinde günlük 2,5 milyon varil benzin, dizel, ısıtma yağı ve jet yakıtı taşıyarak ABD’deki en büyük petrol boru hattı olma özelliğini koruyor.

Geçtiğimiz mayıs ayında fidye yazılım saldırılarına maruz kalan Colonial Pipeline, saldırılar nedeniyle geçici süreyle hizmet veremedi. Fidye yazılımı olarak belirtilen siber saldırıların, Amerikan enerji sistemine yapılan şimdiye kadar en büyük siber saldırı olması nedeniyle oldukça önemli.

Şirketin saldırılar karşısında ilk tepkisi sistemleri durdurma olurken, gelişmeler sonrası Colonial Pipeline tarafından yapılan açıklamada, siber saldırıların şirketi bazı sistemleri çevrimdışına almaya ve boru hattını devre dışı bırakmaya zorladığını bildirildi. Saldırı sonrası şirket yetkilileri, tehdidi kontrol altına almak için IT sistemlerini ve tüm boru hattı işleyişi geçici olarak durduğunu açıkladı.

Şirketin boru hattını kapatma kararı ülkede domino etkisiyle bir dizi soruna yol açtı.

Colonial Pipeline CEO’su Joseph Blount, NPR’a verdiği röportajda, altyapılara yönelik saldırılar sonrasında başlangıçta odak noktalarının “..boru hattını mümkün olan en kısa sürede güvenli bir şekilde tekrar çalışır hale getirmek..” olduğunu dile getirdi. Fakat sistemin tamamen onarılması aylarca sürebilir.

Boru hattı bir hafta içinde yeniden başlatılırken, tam faaliyete geçerek teslimat programını tekrar sürdürmesi zaman aldı. Bu süreçte ülkenin doğu ve güneydoğusunda pek çok eyalette akaryakıt sıkıntısı oluşurken, Virginia ile Florida’da acil durum ilan edildi. Washington DC’deki benzin istasyonlarının yarısı ve Kuzey Carolina’daki istasyonların %40’ı dahil olmak üzere 9.500’den fazla benzin istasyonunun yakıtı tükendi.

BENZİN PANİĞİ YAŞANDI

ABD Ulaştırma Bakanlığı geçici bir kararname yayınlayarak devre dışı kalan akaryakıtın karayoluyla transferinin önünü açarken, yetkililerin tüm uyarılarına karşın kullanıcıların panik halinde benzin stoklaması sonucunda binlerce benzin istasyonunda yakıt sıkıntısı yaşandı. Öyle ki bazı benzin istasyonlarında benzin alımlarına 20 dolar sınır getirildi. Ülke genelinde benzinin fiyatı 2014’den bu yana kaydedilen en yüksek seviyeye (galon başına 3 doların üzerine çıktı) ulaştı.

The New York Times’ın haberine göre, Enerji ve Ulusal Güvenlik Bakanlıkları tarafından hazırlanan gizli bir değerlendirmenin sonucunda Colonial Pipeline kapatılmasıyla oluşan yakıt eksikliği durumunda, mevcut yakıtların otobüsler ve diğer toplu taşıma araçlarının yakıt harcamalarını yalnızca üç ila beş gün karşılayabileceği ortaya çıktı. Bu durum kritik altyapılara yönelik olası siber saldırıların ciddi sonuçlarının olacağının önemli bir göstergesi.

SALDIRILARIN SORUMLUSU: DARKSIDE

Fidye yazılım yoluyla gerçekleştirilen siber saldırının DarkSide adlı bir siber suç grubu tarafından düzenlendiği kaynaklarca doğrulandı. DarkSide adlı korsan grubunun daha önce de siber suç kapsamında çeşitli şirketlerden milyonlarca dolar çaldığı ve çaldıkları paraların bir kısmının hayır kurumlarına bağışladıkları iddialar arasında.

Bilinirliği açısından yeni bir siber suç grubu olmasına rağmen DarkSide, sanayi ve kritik altyapılara yönelik saldırılarla milyonlarca dolarlık zararlarla neden oluyor.

Saldırılara ilişkin açıklamaya göre, fidye pazarlığı süreci bilgisayar ekranına düşen uyarıyla başlıyor. Çalınan bilgiler suç grubunun sunucularına taşınırken, fidye ödemeleri şartıyla verilere yeniden erişim sağlanabileceği söyleniyor. Belirlenen süre içerisinde istenen fidyenin ödenmemesi durumunda hedeflenen kurum, şirket ya da bireylere ait bilgiler otomatik olarak dışarıyla paylaşılabiliyor.

Fidye yazılım saldırıları oldukça yaygın.

Kısaca bilgilendirecek olursak fidye yazılım saldırısı, suç grupları tarafından bulaştırılan virüs sayesinde kullanıcıların dosyalara erişimini engelleyerek fidye ödenene kadar sistemin tamamen kilitlenmesine neden olan kötü amaçlı yazılımdır. Bazen kullanıcıları verileri çalmakla ve yayınlamakla tehdit ederek çifte gasp yöntemi şeklinde gerçekleşebilir.

Fidye yazılım saldırıları, özel sektörden devlete, bireylerden hastanelere ve sağlık sistemlerine kadar birçok şeyi hedef alabilir. Dahası saldırıya uğrayan kurum ve kişilerin, bilgileri mümkün olan en kısa sürede geri alma ihtiyacının ne kadar acil olduğu göz önüne alındığında, bu tür saldırıların suç grupları için özellikle çekici hedef haline geldiği açık. Son birkaç yılda fidye yazılım saldırılarının sayısı hızla artarken ödenen fidyelerİN TOPLAMI milyarlarca doları buluyor.

Saldırıların arkasında yatan güvenlik açıklığının, sızdırılan tek bir PAROLA olduğu açıklandı.

Bloomberg’in haberine göre, ABD’deki en büyük boru hattını çökerten ve Doğu Kıyısında kıtlığa yol açan saldırı, güvenliği ihlal edilmiş tek bir parolanın sonucuydu. Saldırıdan yaklaşık bir ay sonra yapılan açıklamada, bilgilerin büyük olasılıkla şirketin sunucularına uzaktan erişmek için kullanılan ve sanal özel ağ (VPN) erişimi olan eski bir hesaba sızdırılmış bir parola yoluyla ihlal edildiği belirtildi.

FireEye Inc. bünyesindeki siber güvenlik firması Mandiant’ın başkan yardımcısı Charles Carmakal, bilgisayar korsanlarının 29 Nisan’da çalışanların, şirketin bilgisayar ağına uzaktan erişmesine izin veren VPN aracılığıyla Colonial Pipeline ağlarına giriş yaptığını doğruladı.

Hesabın parolası o zamandan beri dark web üzerinde sızdırılmış bir grup şifrenin içinde olduğu keşfedildi. Dahası hesabın temel bir siber güvenlik aracı olan çok faktörlü kimlik doğrulamasına sahip olmadığı bildirildi. Görünen o ki, bilgisayar korsanlarının ülkedeki en büyük boru hattını kilitlemek için yalnızca kullanıcı adını ve parolayı bilmeleri yeterliydi. Bilgisayar korsanlarının doğru kullanıcı adını nasıl elde ettikleri ise bilinmiyor.

Saldırılar sonrasında ülkenin en büyük yakıt boru hattı olan Colonial Pipeline, hacker grubuna 4,4 milyon dolar fidye ödediğini doğruladı.

Colonial Pipeline saldırı sonucunda ağlarından 100 GB büyüklüğünde verinin çalındığı bildirildi. Verileri çeşitli bilgisayarlarda tutan DarkSide, bunları geri vermek için fidye istedi ve fidyenin ödenmemesi durumunda bu bilgileri internete verme tehdidinde bulundu.

Colonial Pipeline, fidye yazılım saldırısı sonrasında yetkililerin sistemleri hızlı ve güvenli bir şekilde yeniden başlatmak için elinden gelen her şeyi yaptığını ve şirketin fidyeyi ödemeye karar verdiğini söyledi.

CEO Joseph Blount, Wall Street Journal’a verdiği söyleşide ödemeye izin verdiğini, çünkü şirketin oluşan hasarın boyutunu ve boru hattının sistemlerini geri getirmenin ne kadar süreceğini bilmediğini söyledi. Blount, bu kararı alırken hızla hareket etmediklerini, ayrıca ülkesi için yapılması gerekenin bu olduğuna inandığını sözlerine ekledi.

Fidye yazılım saldırılarının birçoğunda mağdurların, çalınan verilerin parolasını çözmek veya çevrimiçi sızdırılmasını önlemek için talep edilen büyük miktarda fidyeyi ödemeyi tercih ettiği biliniyor.

Blount, bu kritik kararın muhtemelen kariyerinde verdiği en zor karar olduğunu belirtirken, Amerikan halkına karşı duyduğu sorumluluk nedeniyle ülke için doğru bir karar olduğunu dile getirdi. Blount, önümüzdeki birkaç ay içinde sistemlerini tamamen geri yüklemenin Colonial için çok daha fazla maddi kayba yol açacağını da sözlerine ekledi.

Geçtiğimiz günlerde Adalet Bakanlığı, DarkSide siber suç grubuna ödenen fidyenin bir kısmını geri almayı başardığını açıkladı.

Başsavcı Yardımcısı Lisa O. Monaco, 7 Haziran’da Adalet Bakanlığı’nın yeni Fidye Yazılımı ve Dijital Gasp Görev Gücü (Ransomware and Digital Extortion Task Force) aracılığıyla saldırganlara ödenen 75 bitcoin’in yaklaşık 64’ünü, izlenmesi zor bir para birimi olan kripto olmasına rağmen, “parayı takip ederek” geri kazandığını duyurdu. Bu erişimin nasıl olduğu kamuoyuna açıklanmadı.

Uzman isimler, dünyanın dört bir yanındaki birçok kuruluşa yönelik gerçekleşen fidye yazılım saldırılarının basit bir veri hırsızlığının ötesinde temel işlevleri etkileyen önemli siber saldırılar olduğunu belirtti.

Gelişmeler sonrasında, CISA endüstriyel kontrol sistemleri eski direktörü ve operasyonel teknoloji başkan yardımcısı Marty Edwards, Recode’a konuştu. Edwards, saldırıların siber güvenliğin günlük yaşamlarımız üzerindeki etkisini gösterdiğini belirterek, “Günlük yaşamınızı doğrudan etkiliyorsa siber saldırının etkisini anlamak çok daha kolaydır.” dedi.

Recode aynı yazısında geçen bir diğer uzman olan Check Point yetkilisi Lotem Finkelstein, Colonial Pipeline’a yönelik gerçekleşen bu denli büyük saldırıların sofistike ve iyi tasarlanmış siber saldırıların varlığını açıkça ortaya koyduğunu belirtti.

ABD’de boru hattına saldıran fidye çetesi çökertildi iddiası

Saldırı sonrası açıklamalarda tartışılan konular ve öne çıkan kaygılar bununla sınırlı kalmadı. Amerika’nın enerji altyapısının siber güvenliği, son yıllarda özel bir endişe kaynağı haline geldiği biliniyor. Colonial Pipeline saldırısı bu endişeleri artıran bir gelişme olarak görüldü.

KAMU-ÖZEL İŞ BİRLİĞİ TEKRAR GÜNDEME GELDİ

Enerji altyapılara yönelik saldırılarda yaşanan artış, kritik altyapıların siber güvenliği konusunda kamu-özel sektör işbirlikleri gerekliliğini tekrar gündeme getirdi.

Boru hatları, ham petrol ve diğer yakıt ürünlerinin rafinerilere ve tesislere getirilmesinden, kullanıcılara ve müşterilere ürün teslimatı sağlamaya kadar tüm enerji tedarik zinciri için kritik bir öneme sahiptir. Bu nedenle uzun süreli boru hattı kesintilerinin ciddi etkileri olabilir. En nihayetinde kesintiler neticesinde talepler karşılanmadığında kıtlık yaşanabilir, yakıt fiyatları artabilir, ulaşım ve toplumsal normlarda aksamalar meydana gelebilir.

Colonial Pipeline saldırısı bunun güzel bir örneği.

Colonial Boru hattı, Doğu Kıyısının yakıt ihtiyacının neredeyse yarısını sağlıyor ve uzun süreli bir kapatma, fiyat artışlarına ve kıtlıkların neden olarak sektörde dalgalanmalara yol açabilirdi. Boru hattının bir hafta içinde tekrar devreye girmesiyle bu durum büyük ölçüde önlendi, ancak çoğunlukla panik nedeniyle kıtlık ve fiyat artışları yaşandı.

Her ne kadar büyük veya uzun süreli bir kesinti yaşanmadan tekrar faaliyete başladığı için toplumsal ve maddi açıdan kullanıcıları çok fazla etkilememiş olsa da durum daha farklı sonuçlanabilirdi. Ya da gelecek için aynı şey olmayabilir, bir dahakine ciddi sonuçları olabilir.

Birçok siber güvenlik uzmanı, üst düzeyde önlemler alınmazsa kritik altyapılara yönelik olası siber saldırıların çok daha kötü sonuçlarının olacağını belirtiyor. Kritik altyapıların siber güvenliği konusunda işletmelerin gerekli ve yeterli önlemleri alıyor mu konusu tartışılan bir diğer başlık.

Bu noktada alınacak önlemler konusunda gözler kamu özel sektör işbirliğinde.

Siber güvenlik şirketi Team Cymru yetkilisi James Shank Recode verdiği röportajda, yaşanan gelişmelerin ulusal çıkarların korunması için kamu ve özel sektör arasında işbirliklerine duyulan ihtiyacı vurguladığını dile getirdi. Şirketlere yönelik siber saldırılar ve fidye ile karşı karşıya kalındığında sorumluluğun özel sektöre yüklendiğini belirten Blount, yaptığı açıklamada devletlerin kritik rolüne işaret ederek “kamu-özel işbirliklerininin” gerekliliğinin altını çizdi.

Colonial Pipeline saldırısı, kritik altyapılara yönelik siber saldırılarla ilgili bilgi aktarımının devlet ve diğer sektör bileşenleriyle paylaşması adına ders alınması gereken bir gelişme olduğu açık. Kritik altyapılara yönelik siber saldırıların çeşitli işbirliklerinin gerekli kıldığı gerçeğinin yanı sıra fidye yazılım saldırılarının sanılanın aksine ciddi sonuçlar doğurduğu yaşanan gelişmelerden belki de çıkarılan en önemli sonuçlardan biri olmalıdır.