Son yıllarda birçok yüksek profilli saldırıda kullanılan tekniğin ne olduğu, hangi saldırılarda kullanıldığı ve kendimizi bu saldırılardan nasıl koruyabileceğimiz hakkında bilgi edinmek isteyenlere yönelik hazırladığımız bu yazıya, latteleriniz hazırsa başlayabiliriz.

“Watering Hole” sözcüğünün etimolojik kökeninde de biraz sonra siber güvenlik alanıyla kuracağımız ilginç benzerlikler yer alıyor.

İki farklı kelime olarak bakıldığında “watering”, Orta Çağ’da “hayvanların su ihtiyacını giderme” olarak kullanılırken, “hole”, “içi boş yer, mağara” gibi vahşi hayvanların yerleşim bölgelerini tanımlarken ayrıca “gizlenmek, örtmek” gibi anlamları da bünyesinde barındırıyor.

Vahşi doğada “watering hole” saldırılarını, “Su içerisinde kamufle olanın, o bölgeye su içmek için gelenleri “avladığı” saldırılar olarak tanımlamak mümkün. Tıpkı su içerisinde gizlenen timsahın, su içmeye gelen ceylanı avlaması gibi.

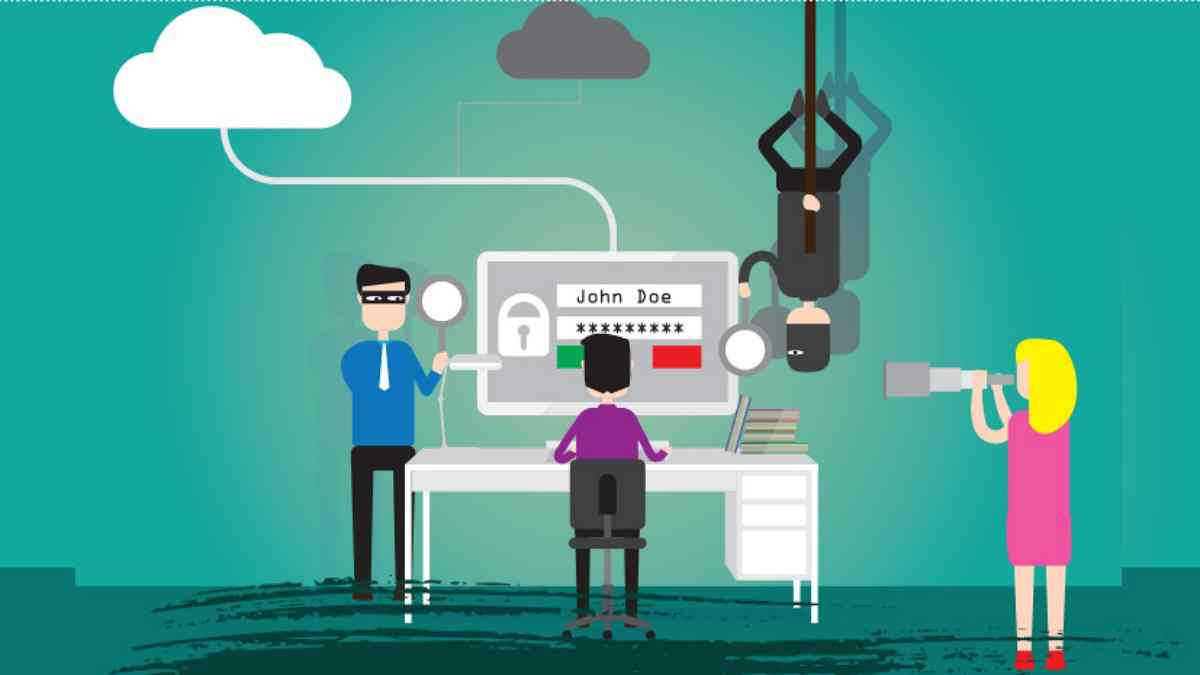

Saldırıları siber güvenlik alanına taşıdığımızda da hemen hemen benzer bir durumu görüyoruz. “Watering Hole” genel anlamda popüler olan bir internet sitesinin hacklenmesiyle başlayan süreçte, siteyi ziyaret eden ziyaretçilerin tarayıcı, işletim sistemleri ve çeşitli yazılım zafiyetleri kullanılarak ziyaretçilerin cihazlarına sızılmasına deniyor. Kısaca, “İnternet sitesinde kamufle olanın, siteyi ziyaret edenleri “avladığı” saldırılar diyebiliriz.

Sıfırın da bir değeri var: Zero-day nedir? Nasıl istismar edilir?

Uzun süredir devam eden bir tehdit olmasının yanında “watering hole” saldırıları, son yıllarda birkaç yüksek profilli olayın arkasındaki saldırı tekniği olarak da biliniyor. Siber güvenlik araştırmacıları, söz konusu tekniğin oldukça güçlü ve etkili olduğu için giderek yayıldığını vurguluyor.

SALDIRILAR NASIL GERÇEKLEŞİYOR?

Gündelik yaşantımızda hemen hemen her gün birbirinden farklı birçok internet sitesini ziyaret ediyoruz. Magazin, spor, haber, devlet, alışveriş, eğlence gibi sayabileceğimiz farklı alanlarda ziyaretçilerine hizmet veren sitelerin yanında bu sitelerin reklam gibi içerik aldığı diğer siteler de bulunuyor. Siber tehdit aktörlerinin hedefleri arasında bulunan bu siteler, tarayıcılardaki veya diğer yazılımlardaki çeşitli zafiyetler nedeniyle sıklıkla hackleniyor.

Siteleri hacklemekle kalmayan tehdit aktörleri, örneğin sitedeki bir java uygulamasına zararlı kod yüklüyor. Bu kod aracılığıyla zafiyeti olan işletim sistemlerine, tarayıcılara, flash player ve java client gibi uygulamalara sahip ziyaretçiler, siteye giriş yapınca zararlı kod tetiklenerek ziyaretçinin cihazına yükleniyor.

Bu durum saldırganlara, ziyaretçinin cihazına casus yazılım veya diğer zararlı yazılımları yüklemesi için ihtiyaç duydukları erişimi veriyor. Böylelikle tehdit aktörleri popüler bir internet sitesini hackleyerek başladıkları saldırı yolculuğunu, hedefledikleri kurbanlara ulaşarak bitiriyor.

“WATERING HOLE” SALDIRILARI ARTIYOR

Son yıllarda artış gösteren saldırıların tespit edilmesi de zor oluyor. Ayda en az bir kez keşfedilen saldırılarda, tehdit aktörlerinin ne zamandır sitenin içerisinde olduğu ve kaç kişiye eriştiği hakkında pek fazla bilgi yer almıyor.

ESET’in tehdit araştırmacıları 2020 yılında, Abu Dabi’de bulunan İran Büyükelçiliği’nin internet sitesinin zararlı JavaScript koduyla “watering hole” saldırısının kurbanı olduğunu bildirdi.

Bu olay sonrasında Orta Doğu’daki diğer yüksek profilli sitelerin de hedef alındığını tespit eden araştırmacıların ortaya koyduğu son çalışmada, İngiltere, Yemen ve Suudi Arabistan’daki medya kuruluşlarının yanında İran Dışişleri Bakanlığı, Suriye Elektrik Bakanlığı, Yemen İçişleri ve Maliye Bakanlıkları, Yemen ile Suriye’deki internet servis sağlayıcıları, İtalya ve Güney Afrika’daki havacılık/askeri teknoloji şirketlerine ve Almanya’da bir tıbbi ticaret fuarının “watering hole” saldırı tekniğiyle hedeflendiği belirtiliyor.

Üstelik son derece üst düzey tehdit araçları kullanan tehdit aktörlerinin “watering hole” saldırılarında kullandıkları çeşitli kodlar, devletlere casus yazılım satan İsrailli şirket Candiru’nun kodlarıyla benzerlik taşıdığı ve “watering hole” operatörlerinin yüksek ihtimalle Candiru müşterisi olduklarına dikkat çekiliyor.

Candiru, kısa süre önce ABD Ticaret Bakanlığı’nca ABD’li şirketlerle iş yapması engellenen şirketler arasında yer alıyor.

Geçtiğimiz kasım ayında ortaya çıkan bir başka saldırıda ise sofistike hackerlar, Hong Kong merkezli medya ve demokrasi yanlısı internet sitelerini ziyaret eden Apple cihazlarına zararlı yazılım yüklemek için macOS ve iOS’taki güvenlik zafiyetlerini geniş bir “watering hole” saldırı ağında kullanmıştı.

Saldırıyı analiz eden Google Tehdit Analizi Grubu (TAG), bulgularına dayanarak tehdit aktörlerinin iyi kaynaklara sahip, muhtemelen devlet destekli ve yük kodunun kalitesine dayalı olarak kendi yazılım mühendisliği ekibine erişimi olan bir grup olduğunu belirtmişti.

Geleneksel parola ele geçirme tekniği: Brute force nedir, nasıl gerçekleştirilir?

“Watering Hole” saldırıları, Suriye’de ve Türkiye’deki Kürtlere yönelik gözetleme ve istihbarat amacıyla yapılan saldırılarda da kullanılmıştı.

2017 yılında “Watering Hole” saldırıları Windows kullanıcıları arasında yaygın olan, Avast tarafından satın alınan CCleaner yazılımına yönelik saldırıda da kullanılmış ve 2,27 milyon kullanıcı bu durumdan etkilenmişti.

“WATERING HOLE” SALDIRILARINDAN NASIL KORUNURUZ?

Söz konusu saldırılardan yüzde 100’lük koruma sağlayan herhangi bir yol olmasa da saldırı riskini mümkün mertebe minimuma indirebilecek birkaç yol mevcut. Bu yollar arasında cihazlarınızdaki yazılım güncellemelerini düzenli olarak yapmak, son sürüm uygulamalar kullanmak, zararlı yazılım tespit araçları kullanmak, güvenmediğiniz sitelere girmemek yer alıyor.

Günün sonunda, en iyi koruma bilgi sahibi olmaktır diyebiliriz. Siber tehditler gelişmeye devam ederken, her zaman tetikte ve en yeni tehditlerin farkında olmalısınız.