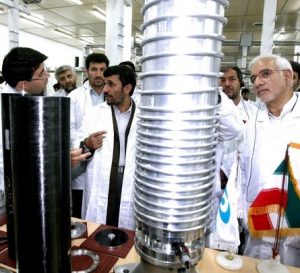

ABD ve İsrail’in arkasında olduğu iddia edilen ve İran’ın uranyum zenginleştirme programını hedef alan Stuxnet saldırısının ardından neredeyse 10 yıl geçmesine rağmen enerji sektörünün altyapı güvenlik anlayışıyla ilgili temel değişikliklere neden olmaya devam ediyor.

İran’ın nükleer tesislerinde kullanılan Siemens PLC’leri (Programmable Logic Controller) hedef alan Stuxnet, uranyum zenginleştirme için kullanılan santrifüjlerin çalışmasını aksatmış fakat tüm fonksiyonlarının beklendiği şekilde çalıştığını operatörlere göstermişti.

Avrupalı uçak üreticisi Airbus bünyesinde yapılan bir siber güvenlik araştırmasında Stuxnet tarzı bir saldırın sadece Siemens PLC’lerde değil, Fransa merkezli Schneider Electric tarafından geliştirilen PLC’lerde de gerçekleşebileceğini gösterdi. PLC’lerde bulunan güvenlik zafiyetiyle saldırganların endüstri kontrol sistemlerinin kontrolünü ele geçirebilecekleri ortaya çıktı.

BENZER TAKTİKLER, FARKLI HEDEFLER

Airbus’un siber güvenlik iştiraki olan Airbus CyberSecurity’de araştırmacısı olarak çalışan Flavian Dola, şirket eğitimlerinde Stuxnet’te kullanılan yollardan birini Schneider Electric PLC’lerinde kullanmayı başardı. Dola PLC’de çalışan bir dosyayı kendisinin geliştirdiği kötücül yazılımla değiştirerek kodunu çalıştırabildi. Dola’nın araştırmasını önce bir blog gönderisi olarak yayınlayan Airbus daha sonra bu araştırmayı kaldırmak zorunda kaldı. Konuyla ilgili Cyberscoop’a açıklama yapan yetkililer Airbus’ın hala Schneider Electric ile birlikte çalıştığını ve SE’nin ürününde araştırmadaki güvenlik zafiyetinin halen bulunduğunu dile getirdi.

Araştırmanın yayınlandığı sayfada herhangi bir bilgi bulunmuyor:

Dola’nın araştırması Airbus Siber Güvenlik birimi tarafından hazırlanan ileri derece güvenlik eğitiminde yer alacak.

Airbus Cyber Security 850 çalışanıyla Avrupa ve Ortadoğu’da siber olaylara müdahale ve zararlı yazılım inceleme alanlarında müşterilerine hizmet veriyor. Dola’nın araştırmasının kontrol sistemleri hedefleyen saldırılarla mücadele eden şirketler için değerli bir kaynak olduğu ifade ediliyor.

SCHNEİDER SİSTEMLER SUUDİ ARABİSTAN’DAKİ SALDIRIDA HEDEF ALINMIŞTI

İran’ın Natanz nükleer santralini hedef alarak 1000 santrifüjü sabote eden Stuxnet saldırısı santralde kullanılan ve Siemens’in ürettiği iki tip PLC’ye sızarak saldırıyı gerçekleştirmişti. Dola ise araştırmasında başka bir enerji teknoloji şirketi olan Schneider Electric’in ürünlerini tercih etti. Geliştirdiği kodu Schneider’in PLC’lerinde çalıştıran Dola “Farklı bir şirketin geliştirdiği PLC’lerden Stuxnet benzeri saldırıların yapılabileceği’ sonucuna ulaştı.

Stuxnet ile Airbus araştırmacısının yaptığı ‘deney’ arasındaki en büyük fark, Dola’nın Schneider’in ürettiği PLC’lerin sistemine sızmak zorunda kalmaması oldu çünkü Dola’nın PLC’lere erişimi bulunuyordu. Oysa Stuxnet’te İsrailli ve ABD’li olduğu düşünülen ekipler Natanz’a uzaktan sızarak saldırıyı gerçekleştirmişti. Dola, çalışmasında Schneider’in PLC’lerinin eski bir versiyonunu kullansa da, bu eski versiyona sahip olan PLC’nin dünyanın çeşitli yerlerinde hala kullanımda olduğu biliniyor.

2017’de Suudi Arabistan’da Triton malware’inin kullanıldığı saldırıda hedef alınan petrokimya tesisinde de Schneider Electric’in PLC’leri kullanılıyordu.

Siber Bülten abone listesine kaydolmak için formu doldurunuz